حملات سایبری امروزه دیگر به سازمانهای بزرگ خلاصه نمیشود و حتی کسبوکارهای کوچک هم در معرض تهدید این حملات قرار دارند. اگر شبکه شما روی روتر میکروتیک اجرا میشود، امنیت روتر شما از اهمیت بالایی برخوردار است چرا که میتواند بقای کسبوکار شما را تضمین کند یا برعکس، باعث نفوذ و از دست رفتن اطلاعات شود. در این مطلب با روشهای کاربردی افزایش امنیت میکروتیک آشنا شده و یاد میگیریم چگونه با چند تنظیم ساده، امنیت سرور مجازی میکروتیک و شبکه خود را چندین برابر کنید.

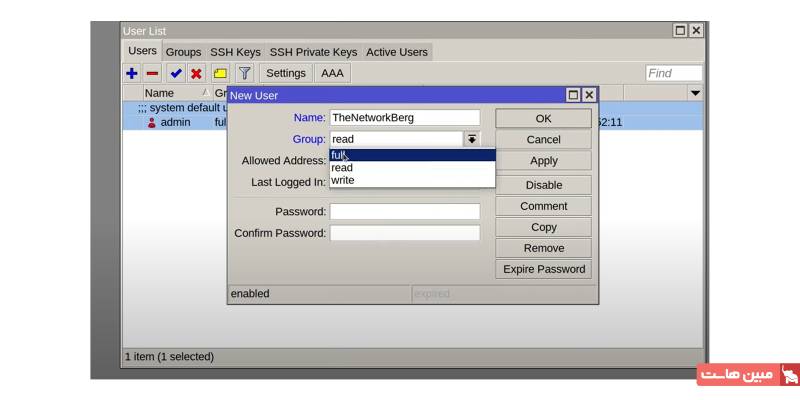

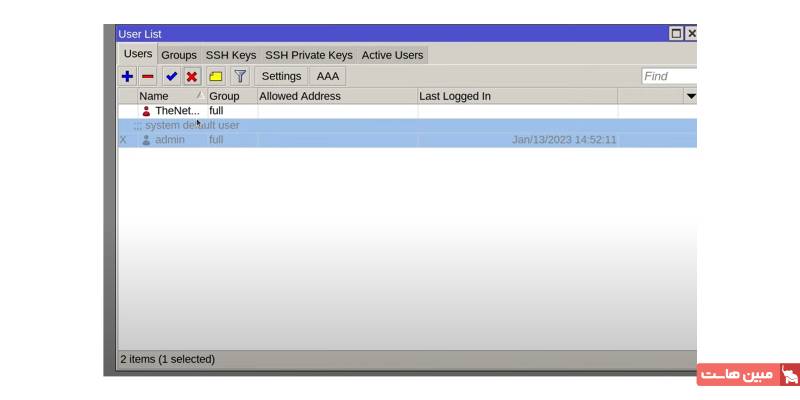

تغییر حساب کاربری پیشفرض (Disable Default Admin)

بزرگترین نقطه ضعف میکروتیکها در تنظیمات اولیه، وجود کاربر admin با پسوردهای ساده است. هکرها عاشق این نقطه ضعف هستند. برای افزایش امنیت میکروتیک بهصورت زیر اقدام کنید:

از مسیر System > Users یک کاربر جدید با دسترسی Full بسازید.

یک رمز عبور قوی (ترکیب حروف بزرگ، کوچک، عدد و نماد) برایش تعیین کنید.

با این کاربر وارد شوید و سپس حساب admin را disable کنید.

دستور ترمینال:

/user add name=YourName group=full password=StrongPass /user disable admin

تنظیم قوانین فایروال برای محدود کردن دسترسی مدیریتی

فایروال میکروتیک قلب امنیت شماست. اگر آن را تنظیم نکنید، هرکسی میتواند در بزند و وارد شود. این فایروال یک ابزار قدرتمند برای مدیریت و فیلتر کردن ترافیک شبکه است. برای استفاده موثر از آن، اجازه دهید با برخی مفاهیم آشنا شویم.

Chain

فایروال میکروتیک ترافیک را در زنجیرههای مختلف پردازش میکند که هر یک برای نوع خاصی از ترافیک طراحی شدند. مهمترین chainها برای اهداف امنیتی عبارتند از:

- input: این زنجیره برای ترافیکی است که به خود روتر وارد میشود، مانند دسترسیهای مدیریتی (Winbox, SSH) یا درخواستهای DNS که روتر به آنها پاسخ میدهد.

- forward: این زنجیره برای ترافیکی است که از روتر عبور کرده و بین شبکههای مختلف (مثلاً از شبکه داخلی LAN به اینترنت WAN یا بالعکس) هدایت میشود.

- output: این زنجیره برای ترافیکی است که از خود روتر خارج میشود، مثلاً روتر در حال پینگ کردن یک آدرس اینترنتی است.

Action (عملیات)

مشخص میکند که فایروال با ترافیکی که با یک قانون خاص مطابقت دارد، چه کاری انجام دهد:

- accept: به ترافیک اجازه عبور میدهد.

- drop: ترافیک را مسدود میکند؛ بدون اینکه هیچ پیامی به فرستنده ارسال شود. این عمل باعث میشود که فرستنده هیچ پاسخی دریافت نکند و تصور کند که مقصد غیرقابل دسترس است.

- reject: ترافیک را مسدود میکند اما یک پیام خطا (مثلاً ICMP unreachable) به فرستنده ارسال میکند.

- tarpit: اتصال مهاجم را در یک حالت معلق نگه میدارد تا منابع او هدر رود.

Protocol (پروتکل)

نوع پروتکل ترافیک را مشخص میکند.

Port (پورت)

شماره پورت مقصد یا مبدأ را نشان میدهد.

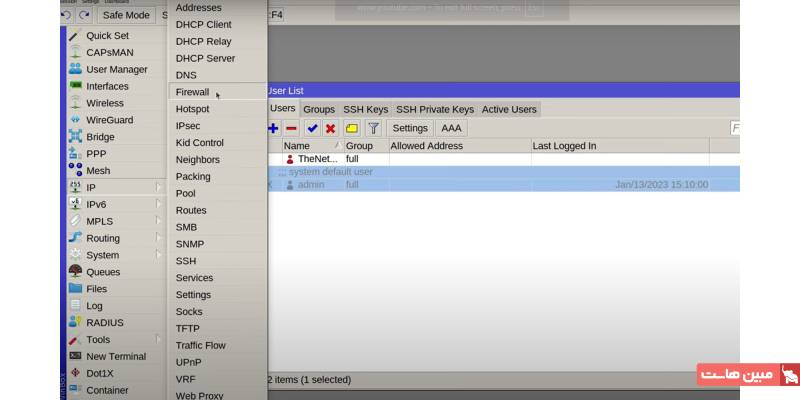

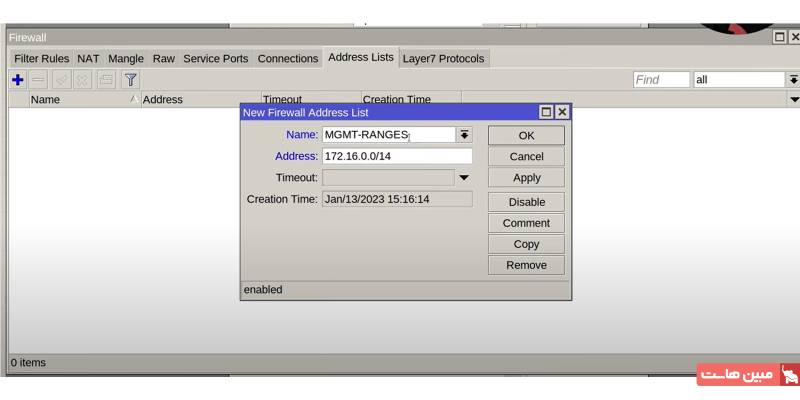

ساخت Address List برای IPهای مجاز

اولین قدم این است که دسترسی مدیریتی به روتر را به IPهای مطمئن محدود کنیم؛ برای مثال فقط شبکه داخلی یا IPهای VPN. برای انجام این کار مسیر IP > Firewall > Address Lists را طی کنید:

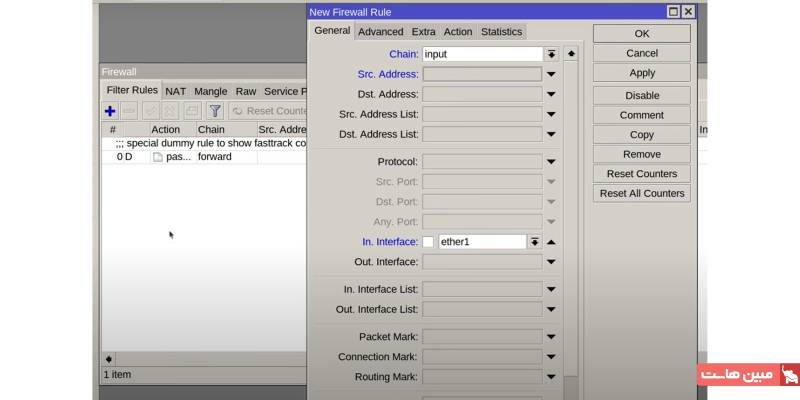

اولین قانون را در chain با گزینه input میسازیم تا دسترسی به پورتهای مدیریت روتر را محدود کند.

- روی “+” کلیک کنید.

- در قسمت Name مثلا بنویسید: Mgmt-Access

- IP یا رنج IP موردنظر را وارد کنید. مثلاً: 192.168.88.0/24 .

- درنهایت گزینه OK یا Apply را بزنید.

قانون Allow برای دسترسی مدیریتی

در مرحله دوم از افزایش امنیت میکروتیک آدرسهایی را که اجازه دسترسی به روتر دارند، در یک Address List به نام «MGMT ranges» تعریف میکنیم. سپس قانونی مینویسیم که فقط IPهایی که در Address List ساختیم به روتر دسترسی داشته باشند. برای انجام این کار کافیاست بهصورت زیر پیش روید:

- مسیر دسترسی: IP > Firewall > Filter Rules > Chain: Input

تنظیمات Rule:

- Chain را روی input قرار دهید.

- Src. Address List را روی Mgmt-Access تنظیم کنید.

- Action را روی accept قرار دهید.

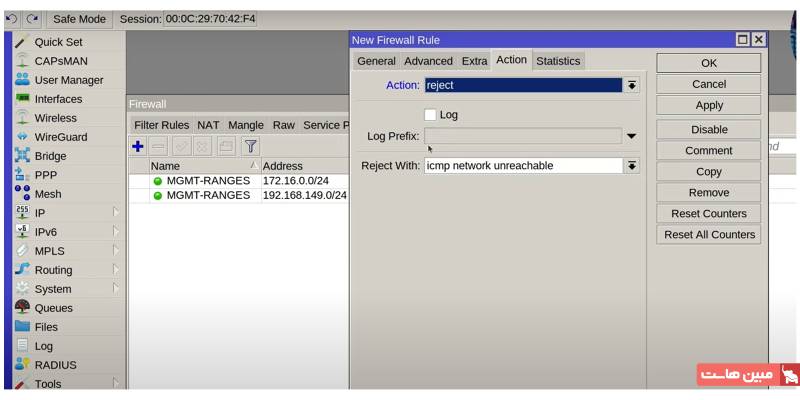

Reject کردن دسترسیهای غیرمجاز با پیام خطا

برای امنیت میکروتیک اکنون قانونی ایجاد میکنیم که هر آدرسی جزو این لیست نبود، با action: reject رد شود و پیغام خطا به آن فرستاده شود. مراحل انجام کار:

- وارد بخش IP > Firewall > Filter Rules شوید.

- یک قانون جدید با مشخصات زیر بسازید:

Chain = input Src. Address List = (خالی بگذارید؛ یعنی هر IP که در Address List مدیریت نیست) Dst. Port = 8291 (یا پورتی که Winbox/SSH روی آن فعال است) Action = reject Reject With = icmp admin prohibited

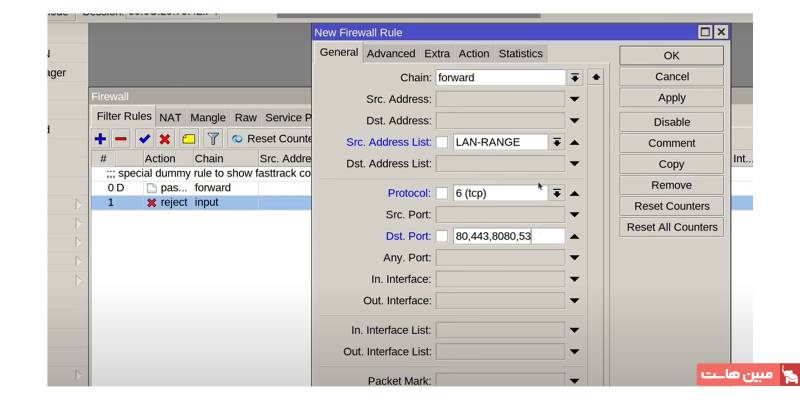

اجازه دسترسی به سرویسهای خاص در شبکه LAN

یکی دیگر از اقدامات حیاتی برای افزایش امنیت میکروتیک این است که برای شبکه LAN قوانینی ایجاد میکنیم که فقط برخی پورتهای TCP مثل 80، 443، 8080 و 53 (DNS) را باز و بقیه را مسدود کند. سپس action را در حالت accept قرار میدهیم.

برای UDP 53 ( گزینه DNS) هم قانونی مشابه اضافه میکنیم.

با این مراحل، دسترسی به مدیریت روتر و سرویسهای مهم محدود میشود و فقط از آدرسهای مشخص امکان ورود و استفاده وجود دارد.

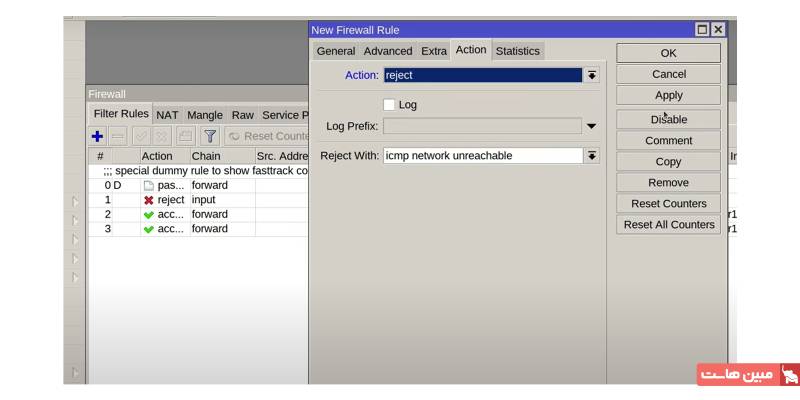

مدیریت ترتیب و اولویت قوانین فایروال

قوانین فایروال به ترتیب از بالا به پایین اجرا میشوند.

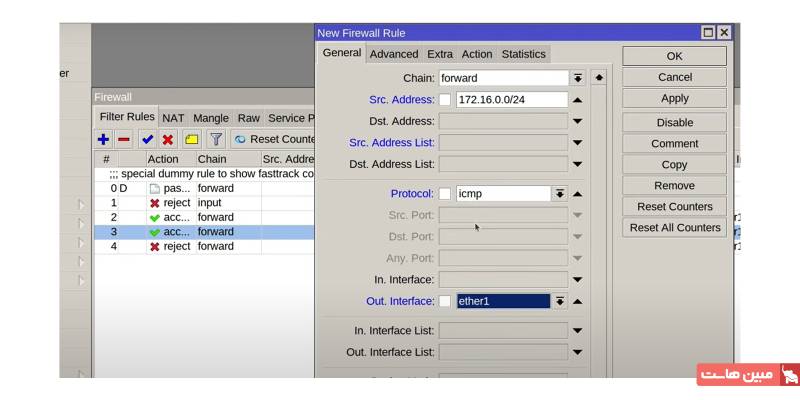

برای اینکه اجازه پینگ (پروتکل ICMP) داده شود، یک قانون جداگانه می سازیم که قبل از قانون ریجکت تمام بستهها قرار بگیرد. برای انجام این کار، chain را روی گزینه Forward تنظیم میکنیم.

همچنین action را روی reject قرار میدهیم.

این قانون اجازه میدهد درخواستهای پینگ از آدرسهای معتبر رد نشوند و مشکلی در دسترسی شبکه ایجاد نشود.

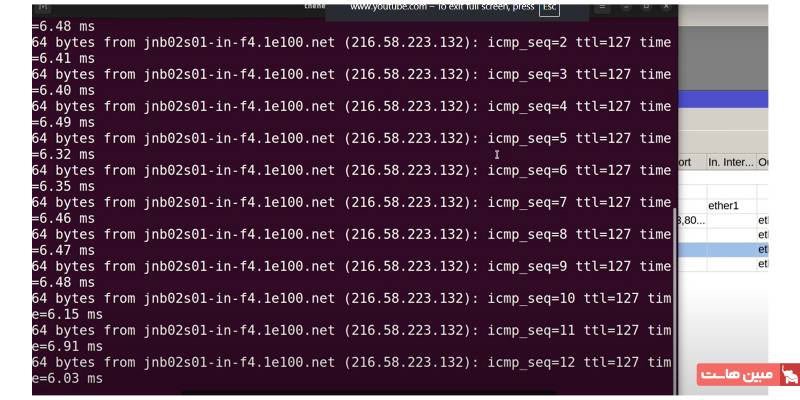

آزمایش نتیجه تنظیمات فایروال

از یک دستگاه داخل شبکه (مانند کامپیوتر یا سرور) که پشت روتر است، دستور پینگ به روتر ارسال کنید. نیاز است قانون اجازه ICMP را ایجاد کنیم زیرا درغیراینصورت قانون پینگ جواب نمیدهد.

این قانون را قبل از قانون ریجکت مرحله قبلی قرار دهید. حالا با پینگ گرفتن خواهید دید قوانین فایروال به درستی کار میکنند و ترافیک کنترل شده است.

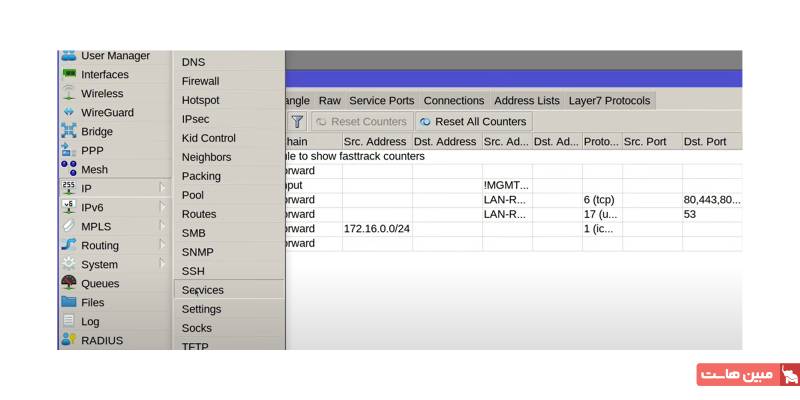

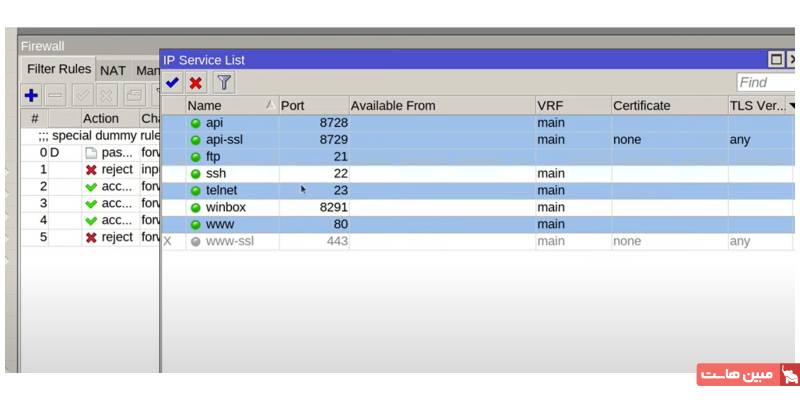

غیرفعال کردن سرویسها و پورتهای ناامن

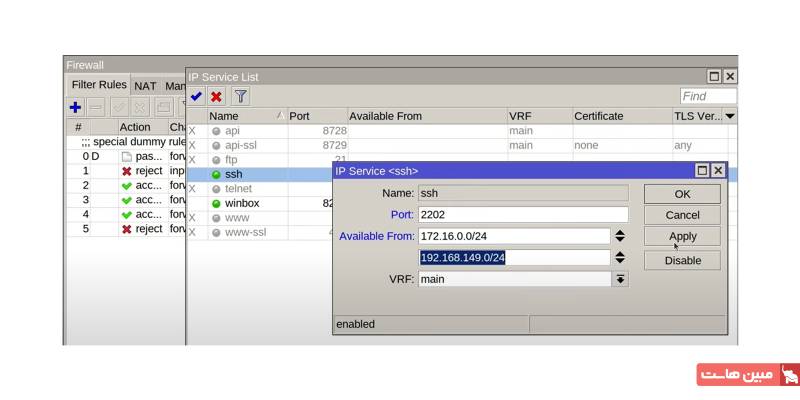

برخی سرویسها مانند TELNET، FTP و WWW اساساً ناامن هستند چون دادهها را به صورت متن ساده منتقل میکنند. برای افزایش امنیت میکروتیک به مسیر IP > Services بروید و تمامی سرویسهای بلااستفاده را غیرفعال کنید. این اقدام بهخصوص در محیطهایی که از سرور مجازی میکروتیک استفاده میکنند، اهمیت بیشتری پیدا میکند زیرا دسترسی به این سرورها عموماً از طریق اینترنت صورت میگیرد و کوچکترین ضعف امنیتی ممکن است به نفوذ منجر شود.

تمام سرویسهایی را که استفاده نمیکنید disable کنید. فقط پروتکلهای امن مثل SSH و Winbox را فعال نگه دارید.

حتی بهتر است دسترسی به همین سرویسها را هم به IPهای مشخص محدود کنید (Available From). میتوانید از دستور ترمینال زیر استفاده کنید:

/ip service disable telnet,ftp,www

تغییر پورتهای پیشفرض برای سرویسها

پورتهای پیشفرض مثل 22 (SSH) و 8291 (Winbox) اولین جایی هستند که هکرها اسکن میکنند. برای رفع این مشکل در همان بخش IP > Services، پورتها را به اعداد دلخواه و غیرقابل حدس تغییر دهید (برای مثال SSH به 2202).

IPهای مجاز را نیز محدود کنید. این تنظیمات زمانی که شما یک سرور مجازی برای مدیریت شبکههای خود راهاندازی کردید، به شما کمک میکند تا از دسترسیهای ناخواسته جلوگیری کنید و امنیت میکروتیک را در لایه اول افزایش دهید.

۵. استفاده از SSH Key Authentication

رمز عبور هرچقدر هم قوی باشد، باز هم ممکن است کرک شود. اما کلیدهای SSH یک لایه امنیتی بسیار بالاتر ایجاد میکنند. مراحل افزایش امنیت سرور میکروتیک با این راهکار بهصورت زیر است:

با ابزارهایی مثل ssh-keygen یک جفت کلید خصوصی/عمومی بسازید. با دستور زیر میتوانید این کار را انجام دهید.

ssh-keygen -t rsa -b 2048

حالا باید کلید عمومی رو داخل فایلسیستم روتر ببریم. چون پروتکل FTP در روتر ممکن است غیرفعال باشد از SFTP استفاده میکنیم.

curl -u admin:yourpassword -T ~/.ssh/id_rsa.pub sftp://192.168.88.1:22/

کلید عمومی را در مسیر System > Users > SSH Keys برای کاربر موردنظر آپلود کنید. از دستور زیر نیز میتوانید استفاده کنید.

/user ssh-keys import public-key-file=yourkey.pub user=YourName

حالا فقط با داشتن کلید خصوصی میتوان وارد SSH شد. حتی اگر رمز را بدانند، بدون کلید بیفایده است.

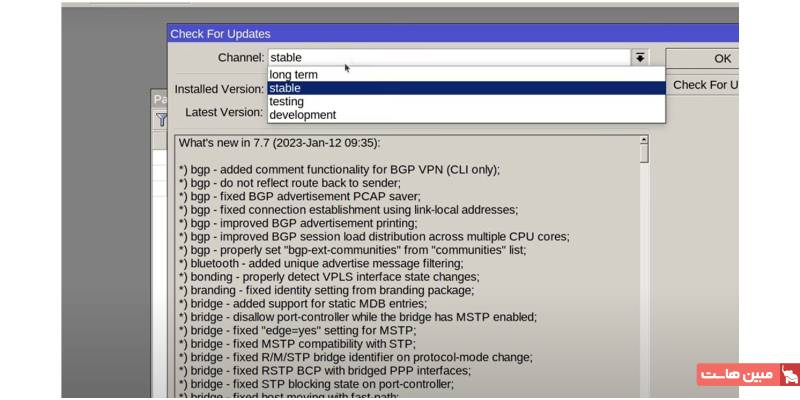

بهروزرسانی مرتب RouterOS و Firmware

بسیاری از باگها و آسیبپذیریها با بهروزرسانیها رفع میشوند. غفلت از این کار ممکن است فاجعهبار باشد. برای افزایش امنیت میکروتیک باید بهطور مداوم آن را بهروزرسانی کنید.

روش بهروزرسانی:

از مسیر System > Packages آخرین نسخه پایدار را چک کنید.

- حتما از تنظیماتتان یک بکاپ کامل بگیرید.

- Firmware (RouterBOARD) را هم بهروز کنید تا سختافزار از امنیت لازم برخوردار باشد.

برای آپدیت Firmware میتوانید دستور زیر را در ترمینال وارد کنید:

/system routerboard upgrade /system reboot

نکات تکمیلی برای امنیت میکروتیک

- DNS Cache Remote Requests را غیرفعال کنید تا روترتان ابزار حمله DDoS نشود.

- MAC Server را فقط برای اینترفیسهای داخلی فعال نگه دارید.

- قابلیتهای کشف شبکه (MNDP, CDP, LLDP) را خاموش کنید تا اطلاعات داخلی لو نرود.

- حتما log ها را فعال کرده و بهصورت مرتب بررسی کنید تا هیچ فعالیت مشکوکی از دیدتان پنهان نماند. چه در زمانی که از یک روتر فیزیکی استفاده میکنید و چه در زیرساختهای سرور مجازی میکروتیک، فعال بودن لاگها و بررسی دورهای آنها به کاهش خطرات امنیتی کمک میکند.

جمعبندی

امنیت سایبری فرآیندی دائمی است که نیاز به پایش و بهروزرسانی مداوم دارد. اگر روتر یا سرور مجازی میکروتیک شما بهدرستی پیکربندی نشود، تنها یک درگاه باز یا یک رمز عبور ضعیف میتواند کل شبکه را در معرض خطر قرار دهد. در این مقاله دیدیم که اقداماتی مثل تغییر حساب پیشفرض، تنظیم فایروال، غیرفعال کردن سرویسهای ناامن و استفاده از کلیدهای SSH چگونه به افزایش امنیت میکروتیک کمک میکنند.