مدیریت یک سرور، مسئولیتی فراتر از حفظ دسترسی و پایداری آن است؛ حفاظت از دادهها در برابر تهدیدات آنلاین، بخش اصلی این وظیفه به شمار میرود. نصب فایروال در WHM اولین و اساسیترین قدم برای ایجاد یک سد دفاعی مستحکم در برابر دسترسیهای غیرمجاز و حملات سایبری است. این مقاله به شما نشان میدهد چگونه با استفاده از افزونه قدرتمند CSF، امنیت سرور cPanel خود را به سطح بالاتری ارتقا دهید و با خیالی آسوده بر مدیریت کسبوکار خود تمرکز کنید.

چرا نصب فایروال در WHM یک ضرورت امنیتی است؟

سرورهای میزبانی وب به دلیل ماهیت همیشه آنلاین بودن و نگهداری از اطلاعات حساس وبسایتها، همواره یکی از اهداف اصلی هکرها هستند. بدون وجود یک فایروال سرور، تمامی پورتها و سرویسهای فعال روی سرور شما در معرض دید و دسترس عموم قرار دارند. این وضعیت مانند خانهای است که تمام درها و پنجرههای آن باز گذاشته شده و از هیچگونه قفلی برای آن استفاده نشده است. مهاجمان میتوانند به راحتی با اسکن کردن پورتهای باز، سرویسهای آسیبپذیر را شناسایی کرده و از طریق آنها به سرور نفوذ کنند.

حملات Brute Force (تلاش برای حدس زدن رمز عبور از طریق آزمون و خطای مکرر)، SQL injection و حملات دیداس (DDoS) تنها بخشی از خطراتی هستند که یک سرور محافظت نشده را تهدید میکنند. نصب یک راهکار حفاظتی سرور مناسب، این مسیرهای ورودی را کنترل کرده و تنها به ترافیک مجاز اجازه عبور میدهد، که این امر برای حفظ پایداری و امنیت سرور cPanel حیاتی است.

معرفی فایروال CSF به عنوان انتخاب اصلی برای cPanel

وقتی صحبت از نصب فایروال در WHM به میان میآید، نام ConfigServer Security & Firewall یا به اختصار فایروال CSF، بیش از هر گزینه دیگری شنیده میشود. اما csf چیست ؟ CSF یک فایروال پیشرفته مبتنی بر Stateful Packet Inspection (SPI)، یک سیستم تشخیص نفوذ و یک ابزار امنیتی جامع برای سرورهای لینوکس است. دلیل محبوبیت بالای آن، ادغام بینقص و عمیق با کنترل پنل WHM/cPanel است.

پس از نصب، این افزونه فایروال برای WHM یک رابط کاربری گرافیکی قدرتمند در اختیار مدیر سرور قرار میدهد که از طریق آن میتوان پیچیدهترین تنظیمات امنیتی را به سادگی مدیریت کرد. CSF فراتر از یک فایروال ساده عمل میکند؛ این ابزار با داشتن قابلیتی به نام Login Failure Daemon (lfd)، تلاشهای ناموفق برای ورود به سرویسهای مختلف مانند SSH، FTP و ایمیل را شناسایی کرده و به سرعت آدرس IP مهاجم را مسدود میکند. این ویژگی به تنهایی نقش مهمی در جلوگیری از حملات Brute Force ایفا میکند.

پیشنیازهای ضروری قبل از شروع نصب فایروال

قبل از شروع فرآیند نصب و راهاندازی فایروال، اطمینان از فراهم بودن چند پیشنیاز کلیدی، موفقیتآمیز بودن عملیات را تضمین میکند و از بروز مشکلات بعدی جلوگیری مینماید. این موارد پایهای هستند و صرفنظر از اینکه شما از یک سرور اختصاصی ایران استفاده میکنید یا یک سرور خارجی، باید رعایت شوند. در ادامه به این پیشنیازها اشاره میشود.

- دسترسی روت (Root) به سرور: برای نصب هرگونه نرمافزار در سطح سیستمعامل، از جمله CSF، به بالاترین سطح دسترسی یعنی کاربر روت نیاز دارید. این دسترسی از طریق SSH (Secure Shell) امکانپذیر است.

- نصب بودن cPanel/WHM: این راهنما به طور خاص برای سرورهایی تدوین شده که از کنترل پنل WHM استفاده میکنند. CSF برای ادغام کامل و ارائه رابط گرافیکی به وجود این کنترل پنل نیاز دارد.

- غیرفعال بودن فایروالهای دیگر: وجود همزمان دو فایروال روی یک سرور میتواند باعث بروز تداخل در عملکرد، ایجاد حفرههای امنیتی یا حتی قطع کامل دسترسی به سرور شود. بنابراین، باید قبل از نصب CSF، فایروالهای دیگر مانند firewalld یا UFW را غیرفعال و حذف کنید.

- نصب بودن Perl: فایروال CSF با زبان برنامهنویسی پرل (Perl) نوشته شده است. اکثر توزیعهای لینوکس به صورت پیشفرض این زبان را دارند، اما برای اطمینان و جلوگیری از خطا، باید از نصب بودن آن و ماژولهای مورد نیاز سرور مطمئن شوید.

راهنمای گام به گام نصب فایروال csf در whm

Config Server Firewall یا همان CSF یک فایروال Stateful Packet Inspection (SPI) است که جزو ابزارهای امنیتی مهم و قدرتمند به شمار میرود و میتوانید آن را از طریق WHM در cPanel نصب کنید. این ابزار مانند یک سیستم تشخیص نفوذ عمل کرده و امنیت کلی سرور لینوکسی شما را افزایش میدهد. به عنوان یک ابزار امنیتی، CSF سرور شما را در برابر تهدیدهای رایج مانند حملات Brute Force محافظت میکند.

برنامه CSF همچنین برای کنترلپنلهای دیگر هم قابل نصب و استفاده است.

مراحل نصب فایروال CSF

برای نصب CSF روی cPanel باید از طریق دسترسی SSH به سرور خود وارد شوید.

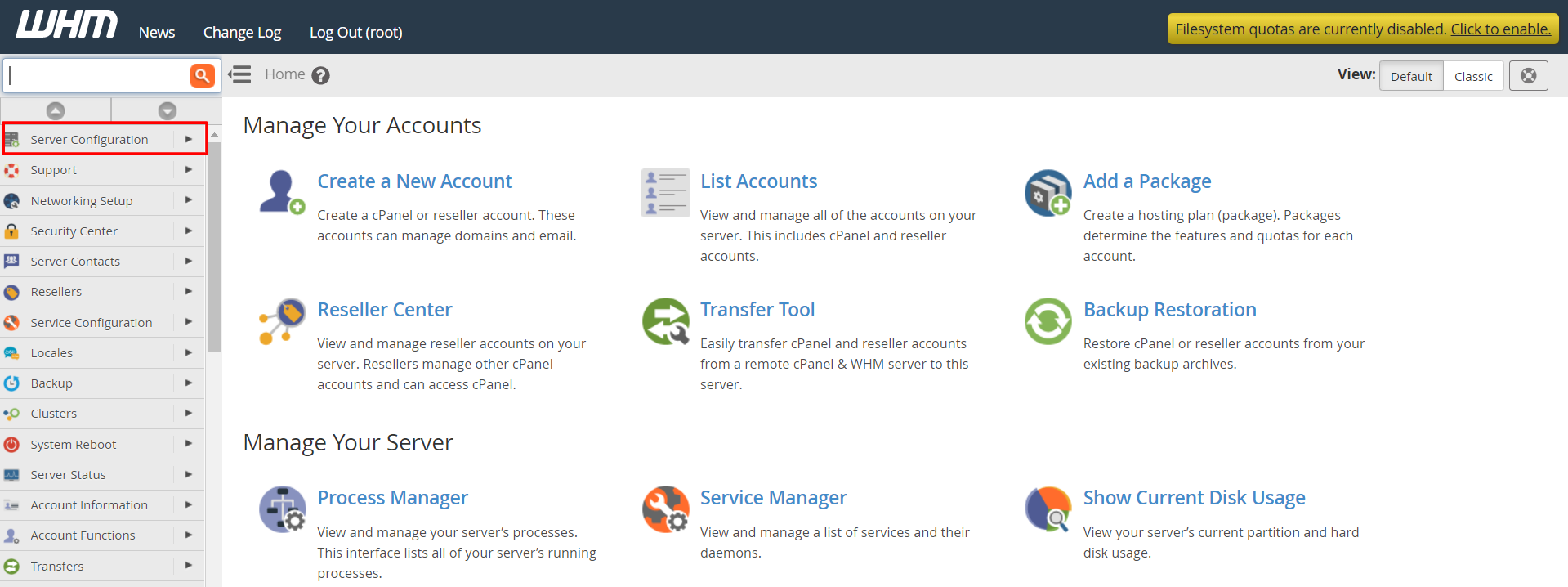

1. وارد پنل WHM با حساب root شوید.

2. از منوی سمت چپ گزینه Server Configuration را انتخاب کنید.

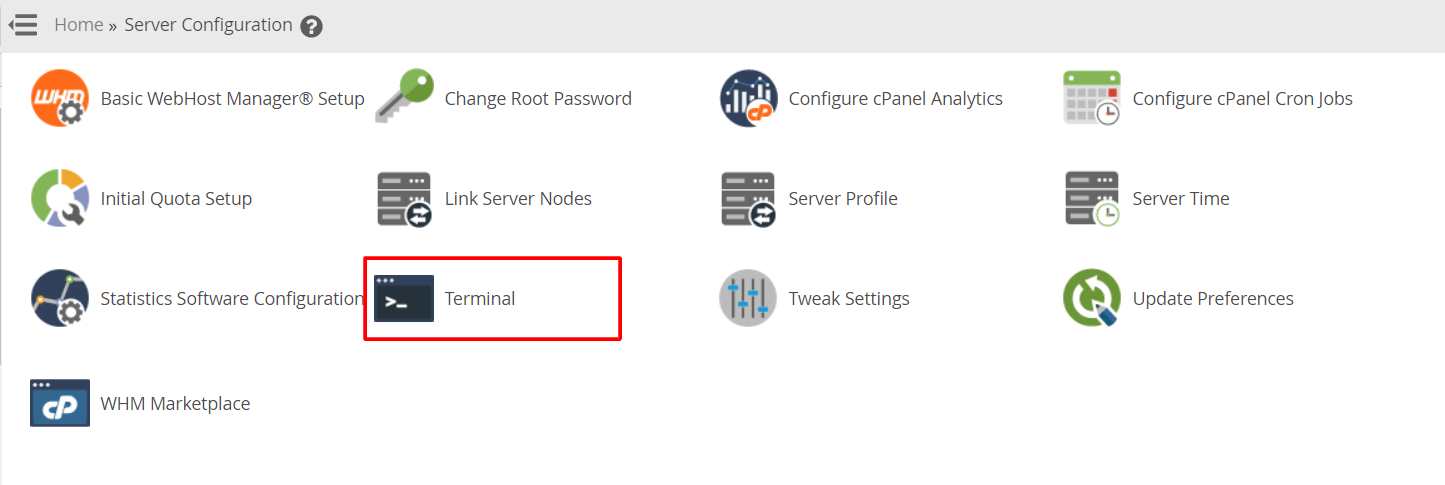

3. روی Terminal کلیک کنید تا پنجره ترمینال WHM باز شود.

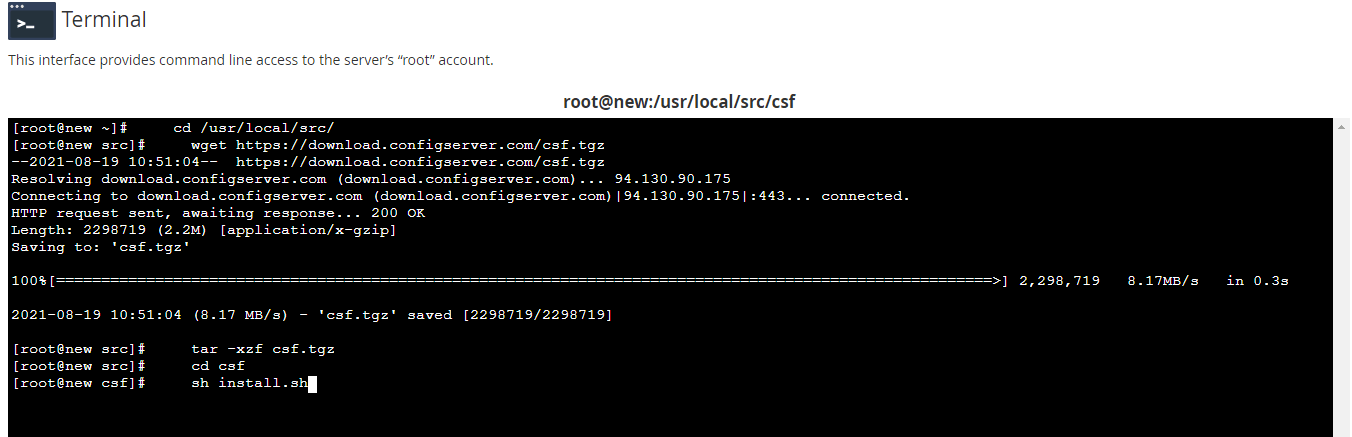

4. کدهای زیر را به ترتیب در پنجره ترمینال وارد و اجرا کنید:

ابتدا به دایرکتوری مناسب برای دانلود فایلهای منبع بروید:

cd /usr/src

سپس فایل فشرده قدیمی (در صورت وجود) را حذف کنید:

rm -fv csf.tgz

بسته فایروال را دانلود کنید:

wget https://download.configserver.com/csf.tgz

فایل دانلود شده را از حالت فشرده خارج کنید:

tar -xzf csf.tgz

وارد پوشه نصب شوید:

cd csf

اسکریپت نصب را اجرا کنید:

5. sh install.shبا اجرای این دستورات، WHM نسخه سازگار CSF با cPanel را دانلود و نصب میکند.

پس از آن، WHM فرایند نصب CSF را شروع کرده و در پایان پیام موفقیتآمیز بودن نصب را نمایش میدهد.

نکته پایانی: بعد از نصب CSF، لازم است آن را پیکربندی (تنظیمات) کنید.

پیکربندی فایروال CSF

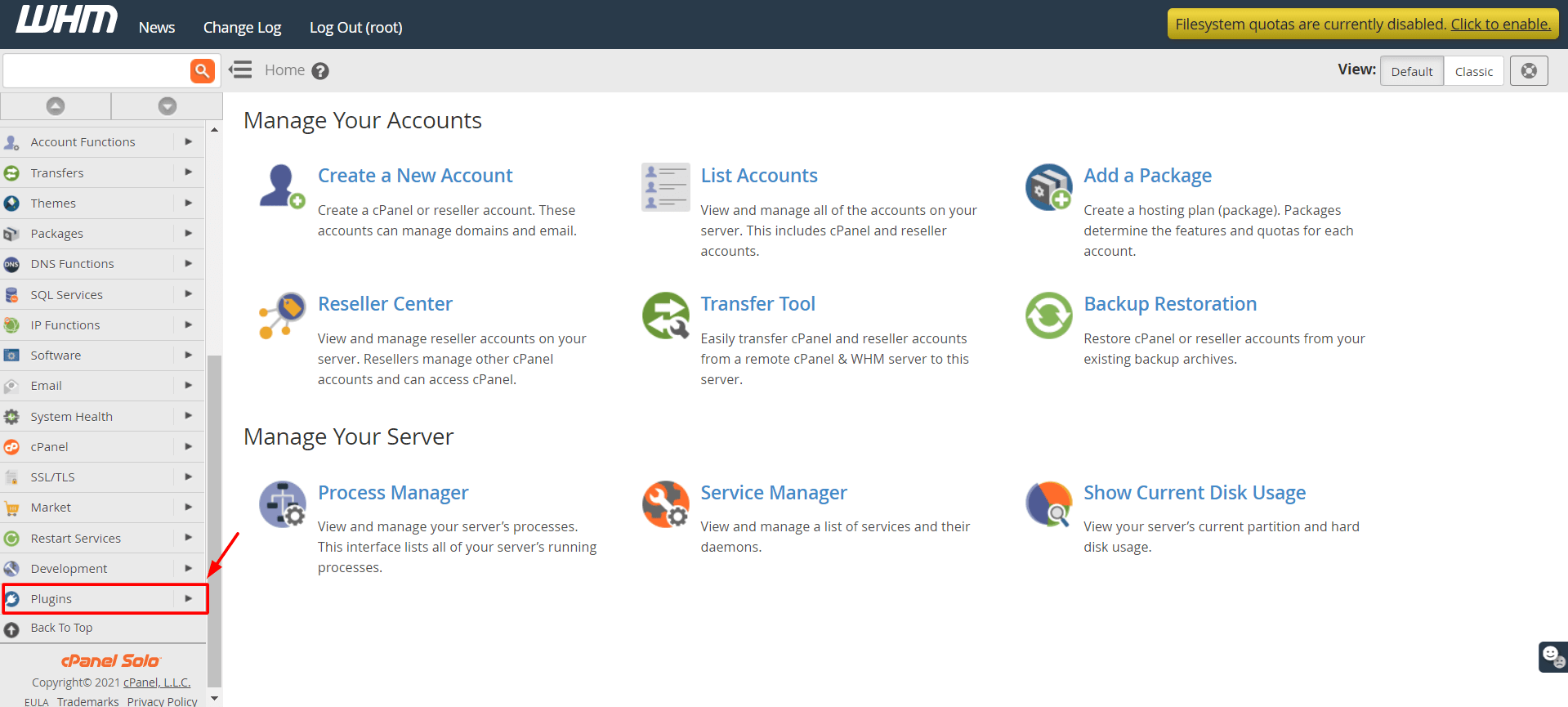

1. به صفحه اصلی WHM برگردید و از منوی سمت چپ گزینه Plugins را انتخاب کنید.

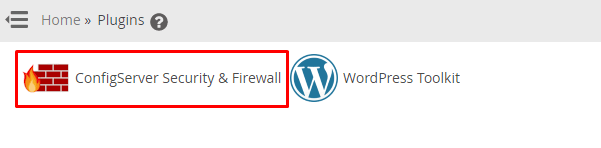

2. در این بخش گزینه ConfigServer Security & Firewall را مشاهده میکنید. روی آن کلیک کنید.

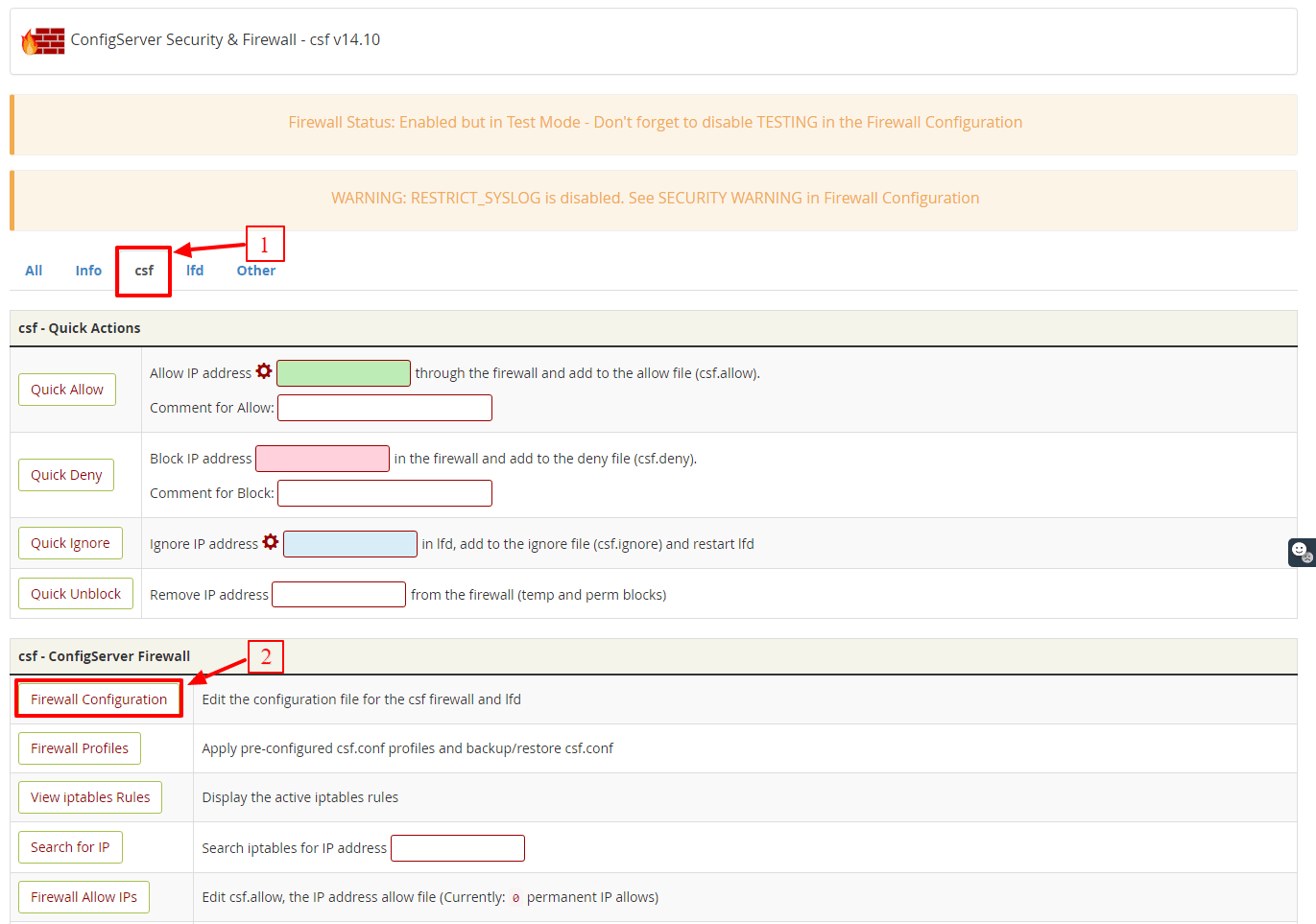

3. در این قسمت انواع تنظیمات مربوط به فایروال CSF در دسترس شماست.

4. روی تب csf کلیک کنید.

5. کمی پایین بیایید تا به بخش csf – ConfigServer Firewall برسید و روی دکمه Firewall Configuration کلیک کنید.

6. در این بخش میتوانید همه گزینههای تنظیمات فایروال را مشاهده کنید. در ادامه به مهمترین آنها برای شروع اشاره میکنیم.

تنظیمات مهم فایروال

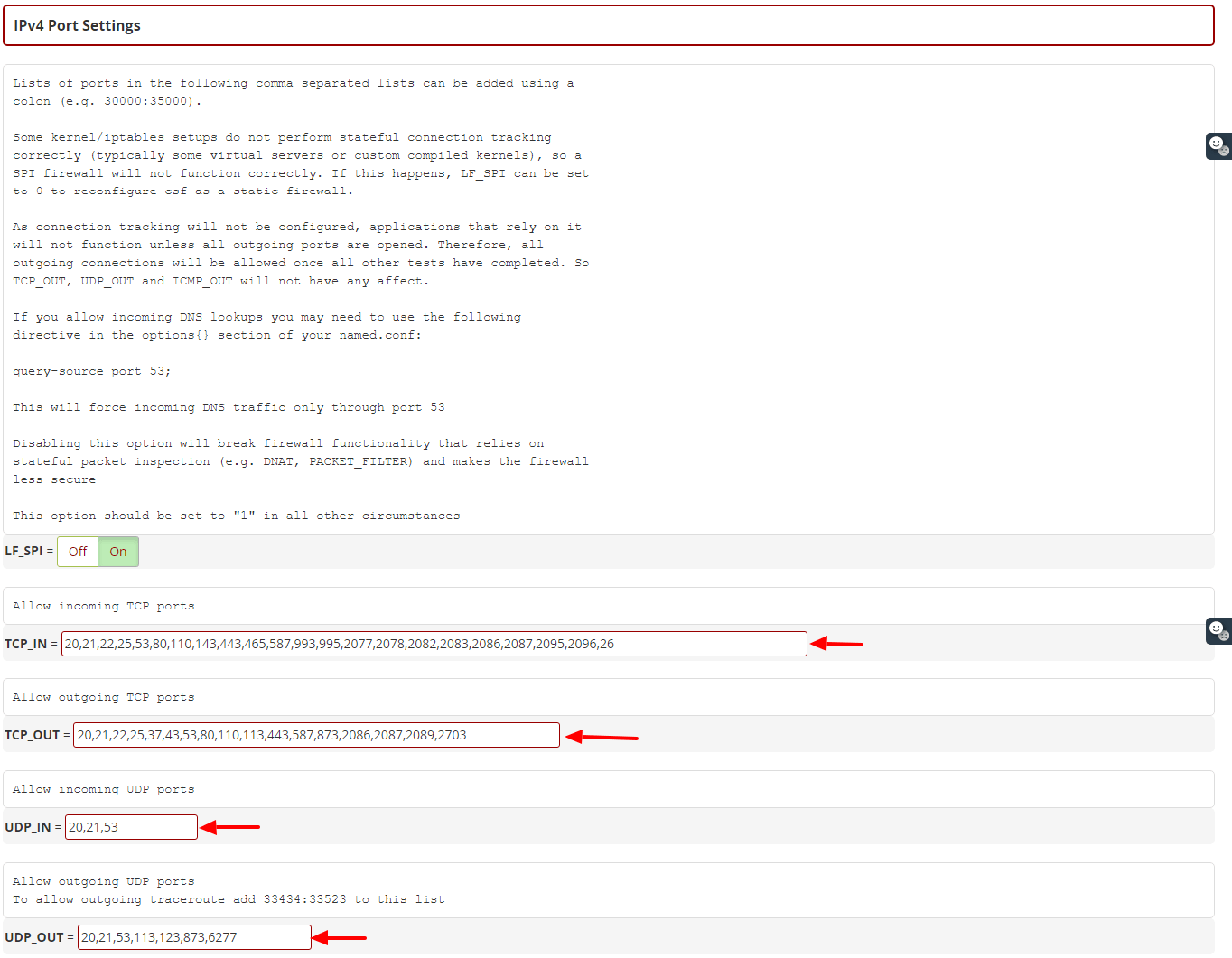

1. تنظیم پورتها (IPv4 Port)

به طور پیشفرض، پورتهای زیر باز هستند:

- TCP_IN = “20,21,22,25,53,80,110,143,443,465,587,993,995,2077,2078,2082,2083,2086,2087,2095,2096,26”

- TCP_OUT = “20,21,22,25,37,43,53,80,110,113,443,587,873,2086,2087,2089,2703”

- UDP_IN 20,21,53

- UDP_OUT 20,21,53,113,123,873,6277

اگر شماره پورت SSH را تغییر دادهاید، باید پورت جدید را در تنظیمات IPv4 یا IPv6 اضافه کنید.

همچنین اگر برنامهای جدید روی سرور نصب کردهاید، میتوانید پورت مربوط به آن را در این بخش اضافه کنید.

اگر از R1soft/Idera برای بکاپگیری خارجی استفاده میکنید، بهتر است پورت TCP شماره 1167 را در بخش TCP_IN باز کنید.

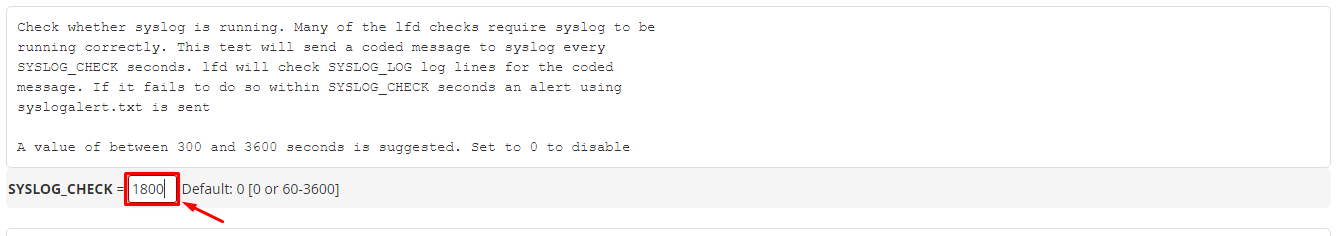

2. فعالسازی نظارت Syslog

به بخش General Settings بروید.

مقدار SYSLOG_CHECK را روی 1800 قرار دهید.

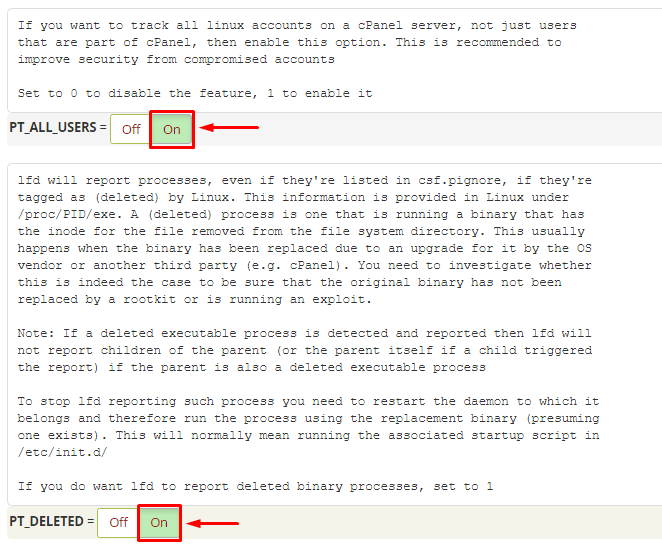

3. فعالسازی تشخیص پردازشهای مشکوک

به بخش Process Tracking بروید.

گزینه PT_ALL_USERS را روی ON بگذارید.

گزینه PT_DELETED را روی ON قرار دهید.

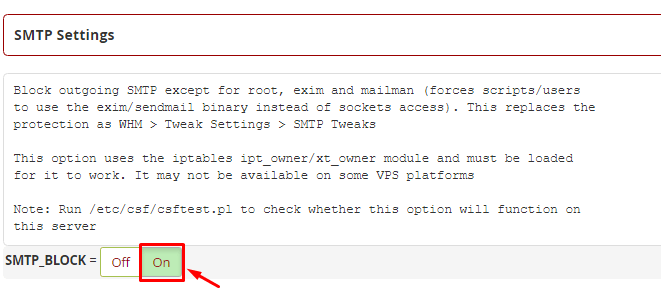

4. فعالسازی ضد اسپم و تشخیص ایمیلهای مشکوک

به بخش SMTP Settings بروید و گزینه SMTP_BLOCK را روی ON فعال کنید.

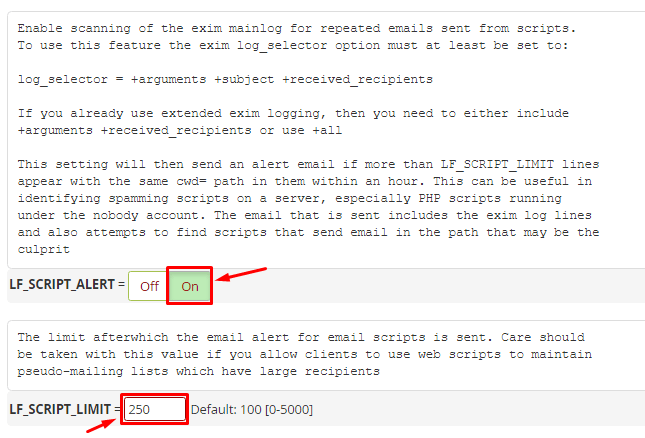

سپس به بخش Login Failure Blocking and Alerts بروید:

مقدار LF_SCRIPT_LIMIT را روی 250 قرار دهید (یعنی اگر اسکریپتی بیش از 250 ایمیل در یک ساعت ارسال کند، شناسایی شود).

گزینه LF_SCRIPT_ALERT را روی ON بگذارید تا در صورت عبور از حد مجاز، به مدیر سیستم ایمیل هشدار ارسال شود.

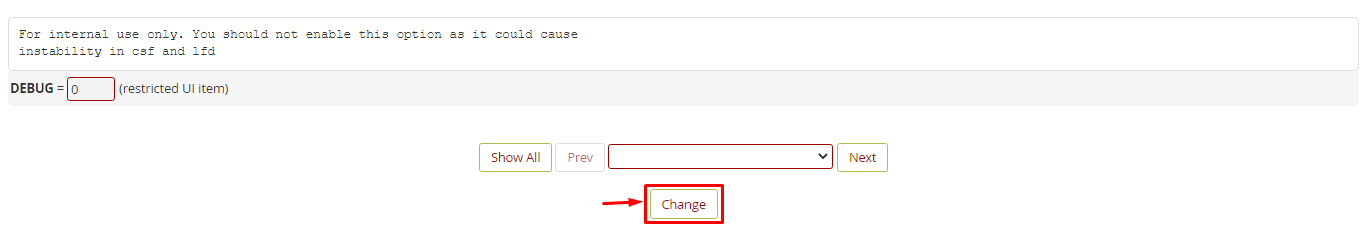

5. ذخیره تغییرات و اعمال تنظیمات

در انتهای صفحه روی دکمه Change کلیک کنید تا تغییرات ذخیره شوند.

سپس روی Restart csf+lfd کلیک کنید تا تنظیمات جدید اعمال شوند.

در نهایت روی Return بزنید تا به صفحه اصلی ConfigServer Security & Firewall بازگردید.

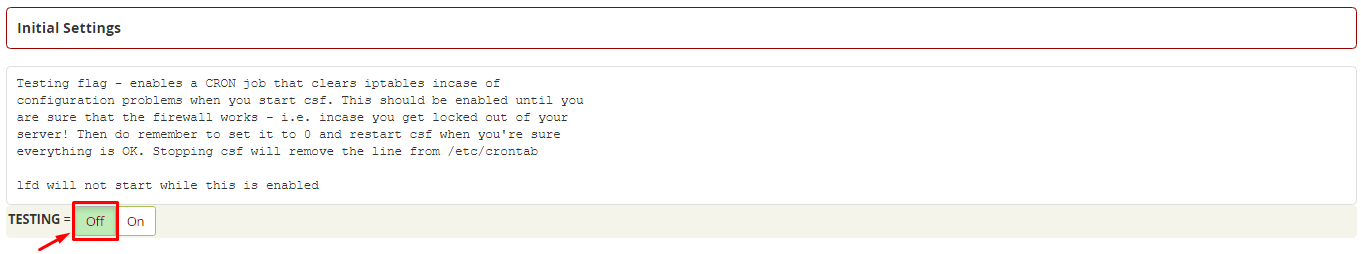

غیرفعالکردن حالت تست (Test Mode)

در حال حاضر CSF به صورت پیشفرض در حالت تست اجرا میشود و باید آن را غیرفعال کنید:

1. دوباره به بخش csf – ConfigServer Firewall بروید و روی Firewall Configuration کلیک کنید.

2. در بخش Initial Settings گزینه TESTING را پیدا کنید.

3. حالت آن را روی Off قرار دهید.

4. دوباره تغییرات را ذخیره کنید (Change) و سرویس را ریاستارت کنید (Restart csf+lfd).

با انجام این مراحل، فایروال CSF بهطور کامل روی cPanel نصب و فعال خواهد شد.

آموزش حذف فایروالهای دیگر برای جلوگیری از تداخل

همانطور که در بخش پیشنیازها اشاره شد، وجود فایروالهای دیگر میتواند منجر به خطای تداخل فایروال شود. رایجترین فایروالی که در توزیعهای مدرن لینوکس مانند CentOS 7/8 و AlmaLinux وجود دارد، firewalld است. برای جلوگیری از هرگونه مشکل، باید آن را به طور کامل متوقف و غیرفعال کنید.

متوقف کردن سرویس firewalld: ابتدا با دستور زیر سرویس در حال اجرای firewalld را متوقف کنید.

systemctl stop firewalld

غیرفعال کردن سرویس firewalld: برای اینکه این فایروال پس از راهاندازی مجدد سرور (Reboot) دوباره فعال نشود، باید آن را غیرفعال (disable) کنید.

systemctl disable firewalld

بررسی وضعیت (اختیاری): برای اطمینان از اینکه سرویس به درستی متوقف و غیرفعال شده است، میتوانید از دستور زیر استفاده کنید.

systemctl status firewalld

در خروجی این دستور باید عبارت inactive (dead) را مشاهده کنید.

چگونگی تست عملکرد صحیح فایروال پس از نصب

قبل از اینکه به سراغ پیکربندی فایروال در WHM برویم، باید مطمئن شویم که سپر امنیتی سرور ما به درستی کار میکند. CSF یک اسکریپت تست داخلی برای بررسی وجود ماژولهای iptables مورد نیاز در هسته لینوکس سرور شما فراهم کرده است.

1. بازگشت به ترمینال SSH: مجدداً از طریق SSH به سرور خود متصل شوید.

2. اجرای اسکریپت تست: دستور زیر را برای اجرای اسکریپت تست وارد کنید.

perl /usr/local/csf/bin/csftest.pl

3. تحلیل خروجی: اگر همه چیز به درستی نصب و پیکربندی شده باشد، در انتهای خروجی این دستور پیام “RESULT: csf should function on this server” را مشاهده خواهید کرد. در صورتی که با پیام خطا مواجه شدید، به این معناست که برخی از ماژولهای iptables در سرور شما وجود ندارند که این موضوع در سرورهای مبتنی بر مجازیسازهای خاصی مانند OpenVZ ممکن است رخ دهد. در چنین شرایطی باید با پشتیبانی سرویسدهنده سرور مجازی خود تماس بگیرید.

مهمترین تنظیمات امنیتی در بخش Firewall Configuration

بخش “Firewall Configuration” هستهای مرکزی تنظیمات امنیتی WHM از طریق CSF است. در این بخش گزینههای متعددی وجود دارد که هر یک جنبهای از امنیت سرور را پوشش میدهند. در ادامه به مهمترین آنها که باید در اولین فرصت پیکربندی شوند، اشاره میکنیم.

- تنظیم پورتهای ورودی و خروجی (TCP_IN و TCP_OUT): این دو گزینه مشخص میکنند که کدام پورتهای TCP برای اتصالات ورودی و خروجی باز باشند. به صورت پیشفرض، پورتهای استاندارد وب، ایمیل، SSH و cPanel باز هستند. هرگز پورتی را که از آن استفاده نمیکنید، باز نگذارید. باز کردن پورت در فایروال فقط در صورت نیاز و با آگاهی کامل باید انجام شود.

- فعالسازی Process Tracking (PT_USERPROC): این قابلیت به CSF اجازه میدهد تا فرآیندهای مشکوکی را که توسط کاربران در حال اجرا هستند، شناسایی و متوقف کند. این ویژگی برای جلوگیری از اجرای اسکریپتهای مخرب مانند اسکریپتهای ارسال اسپم بسیار مفید است.

- فعالسازی نظارت بر Syslog (SYSLOG_CHECK): با فعال کردن این گزینه، CSF لاگهای سیستمی را برای یافتن نشانههایی از تلاش برای نفوذ یا فعالیتهای مشکوک زیر نظر میگیرد.

- محدود کردن Syslog/Rsyslog (RESTRICT_SYSLOG): این تنظیم دسترسی به سرویسهای syslog و rsyslog را محدود میکند و تنها به کاربران خاصی اجازه دسترسی میدهد. این کار امنیت لاگهای امنیتی سرور را افزایش میدهد.

- فعالسازی حفاظت در برابر Port Scan (PORTFLOOD): این گزینه از سرور شما در برابر حملات اسکن پورت محافظت میکند. در این نوع حملات، مهاجم با ارسال درخواستهای متعدد به پورتهای مختلف، سعی در شناسایی سرویسهای فعال و آسیبپذیر دارد. CSF این الگو را شناسایی و IP مهاجم را مسدود میکند.

روش مدیریت و مسدودسازی IP ها در CSF

یکی از پرکاربردترین قابلیتهای فایروال csf، توانایی مدیریت دسترسی آدرسهای IP مختلف است. این کار از طریق رابط گرافیکی WHM به سادگی قابل انجام است و به شما امکان میدهد تا یک IP مشکوک را مسدود (Deny) یا یک IP معتبر را در لیست سفید (Allow) قرار دهید تا هرگز مسدود نشود.

- مسدود کردن سریع یک IP (Quick Deny): در صفحه اصلی CSF، بخشی به نام “Quick Deny” وجود دارد. کافی است آدرس IP مورد نظر را در کادر وارد کرده و روی دکمه کلیک کنید. CSF بلافاصله دسترسی آن IP به تمامی پورتهای سرور را قطع میکند.

- اضافه کردن IP به لیست سفید (Quick Allow): مشابه حالت قبل، با استفاده از بخش “Quick Allow” میتوانید یک IP را به لیست سفید اضافه کنید. این کار برای IPهای ثابت مدیران سرور یا سرویسهای آنلاینی که نیاز به دسترسی دائمی به سرور دارند، ضروری است.

- حذف یک IP از لیست بلاک (Quick Unblock): اگر یک IP به اشتباه مسدود شده باشد (مثلاً کاربری که رمز ایمیل خود را چند بار اشتباه وارد کرده)، میتوانید از بخش “Quick Unblock” برای رفع مسدودیت آن استفاده کنید.

- مدیریت پیشرفته لیستها (csf.allow و csf.deny): برای مدیریت دائمی لیستهای سفید و سیاه، میتوانید از بخش “Firewall Allow IPs” و “Firewall Deny IPs” استفاده کنید. تغییرات در این بخشها دائمی بوده و پس از ریستارت سرور نیز باقی میمانند.

کاربرد Login Failure Daemon یا lfd در مقابله با حملات

همانطور که پیشتر اشاره شد، افزونه lfd یکی از اجزای کلیدی CSF است. این سرویس به صورت یک دیمن (Daemon) در پسزمینه سرور اجرا میشود و به طور مداوم فایلهای لاگ سرویسهای مختلف را برای یافتن تلاشهای ناموفق ورود، رصد میکند. وقتی تعداد تلاشهای ناموفق از یک IP خاص در یک بازه زمانی کوتاه از حد تعیین شده فراتر رود، lfd آن را به عنوان یک حمله Brute Force تشخیص داده و بلافاصله از طریق CSF، آن IP را مسدود میکند. این واکنش سریع، فرصت موفقیت را از مهاجم میگیرد. Login Failur

Daemon میتواند تلاشهای ورود ناموفق به سرویسهایی نظیر SSH، FTP، Exim (SMTP)، Dovecot (POP3/IMAP)، cPanel و حتی فایلهای htaccess را شناسایی کند. این قابلیت، CSF را از یک فایروال ساده به یک سیستم پیشگیری از نفوذ فعال (Active Intrusion Prevention System) تبدیل میکند.

تاثیر نصب فایروال بر عملکرد سرور چیست؟

یکی از نگرانیهای رایج مدیران سرور، تاثیر نصب نرمافزارهای امنیتی بر عملکرد و سرعت سرور است. خوشبختانه، CSF به گونهای طراحی شده است که با کمترین بار پردازشی (Overhead) کار کند. از آنجایی که این افزونه امنیتی cPanel مستقیماً با iptables، فایروال داخلی هسته لینوکس، کار میکند، فرآیند فیلتر کردن بستههای شبکه با سرعت بسیار بالایی انجام میشود. تاثیر نصب CSF بر عملکرد یک سرور مدرن با منابع کافی، تقریباً نامحسوس است. در مقابل، مزایای امنیتی که به دست میآورید، بسیار چشمگیر است.

در واقع، یک سپر امنیتی سرور کارآمد با جلوگیری از حملاتی مانند DDoS و مسدود کردن ترافیک مخرب، میتواند به بهبود پایداری و عملکرد سرور نیز کمک کند، زیرا منابع سرور به جای پاسخگویی به درخواستهای مخرب، صرف سرویسدهی به کاربران واقعی میشود.

مقایسه CSF با سایر فایروالهای رایج برای سرور

اگرچه CSF بهترین فایروال برای سی پنل محسوب میشود، اما تنها گزینه موجود برای سرورهای لینوکس نیست. ابزارهای دیگری مانند UFW (Uncomplicated Firewall) و Firewalld نیز به طور گسترده استفاده میشوند. درک تفاوتهای آنها به شما کمک میکند تا انتخاب آگاهانهتری داشته باشید.

- UFW، همانطور که از نامش پیداست، برای سادگی طراحی شده و ابزار پیشفرض فایروال در توزیع اوبونتو است. این ابزار برای راهاندازی قوانین ساده مانند باز یا بسته کردن پورتها عالی است اما فاقد ویژگیهای پیشرفتهای مانند تشخیص نفوذ، رابط کاربری وب و ادغام با کنترل پنلها است.

- Firewalld فایروال پیشفرض در توزیعهای مبتنی بر RHEL مانند CentOS و AlmaLinux است. این ابزار از مفهومی به نام “Zone” برای مدیریت قوانین استفاده میکند که انعطافپذیری بیشتری نسبت به UFW فراهم میکند، اما همچنان از نظر امکانات امنیتی جامع و سهولت مدیریت در محیط cPanel، با CSF قابل مقایسه نیست.

- CSF با ارائه مجموعهای کامل از ابزارها شامل فایروال SPI، سیستم تشخیص نفوذ (lfd)، اسکن امنیتی سرور و رابط گرافیکی یکپارچه با WHM، یک راهکار حفاظتی سرور کامل به شمار میرود. این ابزار به طور خاص برای محیطهای هاستینگ طراحی شده و نیازهای مدیران سرورهای cPanel را به بهترین شکل برآورده میکند.

در جدول زیر، این سه فایروال به طور خلاصه مقایسه شدهاند.

| ویژگی | CSF (ConfigServer Security & Firewall) | Firewalld | UFW (Uncomplicated Firewall) |

| سهولت استفاده | آسان (از طریق WHM) | متوسط (خط فرمان) | بسیار آسان (خط فرمان) |

| رابط کاربری گرافیکی | بله (ادغام کامل با WHM) | خیر (ابزارهای جانبی محدود) | خیر |

| تشخیص نفوذ (LFD) | بله (بسیار قدرتمند) | خیر (نیاز به ابزار جانبی مثل Fail2Ban) | خیر (نیاز به ابزار جانبی مثل Fail2Ban) |

| مناسب برای | سرورهای cPanel/WHM و هاستینگ | سرورهای عمومی مبتنی بر RHEL | سرورهای اوبونتو و کاربران مبتدی |

| امکانات پیشرفته | بسیار زیاد (اسکن پورت، حفاظت DDoS و…) | متوسط (پشتیبانی از Zone) | کم (تمرکز بر سادگی) |

آیا نصب فایروال روی سرور مجازی نیز الزامی است؟

پاسخ کوتاه و قاطع به این سوال، “بله” است. یک تصور غلط رایج این است که چون یک سرور مجازی منابع خود را با سرورهای دیگر به اشتراک میگذارد، امنیت آن توسط سرویسدهنده اصلی تامین میشود. اگرچه ارائهدهندگان خدمات میزبانی، لایههای امنیتی را در سطح شبکه خود پیادهسازی میکنند، اما مسئولیت نهایی امنیت سیستمعامل و نرمافزارهای نصب شده بر روی سرور مجازی شما، بر عهده خودتان است. هر سرور مجازی یک موجودیت مستقل با IP، سیستمعامل و سرویسهای مختص به خود است و دقیقا مانند یک سرور اختصاصی در معرض همان تهدیدات قرار دارد. بنابراین، نصب فایروال روی سرور لینوکس، چه مجازی و چه اختصاصی، یک اقدام امنیتی غیرقابل چشمپوشی است.

خطاهای متداول هنگام نصب و راهاندازی CSF و راه حل آنها

با وجود سادگی فرآیند نصب، گاهی ممکن است با خطاها یا هشدارهایی مواجه شوید. آگاهی از این خطاها و نحوه رفع آنها میتواند در زمان شما صرفهجویی کند.

- یکی از رایجترین هشدارها پس از نصب، مربوط به پیدا نشدن مسیر باینری برخی دستورات مانند HOST یا CHATTR است. این مشکل معمولاً به دلیل نصب نبودن بسته نرمافزاری مربوطه رخ میدهد. برای مثال، برای رفع هشدار مربوط به HOST، باید بسته bind-utils را با دستور yum install bind-utils نصب کنید.

- خطای دیگر ممکن است مربوط به ماژولهای iptables باشد که در بخش تست فایروال به آن اشاره شد. این مشکل اغلب در VPSهایی با مجازیسازهای خاص رخ میدهد و راهحل آن، درخواست فعالسازی ماژولهای لازم از سوی پشتیبانی هاستینگ است.

- همچنین، خطایی با عنوان “Oops — Unable to Download” ممکن است هنگام تلاش برای بهروزرسانی خودکار CSF رخ دهد. این مشکل زمانی اتفاق میافتد که سرور نتواند به سرورهای بهروزرسانی ConfigServer متصل شود. بررسی تنظیمات DNS و فایروال شبکه میتواند به حل این مشکل کمک کند.

اقدامات امنیتی تکمیلی در کنار استفاده از فایروال

نصب ماژول امنیتی در WHM مانند CSF یک گام بزرگ در جهت ارتقای امنیت cPanel است، اما نباید تنها اقدام شما باشد. امنیت یک فرآیند لایهای است و استفاده از ابزارهای دیگر در کنار فایروال، استحکام دفاعی شما را چندین برابر میکند. استفاده از رمزهای عبور قوی و پیچیده برای تمامی سرویسها، بهروز نگه داشتن نرمافزارهای سرور از جمله WHM، cPanel و سیستمعامل، و همچنین پیکربندی صحیح سرویسها برای جلوگیری از افشای اطلاعات غیرضروری، از جمله اقدامات تکمیلی مهم هستند.

انجام اسکن امنیتی سرور به صورت دورهای با ابزارهایی مانند Maldet یا ImunifyAV میتواند به شناسایی بدافزارها و فایلهای مخرب کمک کند. ترکیب این اقدامات با قوانین فایروال (Firewall Rules) دقیق و حسابشده، یک محیط امن و پایدار برای وبسایتهای شما فراهم میآورد.

کلام آخر

با دنبال کردن این راهنمای جامع، شما نه تنها آموزش نصب فایروال csf را فرا گرفتید، بلکه با مفاهیم کلیدی امنیت سرور و نحوه پیکربندی یک سپر امنیتی سرور قدرتمند آشنا شدید. به یاد داشته باشید که فایروال خط مقدم دفاعی شماست و پیکربندی صحیح آن میتواند تفاوت بین یک سرور امن و یک سرور آسیبپذیر را رقم بزند. با سرمایهگذاری زمان برای کانفیگ فایروال و سایر اقدامات امنیتی، از داراییهای دیجیتال خود و مشتریانتان به بهترین شکل محافظت کنید.