به هرگونه تلاش برای دسترسی غیرمجاز به کامپیوتر، سیستم پردازشی یا شبکه کامپیوتری با هدف ایجاد آسیب، حمله سایبری گفته میشود. حملات سایبری با هدف غیرفعال کردن، مختل کردن، تخریب یا کنترل سیستمهای کامپیوتری یا تغییر آنها، مسدود کردن، حذف، دستکاری یا سرقت دادههای موجود در این سیستمها انجام میشود.

هر فرد یا گروهی میتواند با استفاده از یک یا چند استراتژی حمله مختلف، از هر نقطهای حملات سایبری را انجام دهد.

افرادی که حملات سایبری را انجام میدهند، بهطورکلی بهعنوان مجرمان سایبری در نظر گرفته میشوند. این افراد اغلب به عنوان بازیگران بد، بازیگران تهدیدکننده و هکرها نامیده میشوند؛ آنها شامل افرادی هستند که به تنهایی عمل میکنند و از مهارتهای کامپیوتری خود برای طراحی و اجرای حملات مخرب استفاده میکنند.

آنها همچنین میتوانند به یک گروه مجرمانه تعلق داشته باشند و با دیگر بازیگران تهدیدکننده برای یافتن نقاط ضعف یا مشکلات سیستمهای کامپیوتری (که با عنوان آسیبپذیری امنیتی شناخته میشود) کار میکنند. این همکاری گروهی معمولا برای منافع مجرمانه انجام میشود.

گروههای متخصص کامپیوتر تحت حمایت دولت نیز حملات سایبری را انجام میدهند. آنها بهعنوان مهاجمان دولتی یا ملی شناخته میشوند و اغلب به زیرساختهای فناوری اطلاعات سایر دولتها و همچنین نهادهای غیردولتی مانند کسبوکارها، سازمانهای غیرانتفاعی و شرکتهای آب و برق حمله میکنند.

دلایل رخ دادن حملات سایبری چیست؟

با توجه به افزایش استفاده از سیستمهای تجاری آسیبپذیر، جرایم سایبری روندی صعودی را در سالهای اخیر تجربه کرده است. معمولا مهاجمان بهدنبال باج هستند؛ 53 درصد از حملات سایبری منجر به خسارت 500 هزار دلاری یا حتی بیشتر شده است.

تهدیدهای سایبری نیز میتوانند با انگیزههای پنهانی راهاندازی شوند. برخی از مهاجمان بهعنوان نوعی «هکتیویسم» سیستمها و دادهها را از بین میبرند.

انواع حملات سایبری

بدافزار

بدافزار اصطلاحی است که نرمافزارهای مخرب از جمله جاسوسافزارها، باجافزارها، ویروسها و کرمها را توصیف میکند. بدافزار از طریق یک آسیبپذیری به شبکه نفوذ میکند. معمولا زمانی که کاربر روی لینک خطرناک یا پیوست ایمیل کلیک و یا نرمافزار مشکوکی را نصب میکند این اتفاق رخ میدهد.

فیشینگ

فیشینگ روشی برای ارسال ارتباطات جعلی است که بهنظر میرسد از یک منبع معتبر و معمولا از طریق ایمیل ارسال شده است. هدف این حملات سرقت یا دریافت اطلاعات حساس مانند کارت اعتباری و اطلاعات ورود به سیستم یا نصب بدافزار بر روی دستگاه قربانی است. فیشینگ یک تهدید سایبری رایج است که بهطور تصاعدی در حال افزایش است.

حملات MitM

حملات Man in the Middle یا MitM که حملات شنود نیز نامیده میشود، زمانی رخ میدهد که مهاجمان به یک تراکنش دوطرفه نفوذ کنند. هنگامی که مهاجمان به ترافیک جابهجا شده بین دو طرف دسترسی پیدا میکنند امکان فیلتر کردن دادهها و سرقت اطلاعات حساس را بهدست میآورند.

دو نقطه ورود مشترک در حملات MitM:

شبکه وایفای عمومی و ناامن؛ مهاجمان میتوانند خود را بین دستگاه کاربر و شبکه قرار دهند. کاربر بدون اینکه بداند تمام اطلاعات را در دسترس مهاجم قرار میدهد.

هنگامی که بدافزار به یک دستگاه نفوذ کرد؛ یک مهاجم میتواند نرمافزاری را برای پردازش تمام اطلاعات قربانی بر روی سیستم او نصب کند.

حمله دیداس یا DDoS

حمله انکار سرویس توزیعشده یا حمله DDoS یکی دیگر از انواع حملات سایبری است که سیستمها، سرورها یا شبکهها را با ترافیک غیرمعمول مشغول و پهنای باند را بهسرعت کاهش میدهد. این امر باعث میشود تا سیستم قادر به انجام درخواستهای معمول کاربران نباشد.

مهاجمان همچنین از چندین دستگاه آسیبپذیر برای انجام این حمله استفاده میکنند. این حملات بهعنوان یک حمله انکار سرویس توزیعشده (DDoS) شناخته میشود.

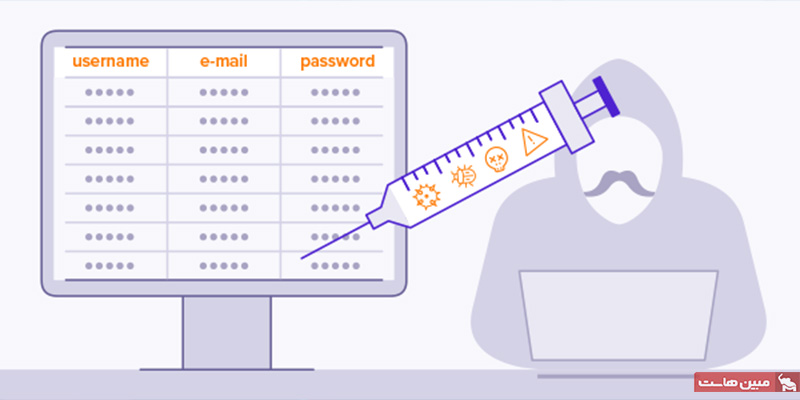

حمله SQL Injection

حمله تزریق کد SQL زمانی اتفاق میافتد که مهاجم کد مخرب را به سروری که از SQL استفاده میکند وارد کرده و سرور را مجبور میکند تا اطلاعاتی که معمولا در معرض دید قرار نمیدهد را فاش کند. یک مهاجم بهسادگی میتواند با ارسال کد مخرب در یک کادر جستجو در وبسایت آسیبپذیر تزریق SQL را انجام دهد.

مثالهایی از حملات سایبری

در اینجا به چند نمونه از حملات سایبری رایج و انواع نشت دادهها اشاره شده است:

- سرقت هویت، کلاهبرداری، اخاذی

- بدافزار، فیشینگ، هرزنامه، جعل، جاسوسافزار، تروجانها و ویروسها

- سختافزار سرقتی مانند لپتاپ یا گوشیهای موبایل

- حملات انکار سرویس توزیعشده

- نقض دسترسی

- شنود رمزعبور

- نفوذ سیستم

- تخریب وبسایت

- سواستفاده از مرورگر وب خصوصی و عمومی

- سواستفاده از پیامهای فوری

- سرقت مالکیت معنوی (IP) یا دسترسی غیرمجازی

چگونه از حملات سایبری جلوگیری کنیم؟

در زیر به چند ابزار امنیتی که معمولا سازمان برای جلوگیری از حملات سایبری از آنها استفاده میکنند اشاره کردیم. البته، ابزارها برای جلوگیری از حملات بهتنهایی کافی نیستند و هر سازمانی برای مدیریت ابزارها و استفاده موثر از آنها برای کاهش تهدیدات، به کارکنان آموزشدیده در بخش IT و امنیتی یا خدمات امنیتی برونسپاریشده نیاز دارد.

فایروال وب اپلیکیشن (WAF)

یک WAF با تجزیهوتحلیل درخواستهای HTTP و شناسایی ترافیک مشکوک به خرابکاری از وب اپلیکیشنها محافظت میکند. این ترافیک ممکن است مانند یک کاربر مخرب که برای تزریق کد آلوده تلاش میکند از نوع ترافیک ورودی باشد؛ و یا مانند بدافزاری که در یک سرور محلی در ارتباط با مرکز فرماندهی و کنترل (C&C) مستقر شده است، از نوع ترافیک خروجی باشد.

WAFها میتوانند ترافیک مخرب را قبل از رسیدن به یک وب اپلیکیشن مسدود کنند و بهاینترتیب قادرند از سواستفاده مهاجمان از بسیاری از آسیبپذیریهای رایج جلوگیری کنند؛ حتی اگر آسیبپذیریها در برنامه اصلی رفع نشده باشد.

WAF مکمل فایروالهای سنتی و سیستمهای تشخیص نفوذ (IDS) بهحساب میآید و از حملات انجامشده توسط مهاجمان در لایه برنامه (لایه 7 مدل شبکه OSI) محافظت میکند.

حفاظت از DDoS

یک راهحل حفاظتی در برابر حملات DDoS میتواند از شبکه یا سرور در برابر حملات انکار سرویس محافظت میکند. این کار با استفاده از تجهیزات اختصاصی شبکه مستقر در محل توسط سازمان یا بهعنوان یک سرویس مبتنی بر ابر انجام میشود و یکی از مهمترین نکات در رابطه با امنیت سرور است.

فقط سرویسهای مبتنی بر ابر میتوانند حملات DDoS در مقیاس بزرگ را که شامل هجوم میلیونها ربات میشود خنثی کنند. این توانمندی بهعلت قابلیت مقیاسپذیری ابر بر اساس میزان تقاضا میسر میشود.

یک سیستم یا سرویس حفاظتی DDoS برای شناسایی الگوی حمله DDoS و تشخیص ترافیک استاندارد از مخرب، ترافیک را رصد میکند. هنگامی که سیستم حملهای را شناسایی میکند، فرآیندی تحت عنوان «Scrubbing» را اجرا میکند. در این فرآیند، بستههای ترافیکی توسط سیستم بازرسی شده و با حذف موارد مخرب، از رسیدن آنها به سرور یا شبکه هدف جلوگیری میشود.

همزمان، ترافیک استاندارد به سیستم هدف هدایت میشود تا از عملکرد بدون مشکل در سرویس اطمینان حاصل شود.

محافظت با ربات

رباتها درصد زیادی از ترافیک اینترنت را تشکیل میدهند و فشار سنگینی را بر وبسایتها وارد و منابع سیستم را اشغال میکنند. اگرچه برخی از رباتها مفید هستند (مانند رباتهایی که وبسایتها را برای موتورهای جستجو ایندکس میکنند)، برخی رباتها میتوانند فعالیتهای مخرب انجام دهند.

رباتها را میتوان برای DDoS، حذف محتوا از وبسایتها، انجام خودکار حملات وب اپلیکیشنها، پخش هرزنامه و بدافزار و موارد دیگر استفاده کرد.

یک سیستم حفاظت از ربات، رباتهای بد را شناسایی و مسدود میکند. این سیستم در عین حال به رباتهای استاندارد اجازه میدهد تا فعالیتهایی مانند فهرست کردن نتایج جستجو، آزمایش و نظارت بر عملکرد را انجام دهند. سیستم این کار را با نگهداری پایگاه داده بزرگی از منابع رباتی شناختهشده و شناسایی الگوهای رفتاری که ممکن است نشاندهنده مخرب بودن یک ربات باشد، انجام میدهد.

امنیت ابری

تقریبا همه سازمانها امروزه زیرساختها، اپلیکیشنها و دادهها را در فضای ابری مدیریت میکنند. سیستمهای ابری بهویژه در برابر تهدیدات سایبری آسیبپذیر هستند، زیرا معمولا در معرض شبکههای عمومی قرار دارند و اغلب از سطح نظارتی پایین رنج میبرند. این امر بهدلیل پویایی بالا و اجرا شدن در محیطی خارج از شبکه داخلی شرکت اتفاق میافتد.

ارائهدهندگان ابر مسئولیت ایمنسازی زیرساختهای خود را برعهده میگیرد و ابزارهای امنیتی داخلی را ارائه میدهند که به کاربران ابری کمک میکند تا دادهها و حجمهای کاری خود را ایمن کنند. با این حال، ابزارهای امنیتی ابر پیشفرض محدود هستند و هیچ تضمینی وجود ندارد که از آنها بهدرستی استفاده شود و تمام منابع ابری واقعا ایمن باشند.

بسیاری از سازمانها از راهحلهای اختصاصی امنیت ابری استفاده میکنند تا مطمئن شوند تمام داراییهای حساس مستقر در ابر بهدرستی محافظت میشوند.

امنیت پایگاه داده

اطلاعات حساس و حیاتی معمولا در پایگاههای داده نگهداری میشود و بههمیندلیل هدف اصلی مهاجمان هستند. ایمنسازی پایگاه داده شامل افزایش استحکام امنیتی سرورهای پایگاه داده، پیکربندی صحیح پایگاه داده برای فعال کردن کنترل دسترسی و رمزگذاری و نظارت بر فعالیتهای مخرب است.

راهحلهای امنیتی پایگاه داده میتواند یک سطح امنیتی باثبات را برای پایگاههای داده در سراسر سازمان کمک کند. این راهحلها میتواند به جلوگیری از مسائلی مانند دسترسیهای بیشازحد، آسیبپذیریهای اصلاحنشده در موتورهای پایگاه داده، دادههای حساس محافظتنشده و تزریق در پایگاه داده کمک کند.

امنیت API

اپلیکیشنهای مدرن از رابطهای برنامهنویسی کاربردی (API) برای برقراری ارتباط با سایر برنامهها، بهدست آوردن دادهها یا سرویسها استفاده میکنند. APIها برای ادغام سیستمها در داخل یک سازمان استفاده میشوند و بهطور فزایندهای برای تماس و دریافت دادهها از سیستمهایی که توسط اشخاص ثالث اداره میشود بهکار میروند.

همه APIها بهویژه APIهای عمومی که از طریق اینترنت قابل دسترس هستند، به حملات سایبری حساس هستند. از آنجایی که APIها بسیار ساختاریافته و مستند هستند، یادگیری و دستکاری آنها برای مهاجمان آسان است.

بسیاری از APIها که بهدرستی ایمن نشدهاند ممکن است احراز هویت ضعیفی داشته باشند یا در معرض آسیبپذیریهایی مانند اسکریپتنویسی متقابل سایت (XSS)، تزریق SQL و حملات MitM قرار بگیرند.

ایمنسازی APIها به اقدامات مختلفی نیاز دارد که از جمله میتوان به احراز هویت چندعاملی قوی (MFA)، استفاده ایمن از توکنهای احراز هویت، رمزگذاری دادههای در حال انتقال و پاکسازی ورودیهای کاربر برای جلوگیری از حملات تزریق اشاره کرد. راهحلهای API میتواند امکان پیادهسازی این کنترلهای امنیتی بهصورت متمرکز را برای APIها میسر کند.

هوش حملات سایبری یا Threat Intelligence

هوش حملات سایبری یا Threat Intelligence در پسزمینه عمل میکند و از بسیاری از ابزارهای امنیتی مدرن پشتیبانی میکند. همچنین تیمهای امنیتی هنگام بررسی حوادث و آسیبهای ناشی از حملات سایبری بهطور مستقیم از هوش تهدید استفاده می کنند.

پایگاههای اطلاعاتی هوش تهدید حاوی اطلاعات ساختاریافتهای هستند که از منابع مختلف در مورد عوامل تهدید، تاکتیکهای حمله، تکنیکها، رویهها و آسیبپذیریهای شناختهشده در سیستمهای پردازشی جمعآوری شده است.

راهحلهای هوش تهدید، دادهها را از تعداد زیادی فید و منابع اطلاعات جمعآوری میکند و به سازمان اجازه میدهد تا به سرعت شاخصهای سازش (IOC) را نشان دهد. این راهحلها از شاخصهای سازش برای شناسایی حملات، درک انگیزه و نحوه عملکرد اجرا کننده تهدید و طراحی یک واکنش مناسب استفاده میکنند.

جمعبندی

حملات امنیت سایبری برای سازمانها و کسبوکارها در هر اندازهای، به طور فزاینده در حال افزایش هستند. به این ترتیب برای محافظت موثر در برابر حملات سایبری، باید یک برنامه مدیریت ریسک مداوم داشته باشید.

مدیریت ریسک امنیت سایبری، فرآیند شناسایی، ارزیابی و مدیریت ریسکهای سایبری سازمان است. برای ایجاد چنین برنامه مدیریت ریسکی، متخصصان فناوری اطلاعات باید یک معماری امنیت سایبری قوی ایجاد کنند که با مقررات، استانداردها و بهترین شیوههای امنیتی مطابقت داشته باشد.