واژهی «Payload» یا «پیلود» یکی از مفاهیم کلیدی فناوری اطلاعات و امنیت سایبری است که در زمینههای مختلفی مانند شبکههای کامپیوتری، حملات سایبری و تحلیل دادهها مورد استفاده قرار میگیرد. در این مطلب، به بررسی جامع این که Payload چیست، نقش آن در لایههای مختلف شبکه، ارتباط آن با حملات سایبری و روشهای تحلیل و مقابله با آن خواهیم پرداخت.

Payload چیست؟

در علوم رایانه و مخابرات، «پی لود» به بخش اصلی دادهها در یک بستهی اطلاعاتی گفته میشود که حاوی محتوای واقعی مورد نظر برای انتقال است. در مقابل، بخشهایی مانند هدر و متادیتا برای مدیریت و هدایت بسته به مقصد استفاده میشوند.

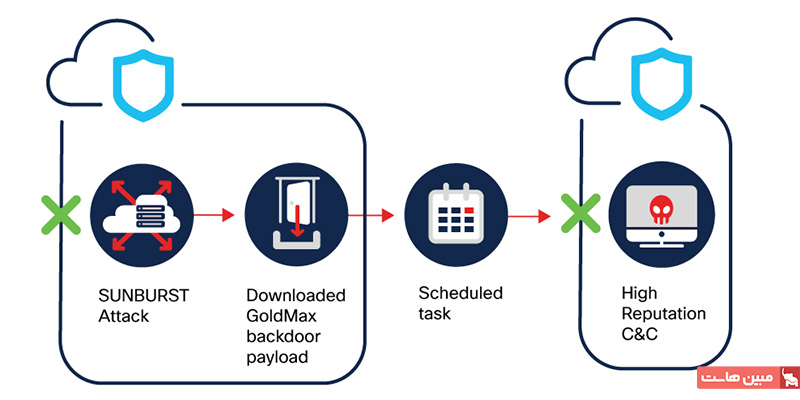

در زمینهی امنیت سایبری، Payload به کد یا بدافزاری اطلاق میشود که در حملات سایبری اجرا میشود و باعث آسیب به سیستم قربانی میگردد. این کد میتواند شامل بدافزارهایی مانند ویروسها، کرمها، تروجانها و باجافزارها باشد. Payload ممکن است به صورت پنهان در فایلهای ضمیمهی ایمیل، لینکهای مخرب یا حتی در بستههای شبکه منتقل شود و پس از فعالسازی، عملکرد مخرب خود را آغاز کند.

بهعنوان مثال در یک باجافزار، پیلود همان کد رمزگذار فایلهاست. در یک کیلاگر (Keylogger)، پیلود اطلاعاتی مانند فشردن کلیدها (رمز عبور، اطلاعات بانکی و…) را ثبت و ارسال میکند.

مفهوم Payload در شبکههای کامپیوتری

در شبکههای کامپیوتری، دادهها به صورت بستههایی (Packets) منتقل میشوند. هر بسته شامل بخشهایی مانند هدر، پیلود و فوتر است. هدر حاوی اطلاعاتی مانند آدرس مبدا و مقصد، شماره پورت و سایر اطلاعات کنترلی است. پیلود بخش اصلی دادههاست که محتوای واقعی مورد نظر را شامل میشود. فوتر نیز برای بررسی صحت دادهها و اطمینان از عدم تغییر آنها در مسیر انتقال استفاده میشود.

در لایههای شبکه مدل OSI، پیلود نقشهای متفاوتی ایفا میکند. برای مثال، در لایهی انتقال (Transport Layer)، پروتکلهایی مانند TCP و UDP دادهها را به بخشهای کوچکتر تقسیم کرده و در قالب پیلود منتقل میکنند. در لایهی شبکه (Network Layer)، پروتکل IP وظیفهی آدرسدهی و هدایت بستهها را بر عهده دارد و پیلود را به لایهی پایینتر منتقل میکند.

آشنایی با انواع پیلودها

همانطور که پیشتر نیز اشاره کردیم، در حملات سایبری، پیلود به کدی گفته میشود که پس از نفوذ به سیستم قربانی، عملکرد مخرب خود را آغاز میکند. این کد میتواند شامل بدافزارهایی باشد که اطلاعات حساس را سرقت میکنند، سیستم را از کار میاندازند یا دسترسی غیرمجاز به منابع فراهم میکنند.پیلودها شکلها و اهداف مختلفی دارند. در ادامه، برخی از رایجترین انواع آن را معرفی میکنیم:

اسب تروجان (Trojan Horse)

نرمافزاری که ظاهرش بیضرر است اما درونش پیلود مخرب نهفته است. پس از نصب، میتواند رمزها را بدزدد یا در سیستم درب پشتی یا Backdoor باز کند.

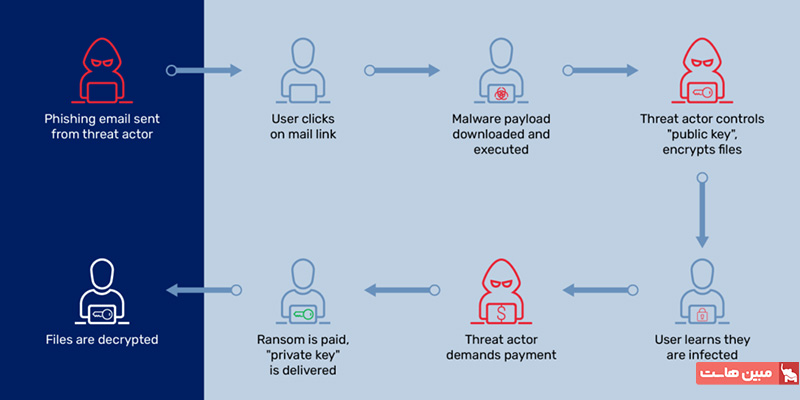

باجافزار (Ransomware)

پیلود در این حالت، فایلها را رمزگذاری کرده و در ازای بازگردانی آنها درخواست پول میکند.

باتنت (Botnet)

مجموعهای از کامپیوترهای آلوده که از راه دور توسط مهاجم کنترل میشوند. پیلود این بدافزار کنترل از راه دور را ممکن میسازد.

جاسوسافزار (Spyware)

پیلود در این بدافزار اطلاعات کاربر مانند فعالیتهای مرورگر، کلیدهای فشرده شده یا فایلها را جمعآوری کرده و برای مهاجم ارسال میکند.

کیلاگر (Keylogger)

پیلود در این جا کلیدهای فشرده شده را ثبت میکند تا مهاجم بتواند رمز عبور یا اطلاعات حساس را کشف کند.

پیلود چگونه کار میکند؟

پیلودها معمولاً از طریق روشهایی مانند ایمیل آلوده، وبسایتهای مخرب یا نرمافزارهای دستکاریشده به سیستم قربانی منتقل میشوند. به محض اجرای آنها، فعالیت مخرب آغاز میشود.

به عنوان مثال یک کاربر، ایمیل با فایل پیوست مشکوک دریافت میکند. با باز کردن آن، پیلود اجرا شده و بدافزار نصب میشود. این پیلود ممکن است رمزهای عبور، شماره کارت یا اطلاعات حساس دیگر را بدزدد.

عملکرد پیلود در حملات سایبری معمولاً شامل مراحل زیر است:

-

نفوذ به سیستم: مهاجم از طریق روشهایی مانند مهندسی اجتماعی، بهرهبرداری از آسیبپذیریهای نرمافزاری یا پیوستهای ایمیل، پیلود را به سیستم قربانی منتقل میکند.

-

فعالسازی پیلود: پس از نفوذ، پیلود با اجرای کد مخرب خود، عملکرد مخرب را آغاز میکند.

-

اجرای عملیات مخرب: پیلود میتواند عملیاتهایی مانند سرقت اطلاعات، رمزگذاری دادهها، ایجاد درب پشتی یا کنترل از راه دور سیستم را انجام دهد.

تفاوت بین Exploit و Payload چیست؟

در حملات سایبری، Exploit و Payload دو مفهوم متفاوت اما مرتبط هستند:

- Exploit: کدی است که از یک آسیبپذیری در سیستم یا نرمافزار سوءاستفاده میکند تا دسترسی غیرمجاز به سیستم فراهم شود.

- Payload: کدی است که پس از بهرهبرداری از آسیبپذیری توسط Exploit، در سیستم هدف اجرا میشود و عملیات مخرب را انجام میدهد.

بهعبارتدیگر، Exploit راه ورود به سیستم را فراهم میکند و Payload عملیات مخرب را اجرا میکند. در بسیاری از حملات، پیلود از طریق یک اکسپلویت (کد بهرهبردار) وارد سیستم میشود. اکسپلویتها از آسیبپذیریهای نرمافزاری استفاده میکنند تا بدون اطلاع کاربر، کد مخرب را اجرا کنند.

بدون اکسپلویت، راهی برای تحویل پیلود و اجرای کد روی یک سیستم وجود نخواهد داشت. همچنین بدون پیلود، پس از بهرهبرداری از آسیبپذیری در سیستم، هیچ اقدامی انجام نمیگیرد.

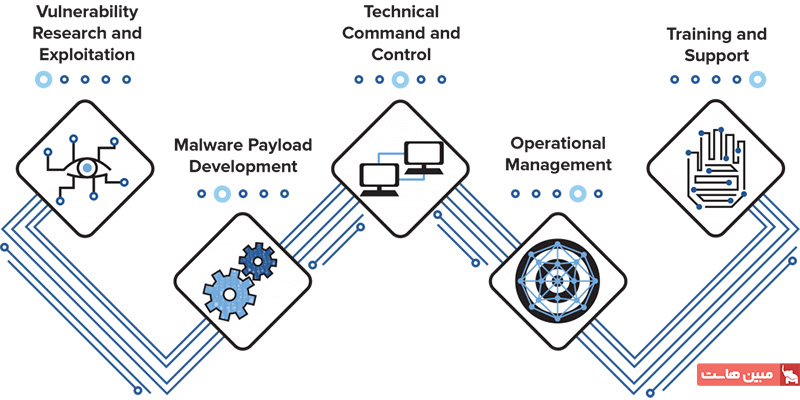

مقایسه Payload در تست نفوذ و حملات واقعی

در تست نفوذ (Penetration Testing)، پیلودها بهمنظور شناسایی آسیبپذیریها و ارزیابی امنیت سیستمها استفاده میشوند. در این حالت، هدف اجرای کدهای مخرب نیست، بلکه شبیهسازی حملات برای بهبود امنیت است.

در مقابل، در حملات واقعی، پیلودها با هدف آسیبرسانی، سرقت اطلاعات یا ایجاد اختلال در سیستمها طراحی و اجرا میشوند.

در تست نفوذ چه اتفاقی میافتد؟

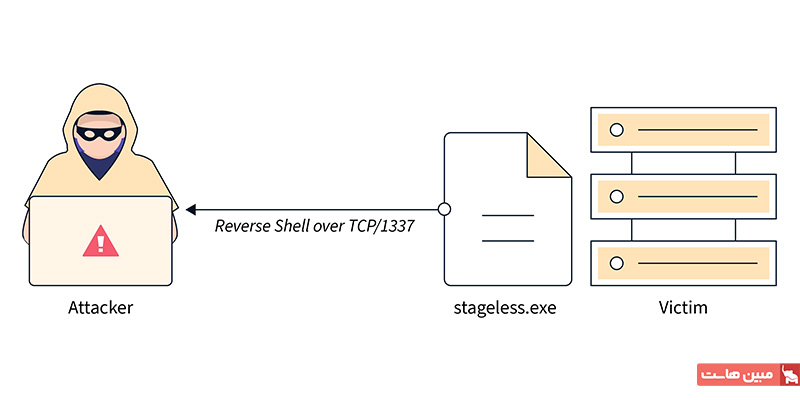

در تست نفوذ، هدف این است که یک کارشناس امنیت با استفاده از ابزارها و روشهای شبیهسازیشده، راههای نفوذ به سیستم را بررسی کند. در این فرآیند، پیلودها معمولاً بیخطر و کنترلشده هستند. برای مثال، ممکن است از یک API برای تولید و تزریق یک پیلود ساده مانند reverse shell استفاده شود که تنها اتصال برگشتی ایجاد میکند تا مشخص شود آیا مهاجم فرضی میتواند به سیستم دسترسی بگیرد یا خیر.

فرض کنید تیم امنیت یک بانک تصمیم میگیرد تست نفوذ داخلی انجام دهد. کارشناس امنیتی با استفاده از یک آسیبپذیری قدیمی در نسخهی وبسرور، یک Payload reverse shell را اجرا میکند. این کد بهمحض اجرا شدن، اتصال محدودی با سیستم برقرار میکند و امکان بررسی سطح دسترسی را میدهد. سپس تیم امنیت، گزارشی از این آسیبپذیری تهیه کرده و آن را اصلاح میکند. هیچ آسیبی به اطلاعات مشتریان وارد نمیشود.

در حملات سایبری واقعی چه اتفاقی میافتد؟

در حملات واقعی،Payload دقیقاً همان چیزی است که باعث خرابکاری، سرقت یا تخریب اطلاعات میشود. مهاجم از یک آسیبپذیری استفاده میکند تا Payload را وارد سیستم کند و آن را اجرا نماید. این Payload ممکن است یک باجافزار باشد که فایلها را قفل میکند، یا یک keylogger که رمزهای عبور کاربر را میدزدد، یا حتی یک RAT (تروجان دسترسی از راه دور) که به مهاجم امکان کنترل کامل سیستم قربانی را میدهد.

در حمله معروفWannaCry که در سال ۲۰۱۷ رخ داد، هکرها از یک آسیبپذیری در سیستمعامل ویندوز که بعدها با عنوان EternalBlue شناخته شد استفاده کردند. این Exploit، یک Payload حاوی باجافزار را روی سیستم قربانی اجرا میکرد. این Payload بلافاصله تمام فایلها را رمزگذاری میکرد و پیامی نشان میداد که برای بازگشایی فایلها باید بیتکوین پرداخت شود. هزاران سازمان در سراسر جهان، از جمله بیمارستانها و دانشگاهها، قربانی این حمله شدند.

چگونه بفهمیم سیستم ما به Payload آلوده شده است؟

شناسایی آلودگی یک سیستم به پیلود نیازمند دقت، آگاهی و استفاده از ابزارهای تخصصی امنیتی است. از آنجا که بسیاری از پیلودها با هدف پنهانماندن طراحی شدهاند، تشخیص آنها گاهی دشوار است. با این حال، برخی نشانهها میتوانند هشدارهای اولیه باشند:

کاهش محسوس سرعت و عملکرد سیستم

یکی از نشانههای رایج آلودگی، کندی غیرمنتظره در اجرای برنامهها، بوت شدن سیستم، یا حتی باز شدن فایلها است. دلیل این امر میتواند اجرای پنهانی پردازشهای مخرب توسط پیلود باشد که منابع سیستم مانند RAM و CPU را مصرف میکنند.

نمایش خطاها یا پیامهای عجیب

ممکن است پیامهایی ببینید که پیشتر در سیستم نمایش داده نمیشدند، مانند پیامهای امنیتی، اخطارهای ویندوز یا حتی پنجرههایی با زبانهای غیرمعمول. این پیامها گاهی مستقیماً از سوی پیلودها برای فریب کاربر یا درخواست اقدامات خاص (مثلاً کلیک روی یک لینک) ظاهر میشوند.

تغییر در فایلها و ساختار سیستم

حذف، تغییر نام، یا رمزگذاری فایلها بدون دخالت شما میتواند نشانهای از فعالیت باجافزار باشد. همچنین، مشاهدهی فایلهایی با پسوندهای عجیب یا بدون توضیح میتواند به معنای آلودگی باشد.

فعالیت شبکه غیرعادی

پیلودهای مدرن اغلب به اینترنت متصل میشوند تا داده ارسال یا دریافت کنند، مثلاً با سرورهای C2 (Command and Control). استفادهی غیرعادی از پهنای باند، ارسال اطلاعات به آدرسهای IP ناشناخته یا فعال شدن غیرمنتظرهی برنامههای شبکهای باید بررسی شوند.

غیرفعالشدن نرمافزارهای امنیتی

بسیاری از پیلودها در ابتدای فعالیت خود، آنتیویروس یا فایروال سیستم را غیرفعال میکنند تا بتوانند بدون مزاحمت عمل کنند. اگر آنتیویروس شما خودبهخود خاموش شده یا آپدیت نمیشود، ممکن است نشانهای از آلودگی باشد.

ورودهای نامشخص و لاگهای مشکوک

اگر در فایلهای لاگ ورود (Login Logs) یا فعالیتهای سیستم، زمانهایی مشاهده میکنید که شما حضور نداشتهاید، ممکن است سیستم شما در کنترل هکر باشد.

مصرف بالای منابع در Task Manager

باز کردن Task Manager و مشاهدهی پردازشهایی که نامهای مشکوک دارند یا مصرف بسیار بالایی از منابع دارند، میتواند هشداردهنده باشد.

نحوه جلوگیری از حملات مبتنی بر Payload چیست؟

پیشگیری مؤثر از حملات پیلود محور نیازمند اتخاذ یک رویکرد چندلایهای است. هیچ ابزار یا روش واحدی نمیتواند بهطور کامل مانع از نفوذ شود، اما ترکیب چند راهکار امنیتی میتواند احتمال موفقیت حملات را به شدت کاهش دهد.

بهروزرسانی مداوم سیستمعامل و نرمافزارها

بسیاری از پیلودها از طریق آسیبپذیریهای شناختهشده وارد سیستم میشوند. با بهروزرسانی منظم سیستمعامل، مرورگر، برنامهها و پلاگینها از بستهشدن این حفرهها اطمینان حاصل میکنید.

استفاده از آنتیویروس و آنتیمالویرهای حرفهای

نرمافزارهای امنیتی معتبر با استفاده از بانک اطلاعاتی تهدیدات بهروز و تکنولوژیهای تحلیل رفتاری، میتوانند پیلودها را حتی پیش از اجرای آنها شناسایی و حذف کنند.

از برندهای معتبر مانند Bitdefender، Kaspersky، ESET، یا Trend Micro استفاده کنید.

تقویت رفتار کاربران از طریق آموزش امنیت سایبری

بسیاری از حملات پیلودمحور از طریق مهندسی اجتماعی صورت میگیرند، مثلاً باز کردن فایلهای پیوست در ایمیلهای فیشینگ یا کلیک روی لینکهای مشکوک. آموزش کارکنان و کاربران نهایی برای تشخیص ایمیلهای فیشینگ، شناسایی وبسایتهای جعلی و محافظت از رمزهای عبور، بسیار مؤثر است.

استفاده از فایروال و سیستمهای تشخیص نفوذ (IDS/IPS)

فایروالها میتوانند از برقراری ارتباط بین پیلود و سرورهای کنترل جلوگیری کنند. سیستمهای تشخیص و پیشگیری از نفوذ نیز میتوانند رفتارهای مشکوک در شبکه را شناسایی کرده و جلوی حمله را در لحظه بگیرند.

اعمال سیاستهای محدودسازی دسترسی (Least Privilege)

کاربرانی که فقط به اطلاعات و ابزارهای ضروری دسترسی دارند، در صورت آلودهشدن به پیلود، آسیب کمتری به سیستم وارد میکنند. همچنین، اجرای نرمافزارها با دسترسی Admin تنها در مواقع ضروری باید انجام شود.

پشتیبانگیری منظم از اطلاعات

در صورت آلودهشدن سیستم، داشتن بکاپهای امن و رمزنگاریشده میتواند از خسارات شدید جلوگیری کند. ترجیحاً از بکاپ آفلاین یا در فضای ابری امن استفاده کنید.

محدودسازی اجرای کدهای ناشناس

با استفاده از ابزارهایی مانند Windows AppLocker یا نرمافزارهای Application Control، میتوان از اجرای کدها یا برنامههایی که از منابع نامطمئن میآیند، جلوگیری کرد.

نظارت و لاگبرداری مستمر از رفتار سیستم و شبکه

مانیتورینگ مستمر منابع، ترافیک شبکه، فرآیندهای فعال، و لاگهای امنیتی به شما این امکان را میدهد که کوچکترین تغییرات غیرمعمول را تشخیص دهید.

برخورد با یک حمله پیلود

با وجود تدابیر پیشگیرانه قوی، ممکن است برخی از Payloadهای مخرب همچنان راهی به داخل شبکه سازمان پیدا کنند. داشتن یک برنامه پاسخ به حادثه (Incident Response Plan) دقیق و تعریفشده، به تیمهای امنیتی کمک میکند تا بهسرعت عمل کرده، آسیب را کاهش داده و از گسترش بیشتر تهدید جلوگیری کنند.

ایزولهسازی دستگاه آلوده

به محض شناسایی Payload مخرب، اولین اقدام باید مهار تهدید باشد. قطع اتصال دستگاه آلوده از شبکه مانع از حرکت جانبی (Lateral Movement) بدافزار شده و از گسترش آن به سایر سیستمها جلوگیری میکند. اگر سیستم آلوده بخشی از یک شبکه حیاتی است، ایزولهکردن نواحی خاص از شبکه میتواند تاثیر حمله را محدود کرده و اجازه بررسی دقیقتر را فراهم کند.

شناسایی و حذف Payload مخرب

از ابزارهای تحلیل جرمشناسی (Forensic Tools) برای شناسایی نوع Payload و منشأ آن استفاده میکنند. اسکنهای عمیق توسط راهکارهایی مانند EDR (تشخیص و پاسخ نقطه پایانی) و پلتفرمهای تهدیدشناسی (Threat Intelligence) میتوانند اجزای پنهان بدافزار را شناسایی کنند.

تمرکز تیمهای امنیت باید بر حذف تهدیدهای ماندگار مانند Rootkitها باشد که ممکن است پس از حذف، سیستم را مجدداً آلوده کنند.

بازیابی از نسخه پشتیبان امن

در صورتی که فایلها رمزگذاری یا حذف شده باشند، بازیابی از نسخههای پشتیبان امن و آزمایششده ضروری است. نسخههای پشتیبان باید بهصورت آفلاین یا در محلهای غیرقابل تغییر (Immutable Storage) نگهداری شوند تا در برابر حملات باجافزاری مقاوم باشند.

استفاده از استراتژی «قانون 3-2-1» برای بکاپ:

- ۳ نسخه از اطلاعات

- ۲ نوع رسانه مختلف

- ۱ نسخه در مکان خارج از سایت

میتواند تضمینکننده دسترسی به دادهها در زمان حمله باشد.

تحلیل حمله و تقویت وضعیت امنیتی

پس از کنترل حادثه، انجام تحلیل پسازحادثه (Post-Incident Analysis) به سازمانها کمک میکند تا دلایل نفوذ Payload را شناسایی کنند. با شناسایی نقاط ضعف و اعمال اقدامات اصلاحی، میتوان از تکرار حملات مشابه جلوگیری کرد. این اقدامات ممکن است شامل موارد زیر باشد:

- بروزرسانی پایگاه دادههای تهدید

- اعمال قوانین جدید برای فایروال یا سیستمهای IDS/IPS

- آموزش مجدد کارمندان در زمینه مهندسی اجتماعی یا حملات فیشینگ

جمع بندی

در این مطلب به بررسی این موضوع پرداختیم که Payload چیست و با انواع حمله مبتنی بر پیلود و نحوه جلوگیری از آنها آشنا شدیم. پیلود، قلب مخرب یک حمله سایبری است. همان بخشی که اقدامات واقعی خرابکارانه را انجام میدهد. درک کامل از ماهیت پیلود، نحوه عملکرد آن و راههای مقابله با آن، برای محافظت از سیستمها و اطلاعات در برابر حملات سایبری بسیار مهم است. با هوشیاری، بهروزرسانی مداوم و استفاده از ابزارهای مناسب امنیتی، میتوان خطر حمله پیلودها را تا حد زیادی کاهش داد و از امنیت دیجیتال محافظت کرد.