حملهی DDoS نوع پیشرفتهتر حملهی Dos است. DDoS یعنی ارسال درخواستهای بیشمار به یک سرور مجازی و یا اختصاصی، این حملات تا زمانی ادامه دارد که منابع آن سرور از کار بیوفتد و از دسترس خارج شود. یکی از متدهای مورد علاقهی هکران استفاده از حملات DDoS است، حملات DDoS ضررهای زیادی به کسب و کارهای بزرگ وارد میکند.

تامین امنیت سایت مسئلهی مهم هر صفحهی وب است. سایتی که امنیت بالایی نداشته باشد، به مرور زمان مخاطبان خود را نیز از دست میدهد. در میان حملات سایبری، حمله DDoS یکی از بزرگترین تهدیدها برای یک سیستم و شبکه به شمار میرود. هدف این حمله اصلا خراب کردن و یا نابودی سیستم نیست، حتی اطلاعات روی سیستم را نیز تغییر نداده و یا حذف نمیکند، بلکه به نحوه دیگری باعث میشود که سیستم از کار افتاده و نتواند خدماترسانی کند. به جهت یافتن پاسخ سوال حمله DDoS چیست و آشنایی با انواع و راه حلهای مقابله با این نوع از حمله سایبری با ما تا انتهای مقاله همراه باشید.

حمله DDoS چیست؟

کلمه DDoS مخفف عبارت Denial Of Service Attack به معنای حمله انکار سرویس است. درواقع حمله به گونهای است که سرویس به حد انکار میرسد و دیگر پاسخی ارسال نخواهد کرد. به عبارت ساده ارسال تقاضاهای زیاد به سمت سیستم هدف با قصد اینکه سرور مورد نظر توان پاسخگویی خود را از دست بدهد، حمله DDoS نام دارد. ساختار این حمله سایبری به این صورت است که از تعداد بالایی سیستم تقاضا به سمت سرور هدف ارسال میشود. از طرفی چون قدرت پاسخگویی سرور محدود است و به تعداد مشخصی میتواند پاسخ دهد، با زیاد شدن تقاضاها سربار سرور زیاد شده و قدرت پاسخگویی خود را از دست میدهد.

دقت داشته باشید که در حمله DDoS اطلاعات سرور آسیب نمیبیند و صرفا سرور کارایی خود را از دست میدهد، البته اگر سیستم از لحاظ سختافزاری دچار اختلال شود، آسیب اطلاعات نیز اتفاق خواهد افتاد.

تفاوت حملات DDoS با DoS چیست؟

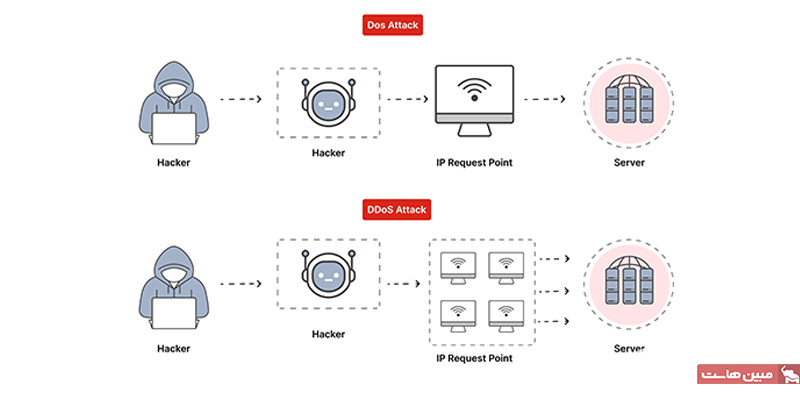

نگاه اول، حملات DoS و DDoS از نظر هدف شباهت زیادی به هم دارند، هر دو تلاش میکنند یک سرویس، سرور یا شبکه را از دسترس کاربران واقعی خارج کنند. اما تفاوت اصلی این دو نوع حمله در نحوه اجرا، مقیاس و پیچیدگی آنهاست، تفاوتی که مستقیما روی روش تشخیص و مقابله نیز تأثیر میگذارد.

حمله DoS چگونه عمل میکند؟

در حمله DoS یا Denial of Service، تمام ترافیک مخرب معمولا از یک منبع واحد ارسال میشود. این منبع میتواند یک سیستم، سرور یا حتی یک اسکریپت ساده باشد که با ارسال حجم زیادی از درخواستها یا بستههای اطلاعاتی، منابع هدف را اشغال میکند. از آنجا که منشا حمله مشخص و متمرکز است، شناسایی و بلاک کردن آن در بسیاری از موارد سادهتر است و با فیلتر کردن IP یا محدودسازی نرخ درخواستها میتوان اثر حمله را کاهش داد.

حملات DoS بیشتر برای اهداف ساده، تست آسیبپذیری یا ایجاد اختلال کوتاهمدت استفاده میشوند و معمولا توان تخریب گسترده ندارند، مگر اینکه هدف بسیار ضعیف یا محدود باشد.

حمله DDoS چگونه عمل میکند؟

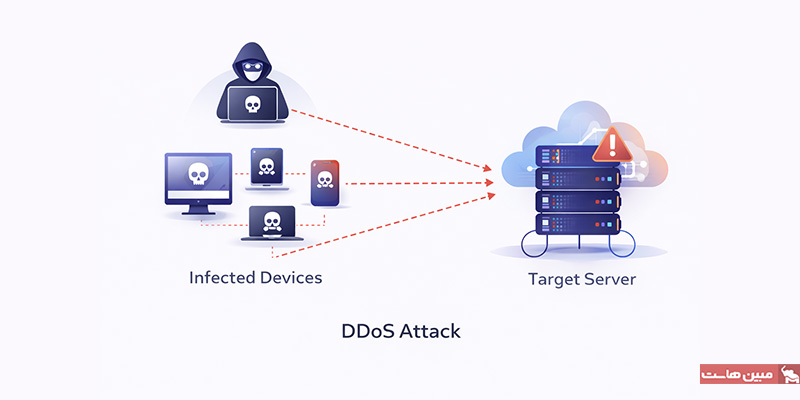

در حمله DDoS یا Distributed Denial of Service، ترافیک مخرب از صدها، هزاران یا حتی میلیونها منبع مختلف بهصورت همزمان ارسال میشود. این منابع معمولا سیستمهای آلودهای هستند که در قالب یک باتنت عمل میکنند و بدون اطلاع صاحبانشان در حمله مشارکت دارند. همین توزیعشدگی باعث میشود شناسایی منشأ حمله دشوار شود.

در حملات DDoS، حتی اگر بخشی از منابع مسدود شوند، سایر عاملها همچنان به ارسال ترافیک ادامه میدهند. به همین دلیل، این نوع حمله قدرت تخریبی بسیار بیشتری دارد و میتواند حتی زیرساختهای بزرگ و حرفهای را نیز با چالش جدی مواجه کند.

تفاوت در مقیاس و اثرگذاری

حملات DoS معمولا محدود و کوتاهمدت هستند و اثر آنها به سرعت قابل کنترل است. اما حملات DDoS بهدلیل حجم بالا، تنوع منابع و پیچیدگی اجرا، میتوانند منجر به اختلال طولانیمدت، هزینههای مالی قابل توجه و آسیب اعتباری شوند. در بسیاری از موارد، مقابله با DDoS نیازمند استفاده از زیرساختهای توزیعشده، CDN، فایروالهای پیشرفته و راهکارهای تخصصی است.

چرا تشخیص این تفاوت مهم است؟

دانستن تفاوت بین DoS و DDoS به کسبوکارها کمک میکند راهکار دفاعی مناسبی انتخاب کنند. در حالی که برای مقابله با DoS میتوان از روشهای سادهتر استفاده کرد، مقابله با DDoS بدون ابزارها و معماری مناسب تقریبا غیرممکن است. تشخیص درست نوع حمله، اولین گام برای واکنش سریع و مؤثر محسوب میشود.

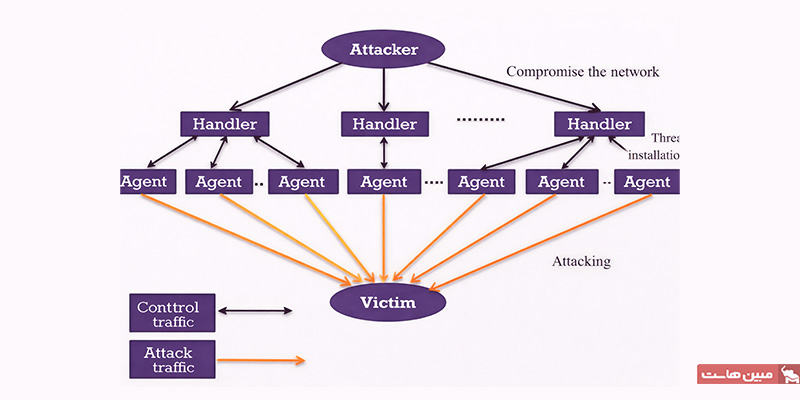

ساختار حملات DDoS چگونه است؟

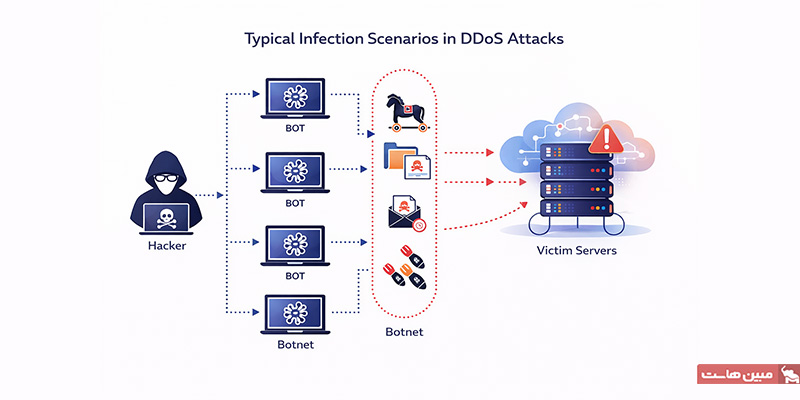

حملات DDoS بهصورت تصادفی یا بدون برنامهریزی انجام نمیشوند، بلکه دارای یک ساختار مشخص و چندبخشی هستند که هر بخش نقش خاصی در اجرای حمله دارد. این ساختار به مهاجم اجازه میدهد حجم بسیار زیادی از ترافیک را بهصورت همزمان و هماهنگ به سمت هدف ارسال کند. بهطور کلی، یک حمله DDoS از سه بخش اصلی تشکیل میشود: مهاجم، گردانندگان و عاملها.

هکر Attacker

مهاجم یا هکر، نقطه شروع و کنترلکننده اصلی حمله است. او با استفاده از ابزارها و زیرساختهایی که در اختیار دارد، حمله را طراحی و هدایت میکند. هدف اصلی مهاجم این است که با ارسال حجم عظیمی از درخواستها یا بستههای اطلاعاتی، منابع شبکه یا سرور هدف را بهقدری درگیر کند که دیگر قادر به پاسخگویی به کاربران واقعی نباشد. مهاجم معمولا بهصورت مستقیم ترافیک حمله را ارسال نمیکند، بلکه از یک شبکه واسط برای پنهانسازی هویت و افزایش قدرت حمله استفاده میکند.

گردانندگان یا کنترلکنندهها Handlers

گردانندگان نقش واسط بین مهاجم و عاملها را ایفا میکنند. این بخش معمولا شامل سرورها یا سرویسهایی است که مهاجم از طریق آنها دستورات حمله را مدیریت و توزیع میکند. مهاجم با ارسال فرمان به گردانندگان، مشخص میکند که حمله چه زمانی آغاز شود، چه نوع ترافیکی ارسال شود و هدف حمله کدام سرویس یا IP باشد. استفاده از گردانندگان باعث میشود کنترل حمله متمرکز بماند، در حالی که اجرای آن بهصورت توزیعشده انجام شود.

عاملها یا باتها Agents

عاملها در واقع سیستمهای آلودهای هستند که نرمافزار مخرب روی آنها نصب شده است. این سیستمها میتوانند شامل رایانههای شخصی، سرورها، دوربینهای مداربسته، مودمها یا سایر دستگاههای متصل به اینترنت باشند. عاملها پس از دریافت دستور از گردانندگان، بهصورت همزمان شروع به ارسال درخواست یا بستههای اطلاعاتی به سمت هدف میکنند. مجموع این عاملها یک باتنت را تشکیل میدهد که قدرت اصلی حمله DDoS از آن ناشی میشود.

در این ساختار، عاملها معمولا بدون اطلاع صاحبان واقعی دستگاهها در حمله مشارکت میکنند و همین موضوع باعث میشود شناسایی و مسدودسازی منبع حمله دشوارتر شود. هرچه تعداد عاملها بیشتر باشد، حجم و پیچیدگی حمله نیز افزایش مییابد.

درک این ساختار نشان میدهد که چرا حملات DDoS میتوانند بسیار مخرب و در عین حال سختقابلردیابی باشند. مهاجم با جداسازی نقشها و توزیع وظایف، هم قدرت حمله را افزایش میدهد و هم شناسایی منشأ واقعی آن را پیچیدهتر میکند.

چگونگی انجام حمله DDoS

برای انجام این حمله همانطور که بیان شد، باید از سیستمهای مختلفی درخواست به سمت سرور ارسال شود. فراهم کردن این سیستمها به صورت حقیقی امکانپذیر نیست؛ از این رو حملهکننده به کمک آلوده کردن سیستمهای تحت یک شبکه، آنها را تحت کنترل خود درآورده و حمله DDoS را انجام میدهد. به بیان دیگر، سیستمها را مانند یک ربات کرده که از دستوراتش پیروی کنند. از آنجایی هم که هر سیستم یک IP جدا در فضای اینترنت دارد، قانونی جلوه کرده و درخواست جدید به سمت سرور ارسال میکند، به همین دلیل تفکیک ترافیک عادی از ترافیک حمله سایبری کار سادهای نخواهد بود.

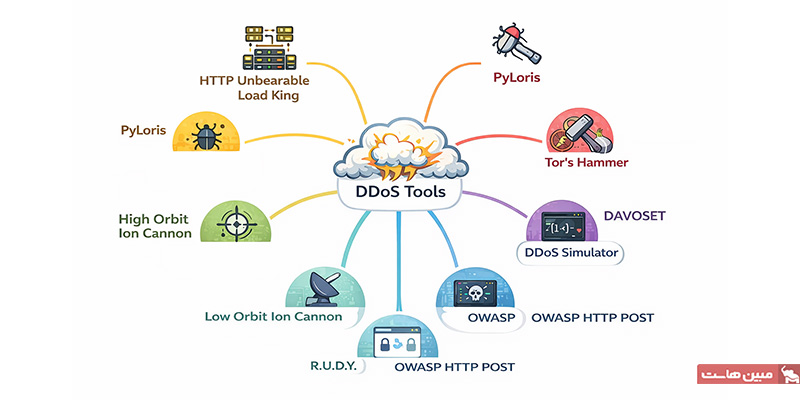

ابزارهای مورد استفاده در حملات DDoS چیست؟

- HTTP Unbearable Load King: شبکهای مجازی از کامپیوترها است که هیچگونه پیوند فیزیکی میان آنها وجود ندارد و تمامی ارتباطات از طریق سوییچها و سرورهای مجازی انجام میشود.

- PyLoris: این ابزار بیشتر برای شناسایی آسیبپذیریهای مستمر در شبکهها استفاده میشود، اما قابلیت پیاده سازی حملات DDoS را نیز دارد.

- Tor’s Hammer: از لایه کاربرد استفاده میکند و هکرها از آن برای حمله به هر دو گروه برنامههای وبمحور و وبسایتها استفاده میکنند. عملکرد این نرم افزار حمله دیداس متفاوت از ابزارهایی است که در ادامه با آنها آشنا میشوید، زیرا حملههای مبتنی بر مرورگر را انجام میدهد.

- DAVOSET: یک ابزار خط فرمان در اختیار هکرها قرار میدهد. این ابزار عملکردی تقریبا متفاوت از سایر ابزارها دارد و قادر است از کوکیها برای پیاده سازی حملات دیداس استفاده کند.

- DDoS Simulator: این ابزار به زبان سی پلاسپلاس نوشته شده و به همین علت سرعت زیادی دارد و قابلیت اجرا روی سکوهای مختلف مثل ویندوز و لینوکس را دارد.

- OWASP HTTP POST: یکی دیگر از ابزارهای مخربی است که برای پیاده سازی حمله DDoS از پروتکلhttp استفاده میکند.

- RUDY: برای پیادهسازی حملههای DDoS به نشستهایی که وبسرورها و کاربران ایجاد میکنند حمله میکند، هرچند قابلیت حمله به برنامههای ابرمحور را نیز دارد.

- Low Orbit Ion Cannon: ابزار چندسکویی قابل استفاده در سیستمعاملهایی مثل ویندوز، لینوکس مک، اندروید و iOS است که در اصل برای نظارت بر وضعیت شبکه طراحی شده است، اما هکرها برای پیادهسازی حملات دیداس از آن استفاده میکنند.

- High Orbit ION cannon: ابزار متنباز رایگان دیگری است که کاربردی دوگانه دارد و برای ارزیابی وضعیت شبکه یا پیاده سازی حملههای DDoS از آن استفاده میشود.

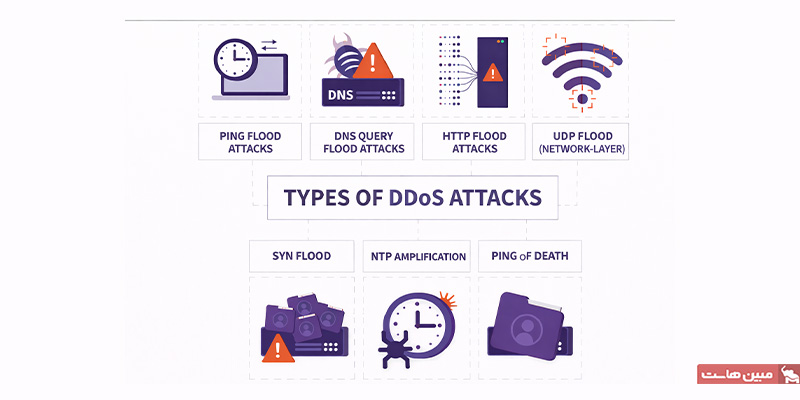

انواع DDoS

حملات DDoS را به طریق مختلفی دستهبندی میکنند. به طور کلی بر اساس روش حمله و یا قسمتی از شبکه که مورد حمله قرار میگیرد، این حملات به سه دسته حملات لایه کاربردی، حملات پروتکل و حملات حجمی تقسیم میشوند که در ادامه آنها را توضیح میدهیم.

حملات لایه کاربردی

در این نوع حمله که به حمله لایه هفت هم معروف است، ارسال درخواست از سمت کاربر در لایه کاربردی شبکه به شدت زیاد میشود. منظور از حمله لایه هفت، حمله به لایه هفتم در مدل OSI شبکه است. در واقع در این حمله لایهای که وبسایت روی سرویسدهنده اصلی قرار گرفته را مورد هدف قرار میدهد. تشخیص اینکه این درخواست مخرب است یا کاربر واقعی درخواست دارد مشکل است؛ به همین دلیل مقابله با این نوع حمله دشوار خواهد بود. حمله HTTP Flood نوعی از حملات لایه کاربردی است. این حمله شبیه refresh کردن مداوم صفحه است و با ارسال درخواست زیاد به سرور موجب انکار سرویس میشود.

حملات پروتکل

در حمله پروتکل منابع سرور و واسطهایی مانند فایروال به شدت درگیر شده و توان پاسخگویی خود را از دست میدهند. این حمله که با نام حمله خستگی نیز شناخته میشود، تمرکز بر لایههای 3 و 4 شبکه دارد. ضعف پشتههای پروتکل هدف این نوع از حملات است تا بتوانند به نقاط دسترسیناپذیر دست یابند. حمله SYN Flood را میتوان نوعی از حملات پروتکل دانست؛ زیرا در آن پاسخ کاربر آماده شده اما در لایه تایید نهایی و تحویل باقی میماند. پس از مدتی تمام منابع سرور درگیر این فرایند تایید شده و دیگر قادر نیست درخواستهای جدیدی را پذیرفته و یا درخواستهای قبلی را به سرانجم برساند.

حملات حجمی

در حمله حجمی پاسخهای زیادی از سمت سرور به سمت سیستم هدف ارسال میشود؛ به عبارت دیگر، مهاجم درخواستهای خیلی زیادی به سرور ارسال میکند و برای دریافت پاسخ آدرس سیستم هدف را تعیین میکند. در این حالت تعداد زیادی پاسخ سمت سیستم هدف ارسال میشود که در نهایت منجر به انباشته شدن پاسخها و از کار افتادن آن خواهد شد. درخواستهای یک باتنت را میتوان شبیه این نوع حمله دانست.

برخی از روش های این حمله این موارد هستند

طوفان درخواست

طوفان درخواست یا Ping Flood روشی است که در آن هکر بستههای ping زیادی را به سیستم می فرستد. این عمل تا پرکردن منابع سیستم تکرار می شود و در نهایت نیز سیستم کاملا از کار می افتد.

نقص تنظیمات

Smurf attack یا نقص تنظیمات روشی است که در آن به دلیل وجود نقص در تنظیمات، بسته های ICMP به آی پی اشتراکی سیستمها فرستاده می شود. وجود نقص تنظیمات باعث میشود تا این در خواست به تمام زیر شاخهها فرستاده شود. در نهایت سیستم over load خواهد کرد.

حملات SYN

بستههایی که در این مورد ارسال می گردند از نوع TCP/SYN هستند. ظاهر این بستهها بسیار توجیه شده است و همانند بسته هایی است که از یک کاربر معمولی فرستاده میشود. بعد از دریافت پاسخ بسته، هیچ پاسخی داده نمیشود تا اتصال نیمه باز بماند.

روش Teardrop

در این حمله رشته ای از IP های ناقص شبیه به هم و متصل، به سیستم ارسال می شود. اگر تنظیمات سیستم برای شناخت آنها انجام نشده باشد، سیستم دچار overload می شود.

رفع حملات

در پایان باید گفت حملات DDoS امکان دارد پس از چند دقیقه رفع شود یا اینکه چندین روز طول بکشد. برای رفع این حملات می توان IP های مخرب را بلاک کرد. استفاده از بستههای امنیتی نیز یکی دیگر از روشهای مقابله با انواع آن ها است.

روش کاهش خطر حمله DDoS و جلوگیری از آن

برای کاهش خطر حملات DDoS لازم است تا تدابیر امنیتی خاصی حاکم شود. بهترین راه حل جداکردن ترافیکهای عادی از غیرعادی است اما انجام اینکار در عمل بسیار سخت خواهد بود. محدود کردن بازه IPها یکی از راههایی است که به جلوگیری از این حملات کمک میکند. روشهای دیگری چون مسدود کردن IPهای مشکوک با درخواستهای نامعقول در لحظه نیز وجود دارد؛ البته دشواری جداکردن آدرس IPهای واقعی و مهاجمها همواره وجود خواهد داشت. برخی از معروفترین روشهای جلوگیری از DDoS عبارت است از:

سیاه چاله

سیاهچاله یا Black Hole Routing یک روش دفاعی است که در آن ترافیکِ ورودیِ مربوط به یک مقصد مثلا یک IP یا یک رنج مشخص به مسیری هدایت میشود که در نهایت دور ریخته میشود. هدف این کار این است که وقتی حجم حمله آنقدر زیاد است که خطر از کار افتادن لینک اینترنت، روتر یا کل شبکه وجود دارد، با حذف ترافیک قبل از رسیدن به زیرساخت اصلی، از آسیب بزرگتر جلوگیری شود.

به زبان ساده، شما در لحظه بحران میگویید: فعلا این مقصد را قربانی میکنم تا کل شبکه سالم بماند.

سیاهچاله چگونه کار میکند؟

در سطح شبکه، سیاهچاله معمولا با اعلام یک مسیر خاص انجام میشود که باعث میشود ترافیک مقصد مورد حمله به یک Next-Hop یا Interface خاص برود که هیچ خروجی مؤثری ندارد که به آن Null Route گفته میشود. این تصمیم میتواند در روتر یا در لایه بالاتر، یعنی سمت ISP/Upstream Provider انجام شود.

در عمل، وقتی این مسیر فعال شود، هر بستهای که به مقصد حملهشده میرسد، بدون بررسیهای پیچیده و بدون مصرف منابع اپلیکیشن، همان ابتدا Drop میشود. این باعث میشود فشار از روی تجهیزات، لینکها و سرویسهای دیگر برداشته شود.

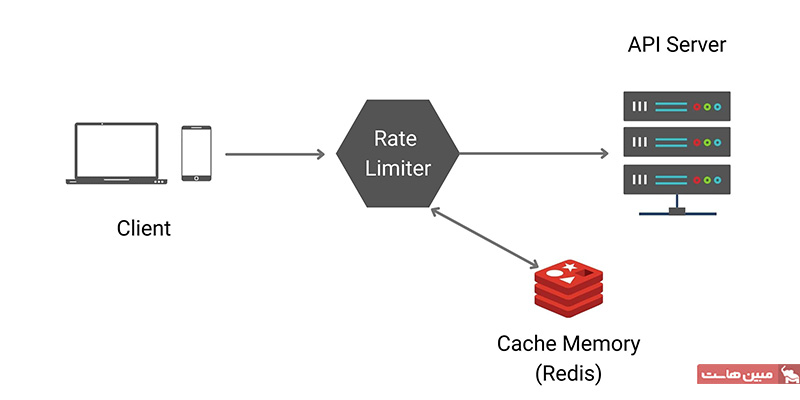

محدودیت سرعت یا Rate Limiting

محدودیت سرعت یا Rate Limiting روشی برای کنترل ترافیک ورودی است که در آن تعداد درخواستهای هر کاربر یا منبع در یک بازه زمانی مشخص محدود میشود. این کار باعث میشود درخواستهای غیرعادی و مخرب قبل از رسیدن به سرور اصلی متوقف شوند و منابع سیستم در برابر سوءاستفاده یا حملات DDoS محافظت شوند. به عنوان مثال به تصویر زیر توجه کنید.

همانطور که در تصویر مشخص است در این معماری، تمام درخواستهای کاربران قبل از رسیدن به سرور اصلی، ابتدا از یک لایه واسط به نام Rate Limiter عبور میکنند. Rate Limiter وظیفه دارد بررسی کند که هر کاربر یا هر منبع مشخص، در یک بازه زمانی معین چه تعداد درخواست ارسال کرده است و آیا این رفتار در محدوده مجاز قرار دارد یا خیر.

در سمت چپ تصویر، کلاینتها مانند مرورگر یا اپلیکیشن موبایل قرار دارند که درخواستها را به سمت سرور ارسال میکنند. این درخواستها مستقیما به API Server نمیرسند، بلکه ابتدا وارد Rate Limiter میشوند. این طراحی باعث میشود سرور اصلی درگیر بررسی رفتار کاربران نشود و فشار اولیه در همان لایه ورودی کنترل گردد.

Rate Limiter برای تصمیمگیری نیاز به نگهداری وضعیت دارد، به همین دلیل، در این معماری از کش Redis استفاده شده است. Redis تعداد درخواستهای هر کاربر، IP یا توکن را در بازههای زمانی کوتاه ذخیره میکند. با هر درخواست جدید، Rate Limiter به Redis مراجعه میکند تا ببیند آیا سقف مجاز درخواستها پر شده یا هنوز اجازه عبور وجود دارد.

اگر تعداد درخواستها از حد تعریفشده بیشتر باشد، Rate Limiter درخواست را در همان نقطه رد میکند و اجازه نمیدهد به API Server برسد. در نتیجه، منابع اصلی سرور از فشار اضافی محافظت میشوند. اما اگر درخواست در محدوده مجاز باشد، Rate Limiter آن را عبور میدهد و درخواست به سرور API ارسال میشود.

این روش بهویژه در مقابله با حملات DDoS لایه کاربرد (Layer 7) مؤثر است، زیرا بسیاری از این حملات با ارسال تعداد زیادی درخواست HTTP تلاش میکنند منابع اپلیکیشن یا دیتابیس را اشغال کنند. Rate Limiting جلوی این رفتار را در لایهای بالاتر میگیرد، قبل از آنکه هزینه پردازشی سنگینی به سیستم تحمیل شود.

البته باید توجه داشت که Rate Limiting بهتنهایی یک راهکار کامل ضد DDoS نیست. مهاجمان میتوانند با توزیع درخواستها بین IPهای مختلف یا استفاده از باتنتهای بزرگ، از محدودیتهای ساده عبور کنند. به همین دلیل، این روش معمولا در کنار ابزارهایی مانند WAF، CDN و تحلیل رفتار ترافیک استفاده میشود.

فایروالهای برنامه وب یا WAF

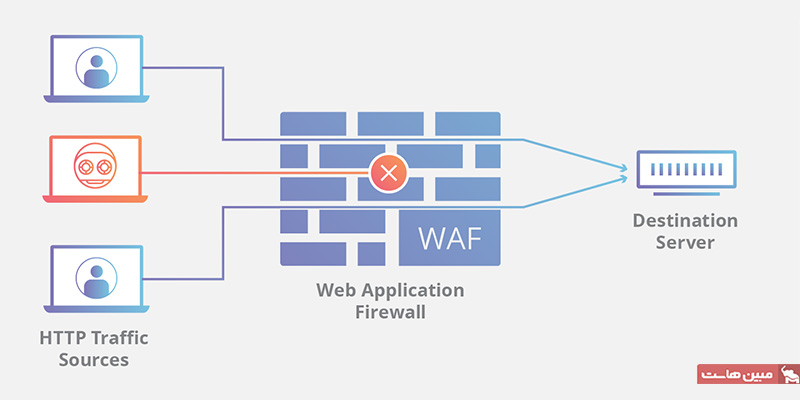

داشتن فایروال واسط بین کاربر و سرور شبیه یک پروکسی عمل کرده و ترافیکهای مخرب را بهتر میتواند شناسایی کند. از طرفی به کمک این نوع از فایروالها میتوان قوانین سفارشی خاصی روی ترافیک ورودی اعمال کرد تا ورودیها کنترل شده باشند. ببرای درک بهتر به تصویر زیر توجه کنید.

در این تصویر، ترافیک HTTP از چند منبع مختلف به سمت سرور مقصد ارسال میشود، اما قبل از رسیدن به سرور، همه درخواستها از Web Application Firewall عبور میکنند. فایروال WAF بهعنوان یک لایه واسط بین کاربران و سرور عمل میکند و درخواستها را بر اساس قوانین امنیتی بررسی میکند.

در سمت چپ، هم کاربران واقعی و هم منابع مشکوک دیده میشوند. WAF با تحلیل محتوای درخواستها، الگوهای رفتاری و قوانین تعریفشده، ترافیک مخرب را شناسایی و مسدود میکند، در حالی که درخواستهای سالم اجازه عبور پیدا میکنند و به سرور مقصد میرسند.

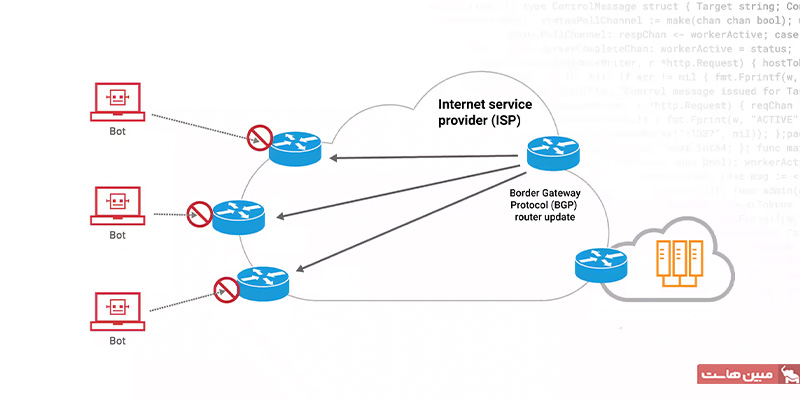

انتشار شبکه Anycast

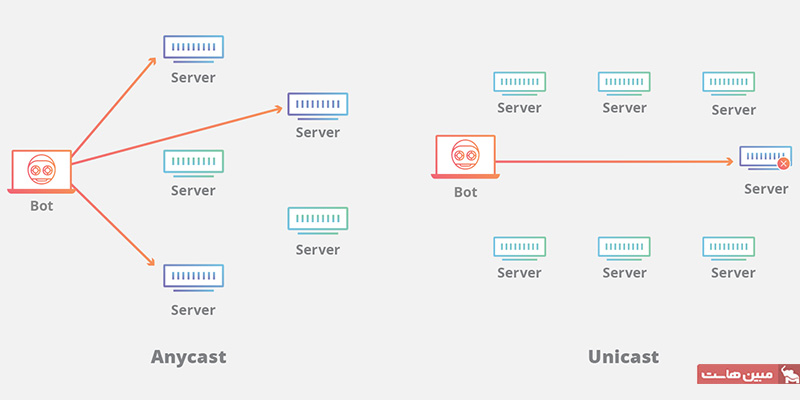

در معماری Anycast، یک سرویس یا IP واحد توسط چندین سرور در نقاط مختلف شبکه ارائه میشود و ترافیک ورودی بهصورت خودکار بین نزدیکترین یا مناسبترین سرورها توزیع میگردد. این توزیع باعث میشود در زمان حملات DDoS، فشار ترافیک روی یک نقطه متمرکز نشود و احتمال از کار افتادن سرویس بهطور قابلتوجهی کاهش یابد، برخلاف معماری Unicast که تمام درخواستها به یک سرور واحد ارسال میشوند.

همانطور که در تصویر مشخص است در Unicast که به طور پیش فرض است، تمام ترافیک حتی اگر مخرب باشد به یک سرور مشخص هدایت میشود. در این حالت، اگر بات یا مهاجم حجم زیادی درخواست ارسال کند، همان یک سرور بهسرعت اشباع شده و از دسترس خارج میشود. اما در Anycast، چندین سرور در نقاط مختلف شبکه وجود دارند که همگی یک IP یا سرویس واحد را ارائه میدهند. ترافیک ورودی بهصورت خودکار و بر اساس مسیریابی شبکه BGP بین این سرورها پخش میشود. در نتیجه، حتی اگر یک بات حجم زیادی درخواست ارسال کند، این ترافیک بین چند سرور تقسیم شده و فشار متمرکز روی یک نقطه ایجاد نمیشود.

فریمورک تشخیص و تحلیل ترافیک مشکوک در حملات DDoS

تشخیص حملات DDoS برخلاف تصور رایج، فقط به معنی افزایش ناگهانی ترافیک نیست. بسیاری از وبسایتها در بازههای زمانی خاص بهصورت طبیعی با رشد بازدید مواجه میشوند، مانند کمپینهای تبلیغاتی، رویدادهای فصلی یا انتشار یک محتوای پرمخاطب. آنچه حمله DDoS را متمایز میکند، الگوی رفتاری غیرطبیعی ترافیک و فشار نامتوازن آن بر منابع سیستم است. به همین دلیل، تشخیص مؤثر نیازمند یک چارچوب تحلیلی مشخص است، نه صرفا نگاه کردن به عدد بازدید.

اهمیت خط مبنا Baseline در تشخیص حملات

اولین گام در تشخیص ترافیک مشکوک، شناخت رفتار عادی سرویس است. بدون داشتن یک خط مبنا از وضعیت نرمال، هر تغییری میتواند گمراهکننده باشد. خط مبنا معمولا شامل الگوی تعداد درخواستها در ساعات مختلف شبانهروز، زمان پاسخدهی سرور، توزیع کدهای پاسخ HTTP، رفتار سیستم کش و توزیع جغرافیایی کاربران است. زمانی که این اطلاعات بهصورت تاریخی در دسترس باشند، هر انحراف شدید از الگوی معمول بهعنوان یک سیگنال هشدار تلقی میشود.

در حملات DDoS، این انحرافها معمولا ناگهانی، شدید و خارج از الگوهای شناختهشدهی گذشته هستند. برای مثال، افزایش ترافیک سالم اغلب همراه با افزایش تعامل واقعی کاربران است، اما در حمله، ترافیک زیاد میشود بدون آنکه ارزش واقعی یا رفتار منطقی کاربر دیده شود.

تشخیص محل اعمال فشار در زیرساخت

پس از شناسایی انحراف از وضعیت نرمال، گام بعدی تشخیص این است که فشار دقیقا در کدام لایه شبکه ایجاد شده است. برخی حملات در سطح شبکه و پروتکل شبکه عمل میکنند و هدف آنها اشباع پهنای باند یا منابع ارتباطی سرور است. در این حالت معمولا حجم ترافیک یا تعداد بستههای ورودی افزایش مییابد، در حالی که اپلیکیشن هنوز بهصورت مستقیم درگیر نشده است.

در مقابل، حملات لایه کاربرد رفتاری شبیه کاربران واقعی دارند و مستقیما اپلیکیشن را هدف میگیرند. این نوع حملات اغلب باعث افزایش غیرطبیعی درخواست به مسیرهای خاص مانند ورود، جستجو یا APIهای حساس میشوند و در نتیجه، مصرف CPU، حافظه یا منابع پایگاه داده بهشدت بالا میرود. تشخیص این تفاوت کمک میکند راهکار دفاعی اشتباهی انتخاب نشود.

شناسایی الگوهای رفتاری غیرعادی در درخواستها

یکی از مهمترین بخشهای تحلیل ترافیک مشکوک، بررسی الگوی درخواستهاست. در ترافیک سالم، توزیع درخواستها معمولاً متعادل است و مسیرهای پرکاربرد سهم منطقی از ترافیک دارند. اما در حملات DDoS، معمولاً تمرکز غیرطبیعی روی تعداد محدودی از مسیرها مشاهده میشود؛ بهویژه مسیرهایی که پردازش سنگینتری دارند.

همچنین تغییر ناگهانی در نوع پاسخهای سرور میتواند نشانهای از حمله باشد. افزایش کدهای خطای ۴xx یا ۵xx، رشد غیرعادی درخواستهای بدون نشست معتبر یا درخواستهایی که الگوی طبیعی تعامل کاربر را ندارند، از نشانههای رایج ترافیک مخرب هستند. این نوع رفتارها نشان میدهد که هدف ترافیک، استفاده واقعی از سرویس نیست، بلکه ایجاد اختلال است.

تحلیل فشار روی منابع برای تأیید حمله

برای تأیید نهایی مشکوک بودن ترافیک، باید دید کدام منابع سیستم تحت فشار قرار گرفتهاند. اگر همزمان با افزایش ترافیک، مصرف CPU، حافظه یا منابع پایگاه داده بهصورت نامتوازن افزایش یابد و زمان پاسخدهی نیز افت کند، احتمال حمله بسیار بالا میرود. در مقابل، اگر افزایش ترافیک بدون اثر محسوس روی منابع حیاتی باشد، ممکن است با یک رشد طبیعی یا قابل مدیریت مواجه باشیم.

این مرحله از تحلیل کمک میکند بین هشدارهای کاذب و حملات واقعی تمایز قائل شویم و تصمیم بگیریم که آیا نیاز به فعالسازی مکانیزمهای دفاعی جدی وجود دارد یا خیر.

نقش ابزارهای تحلیل شبکه در تشخیص DDoS

ابزارهای مانیتورینگ و تحلیل شبکه نقش کلیدی در اجرای این فریمورک دارند. این ابزارها با جمعآوری و تحلیل دادههای ترافیکی، امکان شناسایی الگوهای غیرعادی، تغییرات ناگهانی و نقاط اشباع را فراهم میکنند. ترکیب دادههای شبکه، سرور و اپلیکیشن در یک دید یکپارچه باعث میشود تشخیص حمله سریعتر، دقیقتر و با خطای کمتر انجام شود.

در نهایت، تشخیص موفق DDoS زمانی اتفاق میافتد که دادهها بهصورت مداوم پایش شوند و تصمیمگیری صرفاً بر اساس یک شاخص انجام نشود. فریمورک تشخیص، با نگاه چندلایه به رفتار ترافیک، امکان واکنش سریع و مؤثر را فراهم میکند.

آیا روشی قطعی برای پیشگیری از حملات دیداس وجود دارد؟

جلوگیری از حملات DDoS اصلا غیر ممکن نیست، اما میتوانید تا حدودی پیشگیری کنید.

۱. ترافیک شبکه خود را بشناسید

همانطور که میدانید زیرساختهای هر سازمان دارای الگوهای ترافیک اینترنتی معمولی است. هنگامی که الگوی ترافیک عادی سازمان خود را درک کنید، یک پایه خواهید داشت.

2. شبکه خود را مقاوم سازی کنید

زیرساختهای شما باید تا حد امکان در برابر حملات DDoS مقاوم باشد. بخصوص فایروالها چون برخی از حملات DDoS فایروالها را هدف قرار میدهد.

3. مقیاس بالای پهنای باند

اگر حملهی DDoS در حال ایجاد ترافیک شدید در شبکه شماست، یکی از راههای کاهش ترافیک، پهن کردن بزرگراه است! با اضافه کردن پهنای باند بیشتر، سازمان شما قادر خواهد بود حجم بیشتری از ترافیک را جذب کند

4. استفاده از سخت افزار و نرم افزار ضد حملات DDoS

محصولات زیادی برای دفع و یا کاهش حملات پروتکلی و حملات برنامهای به طور خاص وجود دارد و میتوان از آن ابزارها استفاده کرد.

5. علائم حمله را بشناسید

اگر شبکه شما به طور غیر قابل توضیحی کند شود، وب سایت تعطیل شود و یا به طور ناگهانی، اسپمهای زیادی دریافت کنید، شما درحال مشاهدهی نشانههایی از حمله DDoS هستید

6. نظارت بر فعالیتهای غیر معمول

هنگامی که شما فعالیتهای معمولی خود و نشانههای حمله را بشناسید، میتوانید بر ترافیک عجیب وغریب شبکهی خود نظارت کنید.

وقتی حملات DDoS دریافت می کنید، چه اتفاقی می افتد؟

سرعت کم پاسخگویی به در خواست ها

یکی از بارز ترین نشانههای حمله DDOS کند شدن سیستم و تاخیر در پاسخ دادن به درخواستها است. البته باید توجه کرد که در همه موارد دلیل کند شدن سیستم حمله نیست. به تناسب قدرتی که سیستم دارد، زمانی که کند شدن غیر طبیعی برای سیستم رخ دهد می توان گفت حمله رخ داده است.

وصل نشدن به پایگاه داده

از دلایل معمول این اتفاق، مشکلات نرم افزاری و یا کم بودن قدرت سخت افزار سیستم است. همچنین امکان دارد به دلیل تنظیمات نادرست پایگاه داده نیز این اتفاق بیافتد.

اشغال بیش از حد منابع سیستم

زمانی که دادههای زیادی در یک بازه زمانی کوتاه انتقال مییابند یا منابع سیستم خیلی زیاد مصرف شده باشند؛ یکی از علائم رخ دادن حمله DDOS است.

مختل شدن سرویسهای دیگر

در برخی موارد امکان دارد این حملات باعث شوند تا در سرویسهایی نظیر ایمیل اختلال به وجود آید.

انگیزههای معمول هک شدن در حملات DDoS

برخلاف تصور رایج، همهی حملات DDoS الزاما پیچیده یا برنامهریزیشده نیستند. بسیاری از کسبوکارها نه بهدلیل ضعف فنی، بلکه بهخاطر شرایط محیطی، رقابتی یا حتی کاملا تصادفی هدف قرار میگیرند. شناخت انگیزههای مهاجمان کمک میکند حمله DDoS فقط بهعنوان یک مسئله فنی دیده نشود، بلکه در بستر واقعی کسبوکار تحلیل شود.

انگیزههای انتقام و نارضایتی

یکی از رایجترین دلایل حملات DDoS، انگیزههای شخصی و احساسی است. کاربران ناراضی، مشتریان خشمگین یا حتی کارکنان سابق ممکن است برای ایجاد اختلال موقت یا وارد کردن فشار روانی به یک سرویس، از حملات DDoS استفاده کنند. این نوع حملات معمولا پیچیدگی فنی بالایی ندارند، اما میتوانند در زمانهای حساس باعث آسیب اعتباری و اختلال عملیاتی شوند.

حملات باجخواهی و تهدید به اختلال

در این سناریو، مهاجم ابتدا یک حمله محدود یا آزمایشی اجرا میکند تا توانایی خود را نشان دهد و سپس از کسبوکار درخواست پرداخت باج میکند. هدف اصلی این حملات، سرویسهایی هستند که در دسترس بودن آنها برای ادامه فعالیت حیاتی است. حتی اختلال کوتاهمدت در چنین سرویسهایی میتواند خسارت مالی یا از دست رفتن اعتماد کاربران را بهدنبال داشته باشد.

رقابت ناسالم و خرابکاری هدفمند

در برخی موارد، حملات DDoS ریشه در رقابت ناسالم دارند. رقبای غیرحرفهای یا سودجو ممکن است تلاش کنند با از کار انداختن موقت سرویس رقیب، کاربران را به سمت خود جذب کنند یا در بازههای زمانی خاص مانند کمپینهای فروش، اختلال ایجاد کنند. این حملات معمولاً کوتاهمدت اما هدفمند هستند و تشخیص منشأ آنها همیشه ساده نیست.

حملات تصادفی و تست ابزارهای مخرب

بخش قابلتوجهی از حملات DDoS هیچ هدف مشخصی ندارند. مهاجمان تازهکار یا افرادی که ابزارهای آماده حمله را امتحان میکنند، اغلب بهصورت تصادفی دامنهها یا IPهای در دسترس را هدف قرار میدهند. در این شرایط، کسبوکار صرفاً در مسیر حمله قرار گرفته و نه بهدلیل اهمیت یا ضعف خاص.

درک این سناریوها نشان میدهد که هدف قرار گرفتن توسط حملات DDoS لزوما به معنی ضعف فنی یا حساس بودن بیشازحد یک سرویس نیست. آمادگی، پایش مداوم و داشتن برنامه واکنش، مهمتر از حدس زدن نیت مهاجم است و میتواند اثر این حملات را به حداقل برساند.

روشهای جدید مقابله با DDoS در سال 2026

حملات DDoS در سالهای اخیر نهتنها از نظر حجم، بلکه از نظر هوشمندی و هدفگیری نیز دچار تحول شدهاند. در سال 2026، تمرکز اصلی مهاجمان از حملات حجمی ساده به سمت حملات پیچیده، کمحجم اما بسیار مؤثر حرکت کرده است. این تغییر باعث شده راهکارهای سنتی دیگر بهتنهایی پاسخگو نباشند و رویکردهای جدیدتری در تشخیص و مقابله مورد استفاده قرار گیرند.

نقش هوش مصنوعی در تشخیص و پاسخ سریع

یکی از مهمترین تغییرات سالهای اخیر، استفاده از هوش مصنوعی و یادگیری ماشین در شناسایی حملات DDoS است. برخلاف روشهای مبتنی بر ترافیک که تنها افزایش ناگهانی ترافیک را تشخیص میدهند، سیستمهای مبتنی بر AI قادرند الگوهای رفتاری کاربران واقعی را از ترافیک مخرب تفکیک کنند. این سیستمها با تحلیل مداوم دادههای ترافیکی، تغییرات کوچک اما معنادار را شناسایی کرده و حتی پیش از اشباع منابع، هشدار یا واکنش خودکار صادر میکنند.

در سال 2026، بسیاری از راهکارهای حرفهای مقابله با DDoS از پاسخهای خودکار مبتنی بر هوش مصنوعی استفاده میکنند، بهگونهای که فیلترها، محدودیتها یا مسیردهی ترافیک بدون دخالت انسانی و در کسری از ثانیه اعمال میشود. این موضوع زمان واکنش را بهشدت کاهش داده و تأثیر حمله را محدود میکند.

افزایش حملات لایه ۷

روند مهم دیگر، افزایش چشمگیر حملات لایه کاربرد یا Layer 7 است. این حملات معمولا با حجم پایینتری نسبت به حملات حجمی اجرا میشوند، اما بهصورت هوشمند مسیرهای حساس و پرهزینه اپلیکیشن را هدف میگیرند. در چنین حملاتی، درخواستها از نظر ظاهری کاملا شبیه کاربران واقعی هستند و همین موضوع تشخیص آنها را سختتر میکند.

در سال 2026، مهاجمان بیش از گذشته از حملات آهسته، پیوسته و تطبیقی استفاده میکنند، حملاتی که بهجای ایجاد اختلال ناگهانی، بهتدریج منابع سرور یا پایگاه داده را فرسوده میکنند. این روند باعث شده تمرکز دفاع از صرفا فیلتر ترافیک به سمت تحلیل رفتار کاربر و منطق اپلیکیشن حرکت کند.

نقش SDN و شبکههای مدرن در مقابله با DDoS

شبکههای مبتنی بر SDN و معماریهای مدرن شبکه، نقش مهمی در آینده مقابله با DDoS ایفا میکنند. در این معماریها، کنترل ترافیک از لایه سختافزار جدا شده و تصمیمگیری بهصورت متمرکز و هوشمند انجام میشود. این موضوع امکان اعمال سیاستهای داینامیک، مسیریابی هوشمند ترافیک و ایزولهسازی سریع بخشهای در معرض حمله را فراهم میکند.

استفاده از SDN به سرویسدهندگان این امکان را میدهد که ترافیک مخرب را در نزدیکترین نقطه به منبع آن شناسایی و دفع کنند، بدون اینکه کل شبکه یا سرویس دچار اختلال شود. این رویکرد بهویژه برای زیرساختهای رایانش ابری و توزیعشده اهمیت بالایی دارد.

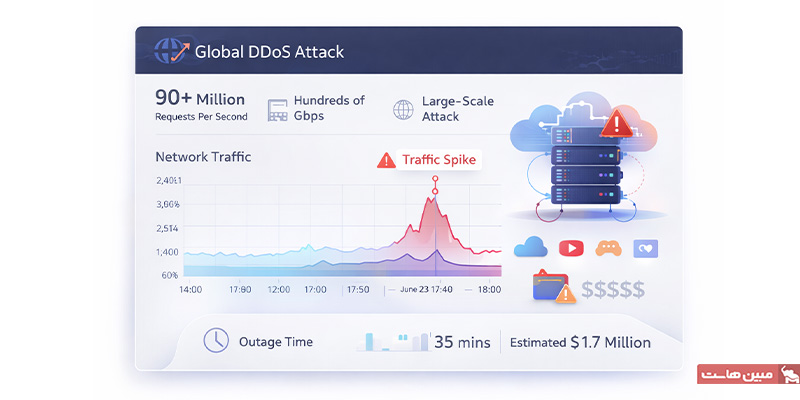

آمار حملات DDoS در مقیاس جهانی

برای درک واقعی اثر حملات DDoS، صرفا توضیح فنی کافی نیست. بررسی نمونههای واقعی نشان میدهد که این حملات فقط یک تهدید نیستند، بلکه در عمل میتوانند حتی بزرگترین سرویسهای اینترنتی را نیز برای دقایق یا ساعتها از دسترس خارج کنند. در سالهای اخیر، بارها شاهد حملاتی بودهایم که نهتنها دسترسپذیری سرویسها را مختل کردهاند، بلکه خسارت مالی و اعتباری قابلتوجهی به همراه داشتهاند.

حملات DDoS به سرویسهای بزرگ اینترنتی

در چند سال گذشته، حملات DDoS با حجمی در حد ترابیت بر ثانیه ثبت شدهاند، حملاتی که با استفاده از باتنتهای عظیم متشکل از میلیونها دستگاه آلوده اجرا شدهاند. حتی زیرساختهایی که برای مقیاسپذیری طراحی شدهاند، در برابر برخی از این حملات دچار اختلال موقت شدهاند. نکته مهم این است که بسیاری از این حملات نه برای تخریب دائمی، بلکه برای ایجاد اختلال کوتاهمدت، آزمایش توان دفاعی یا ارسال پیام تهدید انجام شدهاند.

این مثالها نشان میدهد که اندازه یا شهرت یک سرویس، تضمینکنندهی مصونیت در برابر DDoS نیست و هر سرویس متصل به اینترنت میتواند هدف قرار بگیرد.

هزینههای مالی و عملکردی حملات DDoS

اثر یک حمله DDoS معمولا فراتر از قطع شدن سرویس است. در کسبوکارهای آنلاین، حتی چند دقیقه عدم دسترسی میتواند منجر به از دست رفتن فروش، نارضایتی کاربران و کاهش اعتماد شود. برآوردهای بینالمللی نشان میدهد که هزینه یک حمله برای کسبوکارهای متوسط و بزرگ میتواند از چند ده هزار دلار تا چند میلیون دلار متغیر باشد، بسته به مدت حمله، نوع سرویس و میزان وابستگی درآمد به در دسترس بودن سیستم.

علاوه بر هزینه مستقیم، هزینههای غیرمستقیم مانند مصرف منابع انسانی برای مدیریت بحران، افزایش هزینه زیرساخت، و آسیب به برند نیز باید در نظر گرفته شوند. در بسیاری از موارد، اثر اعتباری حمله حتی پس از پایان آن نیز باقی میماند.

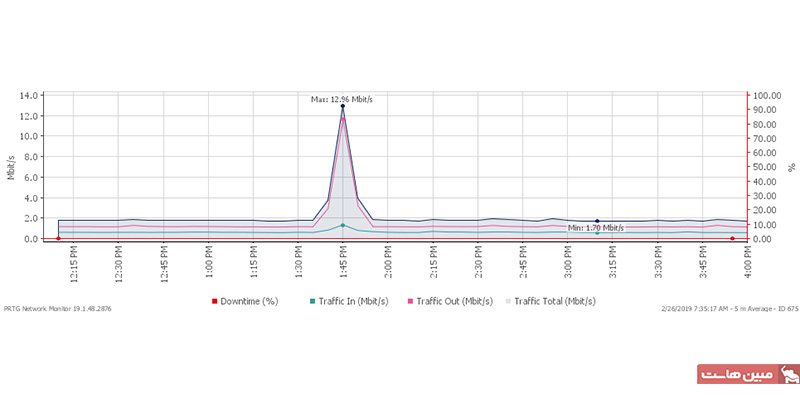

الگوی ترافیک و لاگها در زمان حمله

در زمان وقوع حمله DDoS، دادههای ترافیکی معمولا الگوهای مشخصی از خود نشان میدهند. برای مثال، افزایش ناگهانی و شدید تعداد درخواستها در بازهای بسیار کوتاه، تمرکز غیرعادی ترافیک روی یک مسیر خاص، یا افزایش چشمگیر خطاهای سرور از نشانههای رایج هستند. در لاگهای سرور، این وضعیت اغلب بهصورت درخواستهای پرتعداد با فاصله زمانی بسیار کم، یا درخواستهایی با رفتار تکراری و غیرطبیعی دیده میشود.

نمایش نمودار ترافیک در زمان حمله معمولا یک جهش تند و غیرعادی را نشان میدهد که با الگوی طبیعی رشد کاربران تفاوت دارد. همین تفاوت، یکی از ابزارهای مهم برای تشخیص سریع حمله و تصمیمگیری درباره فعالسازی مکانیزمهای دفاعی است.

در مجموع، مثالهای واقعی و آمار نشان میدهند که حملات DDoS نهتنها گستردهتر شدهاند، بلکه از نظر اقتصادی و عملیاتی نیز تاثیر عمیقتری نسبت به گذشته دارند. به همین دلیل، پرداختن به این تهدید فقط یک اقدام فنی نیست، بلکه بخشی از مدیریت ریسک هر کسبوکار آنلاین محسوب میشود.

جمعبندی

حمله ddos یا همان حمله انکار سرویس تمرکز بر افزایش درخواستهای ورودی سیستم هدف دارد تا از کار بیفتد. درواقع خارج از توان سیستم به آن درخواست ارسال میشود تا پاسخگویی را دچار اختلال کند. در این مقاله انواع این نوع از حملات سایبری را معرفی کردیم. همچنین راههای کاهش خطر و جلوگیری از چنین حملاتی نیز بیان شد. دقت داشته باشید که پیشگیری از این حملات برای یک سیستم خیلی بهتر از درمان آن پس از حمله است. با دقت و کنترل ترافیک ورودی میتوانید از بروز این حملات جلوگیری نمایید.