امنیت در سرور مجازی تنها به معنای بستن چند پورت یا نصب یک فایروال نیست؛ بلکه مجموعهای از سیاستها، تنظیمات و کنترلهای لایهبهلایه است که هدف آن جلوگیری از دسترسی غیرمجاز، کاهش سطح حمله و تضمین پایداری سرویس در شرایط عملیاتی واقعی است. در صورتی که این ملاحظات از همان ابتدای راهاندازی VPS جدی گرفته نشود، حتی یک آسیبپذیری ساده میتواند منجر به نشت داده، سوءاستفاده از منابع یا اختلال کامل سرویس شود. در این مقاله، رویکردی ساختاریافته برای افزایش امنیت VPS ارائه میشود تا در نهایت به یک چکلیست اجرایی و قابل پیادهسازی برسیم.

چرا امنیت سرور مجازی اهمیت دارد؟

هرچند سرور مجازی معمولا با یک سیستمعامل از پیش نصبشده تحویل داده میشود، اما این به معنای «ایمن بودن» آن نیست. تنظیمات پیشفرض اغلب با هدف سهولت استفاده طراحی شدهاند، نه حداکثر امنیت. در محیط اینترنت عمومی، سرورها بلافاصله پس از اتصال، هدف اسکنهای خودکار و باتنتها قرار میگیرند. در چنین شرایطی، کوچکترین غفلت میتواند پیامدهایی نظیر از دست رفتن یا تخریب دادهها، افت شدید عملکرد به دلیل سوءاستفاده از منابع، استفاده از سرور برای حملات ثانویه و حتی مسدود شدن IP توسط دیتاسنتر را به دنبال داشته باشد. به همین دلیل، امنیت VPS باید از لحظه تحویل سرور در اولویت باشد.

تفاوت رویکرد امنیتی در انواع سرور مجازی

اگرچه اصول امنیت اطلاعات در همه پلتفرمها مشترک است (کاهش سطح دسترسی، اصل حداقل دسترسی، کنترل لاگ و مانیتورینگ)، اما پیادهسازی آن بسته به سیستمعامل متفاوت است.

در سرورهای لینوکس

تمرکز اصلی روی ایمنسازی سرویس SSH، مدیریت دقیق سطح دسترسی کاربران، پیکربندی فایروال و استفاده از ابزارهایی مانند Fail2ban است. همچنین بررسی لاگها و مانیتورینگ مداوم نقش کلیدی در کشف رفتارهای مشکوک دارد.

در سرورهای ویندوز

کنترل و محدودسازی RDP، مدیریت دقیق Windows Firewall و نصب منظم بهروزرسانیهای امنیتی اهمیت بیشتری دارد. محدودسازی دسترسی از راه دور و استفاده از سیاستهای امنیتی Group Policy بخش مهمی از استراتژی امنیتی محسوب میشود.

در سرورهای میکروتیک

امنیت عمدتا حول محور فایروال، NAT، قوانین فیلترینگ و محدودسازی دسترسی مدیریتی (Winbox, SSH, API) میچرخد. کوچکترین خطا در قوانین فایروال میتواند مسیر نفوذ ایجاد کند.

در هر حالت، اصل مشترک این است که هیچ دسترسی یا سرویسی نباید بدون نیاز واقعی فعال بماند.

رایجترین نقاط ضعف در امنیت VPS

اغلب حملات سایبری موفق ناشی از تکنیکهای پیچیده نیستند؛ بلکه نتیجه خطاهای تکراری و سادهاند. مهاجمان معمولا ابتدا به دنبال ضعفهای رایج میگردند. برخی از این آسیب پذیریها و ضعفها عبارتند از:

-

استفاده از رمزهای عبور ضعیف یا تکراری

-

بهروزرسانینشدن سیستمعامل و سرویسها

-

باز بودن پورتهای غیرضروری

-

فعال بودن ورود مستقیم root

-

اعطای سطح دسترسی بیش از نیاز واقعی

-

نبود سیستم ثبت لاگ و مانیتورینگ رفتار

-

انتقال داده بدون رمزنگاری

-

نبود مکانیزم مقابله با حملات brute force

هرکدام از این موارد بهتنهایی میتواند یک بردار حمله ایجاد کند؛ ترکیب آنها عملا سرور را به هدفی آسان تبدیل میکند.

افزایش امنیت سرور مجازی با بهروزرسانی سیستمعامل

استفاده از نرمافزارهای قدیمی یکی از رایجترین و خطرناکترین نقاط ضعف امنیتی در سرورهای مجازی است. نسخههای منسوخ سیستمعامل، سرویسها و برنامهها معمولاً دارای آسیبپذیریهای شناختهشدهای هستند که اطلاعات آنها بهصورت عمومی منتشر شده و بهراحتی توسط مهاجمان مورد سوءاستفاده قرار میگیرند.

به همین دلیل، بهروزرسانی مستمر سیستمعامل، اپلیکیشنها و تمامی سرویسهای نصبشده، یک الزام امنیتی محسوب میشود.

در سرورهای مبتنی بر Ubuntu و Debian، بهروزرسانی در دو مرحله انجام میشود. ابتدا فهرست بستهها بهروزرسانی میشود و سپس نسخههای جدید نصب میشوند.

sudo apt update

پس از بهروزرسانی فهرست بستهها، باید خود بستهها را ارتقا داد:

sudo apt upgrade

هشدار درباره بهروزرسانی خودکار در وردپرس: فعالسازی بهروزرسانی خودکار هسته در وردپرس نیازمند ویرایش فایل wp-config.php است. پیش از اعمال هرگونه تغییر در این فایل، ضروری است که از کل وبسایت و دیتابیس نسخه پشتیبان کامل تهیه شود. هرگونه اشتباه در این فایل میتواند منجر به اختلال در عملکرد سایت شود.

استفاده از کلیدهای SSH بهجای رمز عبور

کلیدهای SSH روشی امنتر و حرفهایتر برای احراز هویت نسبت به رمزهای عبور سنتی محسوب میشوند. این مکانیزم بر پایه یک جفت کلید رمزنگاریشده (Public Key و Private Key) عمل میکند و بدون در اختیار داشتن کلید خصوصی صحیح، دسترسی به سرور عملا غیرممکن خواهد بود.

برخلاف رمز عبور که در معرض حملات brute force قرار دارد، احراز هویت مبتنی بر کلید SSH ساختاری رمزنگاریشده دارد و سطح امنیت دسترسی مدیریتی را بهطور چشمگیری افزایش میدهد.

بعد از بهروزرسانی سیستم، مهمترین اقدام برای افزایش امنیت سرورهای مجازی، ایمنسازی دسترسی SSH است. ورود با رمز عبور، هدف اصلی حملات brute force است و حتی گذرواژه قوی هم در برابر حملات مداوم ریسک دارند.

مراحل فعال سازی این روش به این صورت است:

-

تولید یک جفت کلید عمومی و خصوصی روی سیستم محلی کاربر

-

انتقال و ثبت کلید عمومی روی سرور

-

محافظت کامل از کلید خصوصی در سیستم کاربر

نکته بسیار مهم این است که کلید خصوصی باید کاملا محرمانه باقی بماند و هرگز روی سرور یا سیستمهای غیرایمن ذخیره نشود. همچنین توصیه میشود برای کلید خصوصی یک Passphrase تعریف شود تا حتی در صورت دسترسی فیزیکی به فایل کلید، امکان سوءاستفاده وجود نداشته باشد.

تغییر پورت پیشفرض SSH

بهصورت پیشفرض، سرویس SSH روی پورت 22 فعال است. بیشتر رباتهای اسکن و حملات خودکار، دقیقا همین پورت را هدف میگیرند. تغییر این پورت، یک اقدام ساده اما بسیار مؤثر برای کاهش حجم حملات است.

برای تغییر پورت، فایل تنظیمات SSH را باز کنید:

sudo nano /etc/ssh/sshd_config

در این فایل، خطی شبیه نمونه زیر را پیدا کنید:

#Port 22

علامت # را حذف کنید و عدد پورت را به عددی آزاد و امن تغییر دهید. پیشنهاد میشود از بازه 49152 تا 65535 استفاده شود:

Port 49152

دقت کنید پورتی که انتخاب میکنید قبلا توسط سرویس دیگری استفاده نشده باشد. پس از ذخیره فایل، سرویس SSH را ریاستارت کنید:

sudo systemctl restart sshd

از این لحظه به بعد، اتصال SSH فقط با پورت جدید انجام میشود:

ssh username@IP_Server -p 49152

اگر روی سرور فایروال فعال باشد، باید قبل از ریاستارت SSH، پورت جدید در فایروال باز شود؛ در غیر این صورت دسترسی قطع خواهد شد.

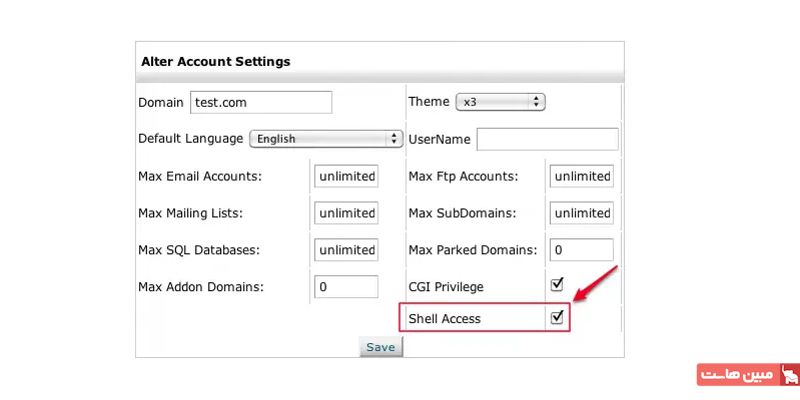

ایجاد کاربر با دسترسی محدود بهجای استفاده دائمی از root

بعد از ایمنسازی SSH، قدم منطقی بعدی این است که استفاده مستقیم از حساب root متوقف شود. حساب root اختیار کامل دارد و اگر به هر دلیلی در اختیار فرد یا اسکریپت مخرب قرار بگیرد، کل سرور در معرض خطر قرار میگیرد.

رویکرد درست در امنیت سرور مجازی این است که کارهای روزمره با کاربر عادی انجام شوند و دسترسی مدیریتی فقط در زمان نیاز و قابل پیگیری باشد.

ایجاد کاربر جدید

ابتدا یک کاربر جدید ایجاد میکنیم:

sudo adduser secureuser

در این مرحله، رمز عبور و اطلاعات پایه کاربر تعریف میشود.

افزودن دسترسی مدیریتی کنترلشده

برای اینکه این کاربر در مواقع لازم بتواند دستورات مدیریتی اجرا کند، او را به گروه sudo اضافه میکنیم:

sudo usermod -aG sudo secureuser

با انجام این کار موارد زیر اتفاق میافتد:

- ورود مستقیم با root ضرورتی ندارد

- هر دستور مدیریتی با sudo اجرا میشود

- لاگها مشخص میکنند چه کسی چه کاری انجام داده است

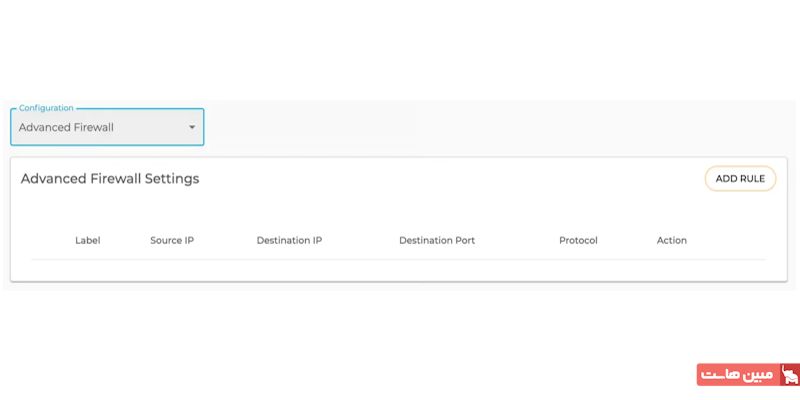

تنظیم فایروال داخلی سرور

راهاندازی فایروال داخلی، یکی از نخستین و مهمترین اقدامات برای کنترل ترافیک ورودی به سرور محسوب میشود. این لایه امنیتی مشخص میکند چه نوع ترافیکی، از چه مبدا و از طریق کدام پورت یا پروتکل اجازه دسترسی به سرور را داشته باشد. با استفاده از ابزارهایی مانند iptables میتوان قوانین سفارشی تعریف کرد و دسترسیها را بهصورت دقیق مدیریت نمود.

از جمله قوانین پایهای که باید در همان ابتدای کار اعمال شوند میتوان به موارد زیر اشاره کرد:

-

مسدودسازی پورتهای بدون استفاده

-

محدودسازی دسترسی SSH تنها به IPهای مورد اعتماد

-

جلوگیری از برقراری ارتباطهای غیرضروری یا ناشناس

فایروال داخلی با فیلتر کردن ترافیک ناخواسته پیش از رسیدن آن به سرویسها و برنامههای در حال اجرا، یک لایه دفاعی مؤثر ایجاد میکند. این رویکرد باعث کاهش سطح حمله، بهینهسازی مصرف منابع و افزایش پایداری کلی سرور خواهد شد.

بررسی وضعیت فعلی فایروال

برای دیدن قوانین فعال باید دستور زیر اجرا شود:

sudo iptables -L

اگر خروجی نشان دهد قانونی وجود ندارد، یعنی همه پورتها باز هستند و این وضعیت امن محسوب نمیشود پس باید فایروال را تنظیم کرد.

هدف از تنظیم iptables این است که فقط پورتهای ضروری باز بمانند، دسترسیهای غیرلازم مسدود شوند و سطح حمله به حداقل برسد.

در این مقاله وارد جزئیات Ruleنویسی نمیشویم، چون تنظیم دقیق فایروال به نوع سرویسهای فعال بستگی دارد.

پیکربندی فایروال UFW

اگر کار با iptables پیچیده به نظر میرسد، استفاده از Uncomplicated Firewall (UFW) گزینهای سادهتر و کاربرپسندتر محسوب میشود؛ بهویژه برای افرادی که بهتازگی وارد محیطهای لینوکسی شدهاند. UFW این امکان را فراهم میکند که قوانین فایروال با دستورات سادهتر و خواناتر تعریف شوند و به همین دلیل برای پیادهسازی تنظیمات پایه امنیت سرور انتخاب مناسبی است.

برای فعالسازی UFW، کافی است دستور زیر اجرا شود:

$ sudo ufw enable

پس از فعالسازی، باید قوانین لازم برای ترافیکهای ضروری مانند SSH، HTTP و HTTPS تعریف شود تا تنها پورتهای موردنیاز باز بمانند و سایر دسترسیها مسدود شوند. این رویکرد باعث کاهش سطح حمله و افزایش کنترل بر ترافیک ورودی خواهد شد.

انتخاب میان UFW و iptables به میزان تسلط و نیاز شما بستگی دارد؛ UFW به دلیل سادگی در پیادهسازی و مدیریت، گزینهای مناسب برای تنظیمات استاندارد امنیتی است، در حالی که iptables کنترل دقیقتر و جزئیتری ارائه میدهد. در هر صورت، استفاده از یکی از این دو ابزار گامی مؤثر در تقویت امنیت سرور مجازی خواهد بود.

نصب و پیکربندی Fail2ban برای مقابله با حملات brute force

Fail2ban با تحلیل لاگهای سیستم، تلاشهای مشکوک را شناسایی و بهصورت خودکار IP مهاجم را مسدود میکند. این ابزار بهعنوان یک لایه دفاعی واکنشی، بهویژه برای سرورهایی که دسترسی عمومی دارند، ضروری است.

حتی با تغییر پورت SSH و استفاده از کلید، باز هم تلاش برای اتصال ناموفق دیده میشود. Fail2ban ابزاری است که این رفتارها را تشخیص میدهد و بهصورت خودکار آیپیهای مشکوک را مسدود میکند.

نصب Fail2ban

در Ubuntu و Debian، نصب با دستور زیر انجام میشود:

sudo apt install fail2ban

ایجاد فایل تنظیمات محلی

برای جلوگیری از بازنویسی تنظیمات در آپدیتها، فایل پیکربندی محلی ایجاد میکنیم:

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

سپس فایل را ویرایش میکنیم:

sudo nano /etc/fail2ban/jail.local

تنظیمات پایه و فعالسازی محافظت SSH

در بخش مربوط به SSH، تنظیمات بهشکل زیر اعمال میشود:

[sshd]

enabled = true

port = ssh

filter = sshd

maxretry = 3

findtime = 5m

bantime = 30m

در این حالت اگر سه تلاش ناموفق در پنج دقیقه انجام شود آیپی مهاجم به مدت سی دقیقه مسدود میشود .اگر پورت SSH تغییر داده شده باشد، باید شماره پورت جدید جایگزین ssh شود.

راهاندازی مجدد Fail2ban

پس از ذخیره فایل، سرویس را با دستور زیر ریاستارت میکنیم:

sudo systemctl restart fail2ban

از این لحظه، Fail2ban بهصورت خودکار فعالیتهای مشکوک را کنترل میکند و بدون دخالت مدیر، جلوی تکرار حملات را میگیرد.

بکاپگیری منظم

امنیت سرور مجازی فقط جلوگیری از نفوذ نیست. حتی با بهترین تنظیمات امنیتی، همیشه احتمال خطای انسانی، خرابی سیستم یا حمله موفق وجود دارد. در این شرایط، تنها چیزی که میتواند سرویس را نجات دهد، بکاپ سالم و قابل بازیابی است.

در VPS، بکاپ باید منظم باشد، مستقل از خود سرور نگهداری شود و در نهایت امکان بازگردانی سریع داشته

باشد.

بستن پورتهای غیرضروری برای کاهش سطح حمله

هر پورت باز روی سرور، یک مسیر بالقوه برای نفوذ است. اگر پورتی استفاده نمیشود، باز بودن آن هیچ توجیهی ندارد. یکی از اصول مهم در افزایش امنیت وی پی اس، کاهش سطح حمله با محدودسازی پورتها است. برای بررسی پورتهای باز، میتوان از ابزارهای اسکن استفاده کرد و سپس پورتهای غیرضروری را بست، دسترسی به پورتهای حساس را محدود کرد و فقط سرویسهای فعال را در دسترس نگه داشت.

استفاده از SFTP بهجای FTP برای انتقال فایل

انتقال فایل یکی از نقاط حساس در امنیت VPS است. پروتکل FTP اطلاعات را بهصورت ساده ارسال میکند و در مسیر انتقال، امکان شنود وجود دارد. این موضوع برای سروری که داده مهم نگهداری میکند، ریسک بزرگی محسوب میشود.

SFTP بر پایه SSH کار میکند و تمام دادهها را رمزنگاری میکند. در سرور مجازی لینوکس، فعالسازی SFTP معمولا بدون نصب سرویس اضافه انجام میشود و همین موضوع آن را به گزینه پیشفرض منطقی تبدیل میکند.

رمزنگاری ارتباطات با SSL

اگر روی VPS وبسایت یا سرویس تحت وب اجرا میشود، رمزنگاری ارتباط کاربران ضروری است. SSL باعث میشود اطلاعاتی مثل رمز عبور و دادههای ارسالی، در مسیر انتقال قابل مشاهده نباشند. فعالسازی SSL باعث میشود ارتباط بین کاربر و سرور امن شود، خطر شنود اطلاعات کاهش یابد و اعتماد کاربران افزایش پیدا کند.

کلام آخر

امنیت سرور مجازی یک اقدام مقطعی نیست، بلکه یک فرایند مداوم است. این کار زمانی موفق است که هر لایه امنیتی نقش مشخصی داشته باشد، اقدامات بهصورت مرحلهبهمرحله اجرا شوند و هیچ بخش حیاتی نادیده گرفته نشود. با اجرای این مراحل، امنیت VPS از حالت حداقلی خارج میشود و به سطحی میرسد که در برابر حملات رایج مقاوم است.