امنیت اطلاعات امروزه به یکی از دغدغههای اصلی کاربران و سازمانها تبدیل شده است. با توجه به این موضوع، زمانی که صحبت از امنیت اطلاعات میشود اصطلاحاتی مانند «هک» و «هکر» بیش از پیش به گوش میرسند. اما واقعاً هکر کیست؟ آیا هر کسی که به سیستمهای رایانهای نفوذ میکند، لزوماً یک مجرم سایبری است؟ هکرها چه تفاوتی با یکدیگر دارند و چگونه میتوان در برابر حملات آنها ایمن ماند؟در این مقاله قصد داریم به زبانی ساده،به این موضوع بپردازیم که هک چیست، هکر کیست و با انواع هکر و کارهایی که انجام میدهند آشنا شویم.

هکر کیست؟

در سادهترین تعریف، «هکر» فردی است که دانش فنی و مهارتهای لازم برای درک و دستکاری سیستمهای کامپیوتری را دارد. این توانایی میتواند در مسیر مثبت یا منفی به کار برود. برخلاف باور عمومی، هک تنها به معنای نفوذ به سیستمهای دیگران نیست، بلکه میتواند به معنای یافتن ضعفها، بهینهسازی سیستمها و حتی خلق ابزارهای جدید باشد.

یک نکته مهم که باید از ابتدا مشخص شود، تفاوت میان «هکر» و «کرکر» (Cracker) است. کرکرها معمولاً به دنبال شکستن قفل نرمافزارها یا ورود غیرمجاز به سیستمها هستند. در حالیکه «هکر» در معنای اصیل خود، به دنبال درک عمیق سیستمها و یافتن راهکارهای خلاقانه برای حل مسائل است.

تاریخچه هک و هکرها

اصطلاح «هک» برای اولین بار در دهه ۱۹۷۰ به کار رفت، اما در دهه بعد بهتدریج محبوبیت بیشتری پیدا کرد. در سال ۱۹۸۰، مجله Psychology Today مقالهای با عنوان «Hacker Document» منتشر کرد که در آن به ماهیت اعتیادآور استفاده از رایانه پرداخته شده بود. دو سال بعد، دو فیلم به نامهای Tron و WarGames اکران شدند که شخصیتهای اصلی آنها به نفوذ در سیستمهای رایانهای میپرداختند. این فیلمها مفهوم هک را به مخاطبان گستردهتری معرفی کردند و آن را بهعنوان یک تهدید بالقوه برای امنیت ملی مطرح ساختند.

در همان سال، گروهی از نوجوانان توانستند به سیستمهای رایانهای سازمانهای مهمی مانند آزمایشگاه ملی لوسآلاموس، بانک Security Pacific و مرکز سرطان اسلون-کترینگ نفوذ کنند. گزارشی از این رویداد در مجله Newsweek منتشر شد که نخستین بار واژه «هکر» را با بار معنایی منفیای که امروز دارد، به کار برد.

این واقعه باعث شد کنگره آمریکا قوانینی در زمینه جرائم رایانهای تصویب کند، اما این اقدامات نتوانستند جلوی موج حملات بزرگ به سیستمهای شرکتی و دولتی را بگیرند. با ظهور اینترنت عمومی، مفهوم هک به شکل چشمگیری گسترش یافت و فرصتهای بیشتری برای فعالیتهای هکری به وجود آمد که سودآوری آن را نیز افزایش داد. همین مسئله باعث شد روشهای هک پیشرفتهتر شوند و انواع گوناگونی از هک و هکرها به وجود بیایند.

انواع هکر

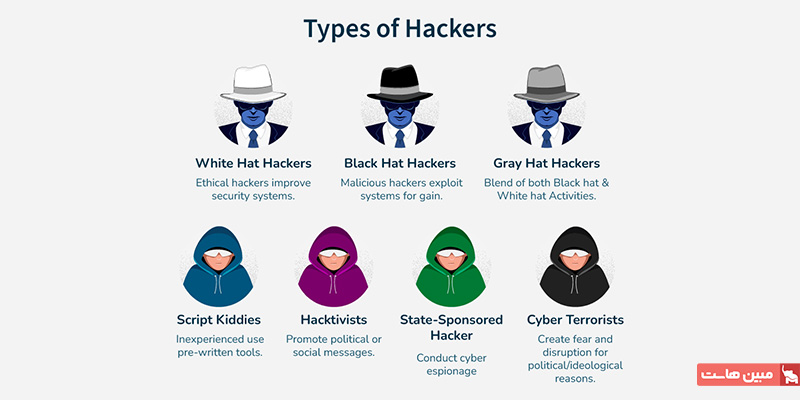

در دنیای امنیت سایبری، واژه «هکر» صرفاً به معنای خرابکار یا مجرم سایبری نیست. هکرها بسته به نیت، اهداف و روشهای کاریشان به انواع مختلفی تقسیم میشوند. شناخت این دستهبندیها نهتنها به درک بهتر نقش هکرها کمک میکند، بلکه برای ارتقای امنیت شخصی و سازمانی ضروری است.

هکر کلاه سفید (White Hat Hacker)

هکرهای کلاه سفید با هدف بهبود امنیت سیستمها و کشف آسیبپذیریها به صورت قانونی و اخلاقی فعالیت میکنند. فعالیت آنها کاملاً قانونی است و بسیاری از شرکتها آنها را برای انجام آزمون نفوذ (Penetration Testing) استخدام میکنند. برخی از فعالیتهای رایج هکرهای کلاه سفید عبارتند از:

-

ارزیابی امنیت شبکه و اپلیکیشنها (Penetration Testing)

-

کشف آسیبپذیریها و گزارش آنها

-

همکاری با شرکتها به عنوان کارشناس امنیت

هکرهای کلاه سیاه

هکرهای کلاه سیاه، هکرهای مخرب و غیرقانونی هستند که با هدف نفوذ غیرمجاز، سرقت اطلاعات، خرابکاری یا کسب سود مالی از طریق حملات سایبری فعالیت میکنند و باعث خسارتهای سنگین میشوند. این افراد اغلب تحت پیگرد قانونی قرار میگیرند. برخی از فعالیتهای رایج هکرهای کلاه سیاه عبارتند از:

-

سرقت دادههای شخصی یا مالی

-

ایجاد بدافزار و باجافزار (Ransomware)

-

حملات فیشینگ، DDoS، و دسترسی غیرمجاز

هکرهای کلاه خاکستری (Gray Hat)

این دسته از هکرها در میانه کلاه سفید و کلاه سیاه قرار میگیرند. آنها ممکن است به سیستمها نفوذ کنند بدون مجوز قانونی، اما نیت مخرب و مجرمانهای ندارند. هکرهای کلاه خاکستری معمولا پس از کشف باگ یا نفوذ، آن را به اطلاع صاحب سیستم میرسانند.

نکته: هک بدون اجازه، حتی اگر مخرب نباشد، از نظر قانونی در بسیاری از کشورها غیرمجاز است و میتواند تبعات داشته باشد.

هکتیویست (Hacktivist)

هکتیویستها هکرهایی هستند که از تواناییهای خود برای اهداف سیاسی، اجتماعی یا ایدئولوژیک استفاده میکنند. آنها ممکن است به سایتها یا سازمانهای خاص حمله کنند تا پیام یا اعتراض خود را منتقل کنند. برخی فعالیتهای رایج هکتیویستها عبارتند از:

-

حملات DDoS به وبسایتهای دولتی یا شرکتها

-

نشت اطلاعات برای افشاگری (Leak)

-

Deface کردن وبسایتها (تغییر ظاهر)

Anonymous، LulzSec، و WikiLeaks برخی از گروههایی هستند که فعالیتهای هکتیویستی داشتهاند.

هکر اسکریپتکیدی (Script Kiddie)

اسکریپتکیدیها هکرهای مبتدی هستند که بدون دانش فنی عمیق، از ابزارها و کدهای آماده برای انجام حملات ساده استفاده میکنند. هدف آنها معمولاً نمایش قدرت یا تفریح است.

اگرچه اسکریپتکیدیها از نظر فنی ضعیفترند، اما در تعداد بالا میتوانند خطرناک باشند و اختلال جدی در سیستمها ایجاد کنند.

هکرهای دولتی

این هکرها برای دولتها یا نهادهای امنیتی فعالیت میکنند و هدف آنها معمولاً جاسوسی سایبری، خرابکاری صنعتی یا حملات سایبری به زیرساختهای کشورهای دیگر است. از ویژگیهای این هکرها میتوان به موارد زیر اشاره کرد:

-

استفاده از منابع مالی و فنی پیشرفته

-

حملات هدفمند و گسترده (APT – Advanced Persistent Threat)

-

ناشناس بودن و فعالیت در سطح بینالمللی

کرکرها (Cracker)

کرکرها افرادی هستند که به دنبال شکستن قفل نرمافزارها، دور زدن لایسنسها و از بین بردن سیستمهای امنیتی هستند. هدف آنها معمولا توزیع رایگان نرمافزارها یا کسب درآمد از فروش نسخههای کرک شده است.

کرکرها گاهی به اشتباه «هکر» نامیده میشوند، اما بسیاری از هکرها این عنوان را توهینی به فرهنگ اصلی هک میدانند.

انگیزههای هکرها از نفوذ به سیستمها

هکرها ممکن است با انگیزههای گوناگونی اقدام به نفوذ در سامانههای رایانهای نمایند. در ادامه به چند مورد از رایجترین انگیزهها اشاره میشود:

-

کسب سود مالی: سرقت اطلاعات کارتهای بانکی، فروش اطلاعات شخصی، باجافزارها و… .

-

کنجکاوی و علاقه شخصی: برخی هکرها صرفاً برای آزمایش تواناییهای خود یا فهم بهتر ساختار سیستمها اقدام به هک میکنند.

-

اهداف سیاسی یا اجتماعی: برخی گروهها برای بیان اعتراض یا اهداف ایدئولوژیک، حملات سایبری انجام میدهند (هکتیویسم).

-

آزمایش امنیت: در مواردی، هکرها توسط شرکتها استخدام میشوند تا با یافتن ضعفهای امنیتی، از حملات مخرب جلوگیری کنند.

مهارتها و ابزارهای مورد استفاده هکرها

هکر شدن، چه در مسیر اخلاقی و چه در مسیر مخرب، نیازمند مجموعهای از مهارتهای فنی پیشرفته، دانش گسترده و قدرت تحلیل بالا است. برخلاف تصور عمومی، هکرها صرفا با چند دستور ساده نمیتوانند به سیستمها نفوذ کنند؛ بلکه برای موفقیت در این حوزه، باید زمان زیادی را صرف یادگیری و تمرین کنند.

تسلط به سیستمعاملها (بهویژه لینوکس)

اکثر ابزارهای هکری و امنیتی روی سیستمعاملهای لینوکس اجرا میشوند. توزیع های لینوکس مانند Kali Linux، Parrot OS و BackBox بهطور خاص برای تست نفوذ و عملیات امنیتی طراحی شدهاند. یک هکر حرفهای باید به خط فرمان لینوکس (Shell) مسلط باشد.

آشنایی با زبانهای برنامهنویسی

هکرها باید بتوانند کدها را تحلیل و گاهی خودشان اسکریپتها یا بدافزارها را بنویسند. زبانهای پرکاربرد در دنیای هک عبارتند از:

-

پایتون: برای نوشتن ابزارها و اسکریپتهای امنیتی

-

C و C++: برای تحلیل و بهرهبرداری از آسیبپذیریهای سطح پایین

-

جاوااسکریپت: برای حملات سمت کلاینت مثل XSS

-

Bash و پاورشل: برای خودکارسازی و اجرای حملات روی سیستمها

-

SQL: برای حملات SQL Injection و تحلیل پایگاه دادهها

دانش شبکههای کامپیوتری

یک هکر باید ساختار و عملکرد شبکهها را بهخوبی بشناسد، تا بتواند آسیبپذیریهای آن را شناسایی و رفع کند. برخی از مواردی که یک هکر باید با آنها آشنایی داشته باشد عبارت است از:

-

پروتکلها (TCP/IP, HTTP, DNS, FTP, SMTP و…)

-

ابزارهای آنالیز شبکه مانند Wireshark

-

مفاهیمی مانند پورتها، فایروالها، VPN و شبیهسازی ترافیک

آشنایی با مفاهیم امنیت اطلاعات

هکرها باید درباره رمزنگاری یا Cryptography، احراز هویت یا Authentication، مدیریت آسیبپذیری و مدیریت رخدادهای امنیتی (SIEM) اطلاعات دقیقی داشته باشند.

مهارت مهندسی اجتماعی (Social Engineering)

یکی از قویترین ابزارهای هکرها، فریب کاربران انسانی است. مهندسی اجتماعی شامل روشهایی برای دستکاری روانی قربانیان جهت افشای اطلاعات یا نصب بدافزار است.

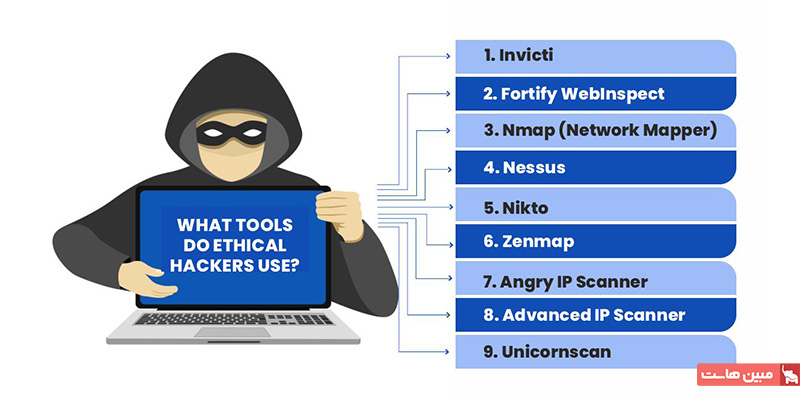

ابزارهای رایج مورد استفاده هکرها

در این بخش به رایجترین نرمافزارها و ابزارهای مورد استفاده توسط هکرها (چه برای نفوذ مخرب و چه در تست نفوذ قانونی) پرداختهایم. بسیاری از این ابزارها در توزیعهای محبوب مانند Kali Linux یا Parrot OS بهطور پیشفرض نصب هستند و در انواع حرفهای تست امنیت بهکار میروند، بنابراین استفاده از آنها خود نشانهی وجود سوءنیت نیست.

Metasploit Framework

یک فریمورک باز و ماژولار برای تست نفوذ و توسعه اکسپلویت است که توسط Rapid7 حمایت میشود. با استفاده از کنسول msfconsole میتوان مجموعهای از exploitها و payloadها را بارگذاری کرد و دسترسی دلخواه را آزمایش کرد؛ همچنین نسخه Pro آن برای تستهای امنیتی گسترده استفاده میشود.

Nmap

ابزاری متنباز برای بررسی شبکه و کشف میزبانها، پورتهای باز، سرویسها و نوع سیستمعامل با ارسال بستههای TCP/IP طراحیشده است. این ابزار روی اکثر سیستمعاملها اجرا میشود و واسطهای CLI و GUI مثل Zenmap دارد که برای مدیریت شبکه یا تست نفوذ استفاده میشود.

Wireshark

تحلیلگر قدرتمند بستههای شبکه است که امکان شنود زنده یا بارگزاری فایلهای packet capture را فراهم میآورد و با فیلترهای پیشرفته، پروتکلهایی چون TCP/IP, HTTP و DNS را برای تحلیل جزئی و دقیق نمایش میدهد. این ابزار در محیطهای لینوکس، ویندوز و macOS کاربرد دارد.

Burp Suite

مجموعهای از ابزارهای تخصصی برای امنیت اپلیکیشنهای وب است که با proxy داخلی ترافیک HTTP/HTTPS را ضبط و تغییر میدهد. نسخه Pro افزونههای Intruder و Scanner برای تست خودکار آسیبپذیریهایی مانند XSS و SQLi را دارد و ابزار repeater برای آزمون پارامترها استفاده میشود.

sqlmap

یک ابزار متن باز قوی برای تشخیص، بهرهبرداری و استخراج خودکار آسیبپذیری SQL Injection در برنامههای وب است. با امکاناتی مانند fingerprint دیتابیس، استخراج جداول، و اجرای دستورات OS از طریق SQLi، تمامی مراحل نفوذ به دیتابیس را در سطح حرفهای انجام میدهد.

Aircrack‑ng

یک مجموعه ابزار خط فرمان برای بررسی امنیت شبکههای وایفای است شامل ضبط ترافیک، اجرای حملات deauth، تحلیل handshake و شکستن کلیدهای WEP/WPA‑PSK. این ابزار امکان استفاده از کارتهای Wi‑Fi با قابلیت مانیتورینگ خام را فراهم میکند.

Ghidra

ابزار CFR (مهندسی معکوس) کد باینری است که توسط NSA توسعه یافته و بهصورت رایگان عرضه شده است. با قابلیت دیکامپایل، تحلیل گرافیکی cross‑reference، و پشتیبانی از معماریهای متنوع، ابزار حرفهای تحلیل بدافزار و exploit محسوب میشود.

John the Ripper

ابزاری اوپنسورس برای ارزیابی امنیت رمز عبور و بازیابی پسوردهای هششده است که از Hashهایی مانند LM, NTLM, DES, SHA پشتیبانی میکند. با روشهایی مانند single‑mode, wordlist و بروت فورس، تست نفوذ رمزهای ضعیف در سیستمهای یونیکس یا ویندوز را انجام میدهد.

Hashcat

ابزار فوقسریع بازیابی رمزعبور با استفاده از CPU، GPU یا OpenCL، که از بیش از ۳۰۰ الگوریتم هش مانند MD5، SHA‑1/2/3، NTLM، WPA و … پشتیبانی میکند. مدهای مختلف حمله مانند dictionary، mask، combo و بروت فورس بهصورت موازی روی چند دستگاه قابل اجراست.

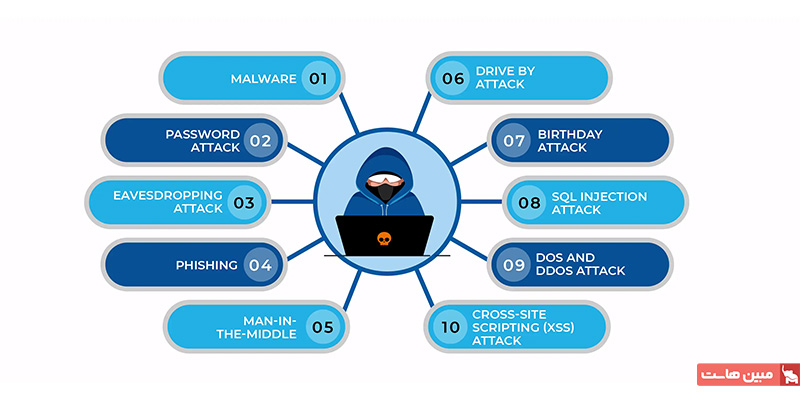

رایجترین روشهای هک و نفوذ به سیستمها

هکرها برای دسترسی غیرمجاز به اطلاعات، سیستمها و شبکهها از روشهای متنوعی استفاده میکنند. هدف آنها میتواند سرقت اطلاعات، تخریب دادهها، کنترل سیستمها یا حتی اخاذی مالی باشد. در اینجا، رایجترین و خطرناکترین روشهای هک را با جزئیات بررسی میکنیم:

مهندسی اجتماعی (Social Engineering)

در این روش، هکر بهجای نفوذ فنی، با فریب دادن افراد و سوءاستفاده از اعتماد آنها به اطلاعات محرمانه دست پیدا میکند. این نوع هک میتواند از طریق تماس تلفنی، پیام یا حتی تعامل مستقیم باشد. مثلا ممکن است فردی وانمود کند که کارمند بانک یا پشتیبان فنی است و از قربانی بخواهد رمز عبور یا کد تأیید را در اختیار او بگذارد. هکرها اغلب با ایجاد حس اضطرار، قربانی را وادار به واکنش سریع و ناآگاهانه میکنند.

فیشینگ (Phishing)

فیشینگ نوعی حمله مهندسی اجتماعی دیجیتال است که در آن هکر از طریق ارسال ایمیل یا پیام جعلی با ظاهر رسمی (مانند پیامهای بانکی یا اطلاعیههای سازمانی) کاربر را فریب میدهد. قربانی معمولاً روی لینکی کلیک کرده و وارد سایتی میشود که از نظر ظاهری شبیه سایت واقعی است، اما اطلاعات واردشده در این سایت مستقیما به دست هکر میرسد. انواع فیشینگ شامل ایمیل فیشینگ، اسمیشینگ (از طریق پیامک)، ویشینگ (تماس صوتی) و اسپیر فیشینگ (هدفگیری شخصی با اطلاعات دقیقتر) است.

بدافزار (Malware)

بدافزارها برنامههایی هستند که با هدف آسیب رساندن به سیستم، سرقت اطلاعات یا ایجاد دسترسی مخفیانه، به دستگاه کاربر وارد میشوند. این برنامهها ممکن است از طریق لینکهای آلوده، فایلهای دانلودی یا دستگاههای جانبی منتقل شوند. انواع بدافزار شامل ویروس (که به فایلها متصل شده و تکثیر میشود)، تروجان (نرمافزاری که وانمود میکند مفید است اما مخرب است)، باجافزار (که اطلاعات را رمزگذاری کرده و برای بازگشایی آن باج میطلبد)، کرمها (که خود به خود در شبکه پخش میشوند) و کیلاگرها (که کلیدهای فشردهشده را ضبط میکنند) می شود.

حملات به رمز عبور

رمز عبور یکی از رایجترین اهداف هکرهاست. آنها از روشهای مختلفی برای دسترسی به رمز استفاده میکنند. حمله بروت فورس شامل امتحان کردن تمام ترکیبهای ممکن است. حمله دیکشنری بر اساس لیستی از رمزهای رایج انجام میشود. در حمله Credential Stuffing، از اطلاعات لو رفته در یک سایت برای ورود به سایتهای دیگر استفاده میشود. گاهی هم رمز عبور فقط حدس زده میشود، بهویژه اگر از اطلاعات شخصی مانند تاریخ تولد یا شماره تلفن استفاده شده باشد.

شنود اطلاعات (Sniffing)

در این روش، هکر ترافیک شبکه را رهگیری میکند تا اطلاعاتی مانند نام کاربری، رمز عبور یا دادههای حساس دیگر را استخراج کند. این حمله بهویژه در شبکههای وایفای عمومی و ناایمن رایج است. اگر دادهها رمزنگاری نشده باشند، شنود اطلاعات بسیار ساده خواهد بود. استفاده از VPN و ارتباطهای امن مانند HTTPS میتواند تا حد زیادی از این نوع حملات جلوگیری کند.

SQL Injection

این نوع حمله به دلیل ضعف در کدنویسی و عدم بررسی دقیق ورودیهای کاربر رخ میدهد. هکر با وارد کردن کدهای SQL در قسمتهایی مانند فرم ورود یا جستجو، میتواند به پایگاه داده دسترسی پیدا کند. از این طریق، اطلاعات کاربران استخراج میشود، دادهها تغییر میکنند یا حتی دسترسی کامل به سیستم ایجاد میشود. تزریق SQL یکی از خطرناکترین آسیبپذیریهای امنیتی در وبسایتهاست.

دستگاههایی که بیشترین آسیبپذیری را در برابر هک دارند

برخی دستگاهها بیشتر هدف حملات سایبری هکرها قرار میگیرند. در ادامه به برخی از این دستگاهها میپردازیم:

دستگاههای هوشمند

دستگاههای هوشمند، مانند تلفنهای همراه، اهداف سودآوری برای هکرها محسوب میشوند. بهویژه دستگاههای اندرویدی به دلیل ماهیت متنباز بودن و فرآیند توسعه نرمافزاری غیر یکپارچه در مقایسه با دستگاههای اپل، در معرض خطر بیشتری برای سرقت یا آسیب به دادهها قرار دارند. با این حال، هکرها بهطور فزایندهای به سراغ میلیونها دستگاه متصل به اینترنت اشیا (IoT) میروند و آنها را هدف حمله قرار میدهند.

وبکمها

وبکمهای داخلی در رایانهها یکی از اهداف رایج هکرها هستند، زیرا نفوذ به آنها نسبتاً آسان است. معمولاً هکرها با استفاده از بدافزارهایی که به نام «تروجان دسترسی از راه دور» (Remote Access Trojan یا RAT) شناخته میشوند، کنترل رایانه را به دست میگیرند. این ابزار به آنها امکان میدهد نهتنها کاربران را زیر نظر بگیرند، بلکه پیامهایشان را بخوانند، فعالیت مرورگر را مشاهده کنند، از صفحه عکس بگیرند و وبکم را نیز هک کنند.

روترها

هک کردن روترها به هکر این امکان را میدهد که به دادههای ارسال و دریافتشده از طریق آنها و شبکههای متصل به آنها دسترسی پیدا کند. همچنین هکرها میتوانند از روترهای هکشده برای انجام اقدامات مخرب وسیعتری مانند حملات دیداس (DDoS)، جعل سامانه نام دامنه (DNS Spoofing) یا استخراج رمزارز (Cryptomining) استفاده کنند.

ایمیل

ایمیل یکی از رایجترین اهداف حملات سایبری است. از ایمیل برای انتشار بدافزار و باجافزار و همچنین بهعنوان ابزاری برای حملات فیشینگ استفاده میشود. این حملات به هکرها اجازه میدهد قربانیان را با ضمیمهها یا لینکهای مخرب هدف قرار دهند.

گوشیهای جیلبریکشده

جیلبریک کردن گوشی به معنای حذف محدودیتهای اعمالشده بر سیستمعامل آن است، تا کاربر بتواند نرمافزارهایی خارج از فروشگاه رسمی نصب کند. این عمل علاوهبر نقض توافقنامه کاربری با تولیدکننده گوشی، آسیبپذیریهای متعددی را ایجاد میکند. گوشیهای جیلبریکشده اهداف مناسبی برای هکرها هستند، زیرا امکان سرقت دادههای موجود در دستگاه را فراهم میکنند و حتی میتوانند دروازهای برای نفوذ به شبکهها و سیستمهای متصل باشند.

روشهای پیشگیری از هک شدن

برای جلوگیری از هک شدن، اقدامات و اصول امنیتی مشخصی وجود دارد که کاربران و سازمانها میتوانند با رعایت آنها، احتمال نفوذ هکرها را به حداقل برسانند.

بهروزرسانی نرمافزار

هکرها همواره بهدنبال یافتن آسیبپذیریها و نقاط ضعف امنیتی هستند که هنوز شناسایی یا اصلاح نشدهاند. به همین دلیل، بهروزرسانی منظم نرمافزارها و سیستمعاملها برای جلوگیری از هک شدن بسیار مهم است. کاربران باید بهروزرسانی خودکار را فعال کنند و مطمئن شوند که جدیدترین نسخه نرمافزارها و سیستمعاملها روی تمامی دستگاهها و برنامههای خود نصب شده است.

استفاده از رمز عبورهای منحصربهفرد برای حسابهای مختلف

رمز عبور ضعیف و استفاده از یک رمز برای چند حساب کاربری، یکی از رایجترین دلایل نقض امنیت و حملات سایبری است. ضروری است که کاربران از رمزهای عبور قوی و پیچیده استفاده کنند که حدس زدن آنها برای هکرها دشوار باشد. همچنین هر حساب کاربری باید رمز عبور مخصوص به خود داشته باشد تا در صورت هک شدن یک حساب، سایر حسابها در معرض خطر قرار نگیرند.

یک رمز عبور قوی معمولا دستکم ۱۲ کاراکتر دارد و ترکیبی است از حروف بزرگ و کوچک، اعداد و نمادهای ویژه. حفظ و مدیریت چندین رمز عبور ممکن است دشوار باشد؛ استفاده از نرمافزار مدیریت رمز عبور میتواند کمککننده باشد.

احراز هویت چندمرحلهای (MFA) را فعال کنید

تا حد امکان، برای حسابهای آنلاین خود تأیید دو مرحلهای یا چندمرحلهای را فعال کنید. این روش، علاوهبر رمز عبور، نیازمند ورود یک کد امنیتی است که معمولاً از طریق پیامک یا اپلیکیشن تولید میشود. این لایه اضافی، امنیت حساب شما را بهطور چشمگیری افزایش میدهد.

در برابر فیشینگ هوشیار باشید

بسیاری از حملات هکری با ایمیل یا پیامک فیشینگ آغاز میشوند. زمانی که پیامی حاوی لینک یا فایل پیوست دریافت میکنید، ممکن است وسوسه شوید که روی آن کلیک کنید. از این کار خودداری کنید. پیامهایی که از فرستنده ناشناس آمدهاند را باز نکنید، هرگز روی لینکهای مشکوک کلیک نکنید و فایلهایی که اطمینان ندارید ایمن هستند را باز نکنید. در صورت شک، پیام را حذف کنید.

رمزنگاری HTTPS

یکی دیگر از روشهای رایج برای سرقت اطلاعات، ایجاد وبسایتهای جعلی (Spoofed Websites) است که ظاهر آنها شبیه سایتهای رسمی است، اما اطلاعات واردشده توسط کاربر را به سرقت میبرند. هنگام بازدید از سایتها، باید به پیشوند «HTTPS» در ابتدای آدرس توجه کرد؛ این نشاندهنده رمزنگاری ارتباط و ایمنی سایت است. بهعنوان مثال: https://www.mobinhost.com.

ردپای دیجیتال خود را مدیریت کنید

ردپای دیجیتال شامل اطلاعاتی است که هنگام استفاده از اینترنت از خود بهجا میگذارید. برای کاهش خطر هک شدن، بهتر است بهصورت فعال این ردپا را کنترل کنید. اقدامات مفید برای مدیریت ردپای دیجیتال شامل موارد زیر هستند:

-

حذف حسابها و اپلیکیشنهایی که دیگر از آنها استفاده نمیکنید

-

بازبینی و تنظیم سطح حریم خصوصی در شبکههای اجتماعی

-

خودداری از انتشار اطلاعات شخصی یا مالی بهصورت عمومی

-

بررسی و حذف دورهای کوکیهای مرورگر

-

استفاده از ابزارهای حفظ حریم خصوصی مانند مرورگرهای ناشناس، موتورهای جستجوی امن و ابزارهای ضد ردیابی

پرهیز از کلیک روی تبلیغات یا لینکهای مشکوک

هکرها اغلب از تبلیغات پاپآپ (Pop-up) یا لینکهای مخرب برای انتشار بدافزار استفاده میکنند. کلیک روی این تبلیغات ممکن است به نصب ناخواسته بدافزار یا جاسوسافزار روی دستگاه منجر شود. کاربران باید در کلیک روی لینکها احتیاط کنند و بهویژه از کلیک روی لینکهای ناشناس در ایمیلها یا شبکههای اجتماعی خودداری نمایند، زیرا ممکن است به سایتهای جعلی هدایت شوند یا باعث آلودگی دستگاه شوند.

تغییر نام کاربری و رمز عبور پیشفرض در روتر و دستگاههای هوشمند

روترها و دستگاههای هوشمند معمولاً با نام کاربری و رمز عبور پیشفرض عرضه میشوند. از آنجایی که این اطلاعات برای میلیونها دستگاه مشابه است، خطر نفوذ هکرها افزایش مییابد. بهترین کار این است که بلافاصله پس از راهاندازی دستگاه، یک نام کاربری و رمز عبور منحصربهفرد انتخاب و جایگزین شود تا احتمال هک شدن کاهش یابد.

از وبسایتهای مشکوک دوری کنید

نرمافزارها را فقط از سایتهای معتبر و قابلاعتماد دانلود کنید. نرمافزارهای رایگان یا اشتراکی را با دقت بررسی کنید و از نصب آنها بدون اطمینان خودداری کنید. تراکنشهای آنلاین را فقط در سایتهایی انجام دهید که گواهی امنیت معتبر دارند (نشانه آن وجود HTTPS و قفل در نوار آدرس مرورگر است). دادههای خود را فقط با افراد یا سایتهایی به اشتراک بگذارید که به آنها اطمینان دارید.

از آنتیویروس قوی استفاده کنید

برای محافظت از دستگاه خود، باید از نرمافزار امنیتی باکیفیت استفاده کنید. یک آنتیویروس خوب باید بهصورت مداوم از دستگاه و اطلاعات شما محافظت کرده و انواع تهدیدها مانند ویروس، بدافزار، باجافزار، جاسوسافزار و سایر حملات جدید را شناسایی و مسدود کند.

جمع بندی

در این مطلب به بررسی این که هکر کحیست پرداختیم و با انواع هکر و نحوه کار آنها آشنا شدیم. در دنیای امروز که زندگی شخصی و حرفهای ما بهشدت به فناوری دیجیتال وابسته شده، امنیت اطلاعات اهمیت روزافزونی یافته است. هر روز خبرهایی از هک شدن حسابهای کاربری، سرقت اطلاعات بانکی، یا اختلال در شبکههای سازمانی به گوش میرسد. اما درک درست از مفاهیمی مانند «هک» و «هکر» میتواند به ما کمک کند بهتر از خود و اطلاعاتمان محافظت کنیم.

سوالات متداول

کدام کشور بیشترین تعداد هکر را دارد؟

بسیاری از منابع امنیت سایبری بر این باورند که چین بیشترین تعداد هکرها، بهویژه هکرهای خطرناک و سازمانیافته را در جهان دارد. بخش بزرگی از حملات سایبری گسترده و پیچیده که در سالهای اخیر در سطح بینالمللی رخ دادهاند، ردپایی از هکرهای چینی داشتهاند.